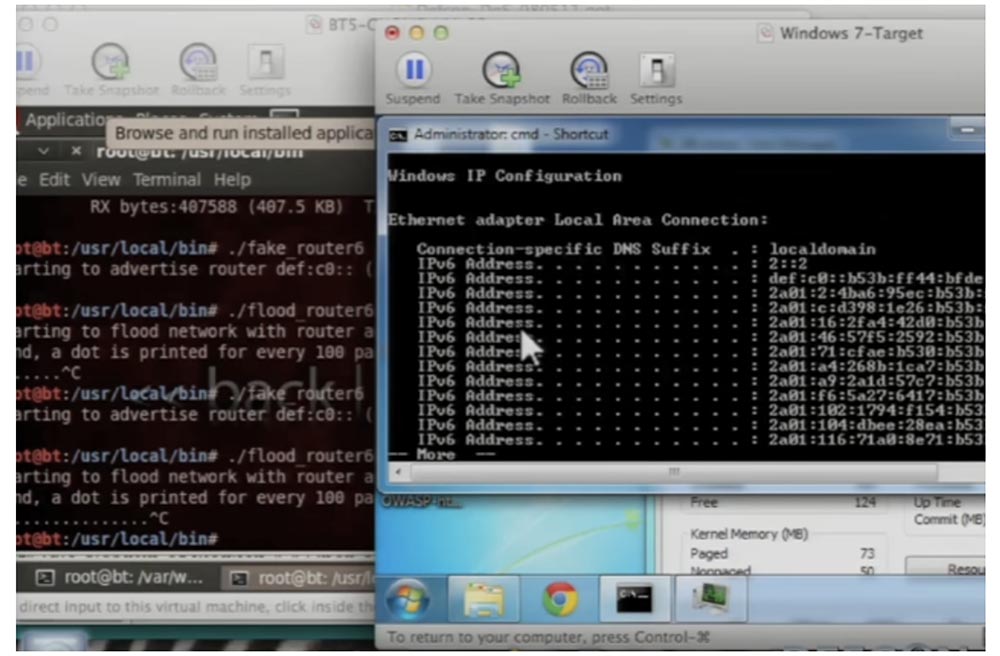

DEFCON会议19.第3代DoS攻击(涉及作为受害者的听众)。 第一部分但是更糟的是……我试图为我的学生开发一个项目,结果却很有趣,但是问题是不可能看到“被杀死”的地址,因为这是您查看IP配置所需要的。 但是,如果我真的非常快地发起攻击,系统将立即做出响应,并且没人会看到发生了什么。

我这样做是为了让您可以逐页查看整个网络以及该网络的所有地址。 该列表可以做得更大,因为每秒添加了5个IP地址。 当我第一次启动该项目时,在我看来什么也没有发生,因为我的Windows机器似乎对发生的事情完全没有反应。

学生不会感兴趣,因为如果看不到攻击造成的损害,他们将不会学到任何东西。 我以为“好吧,这是一个不好的项目,我该怎么办?”,但是后来它浮现在我身上-这件事扼杀了域控制器,邮件服务器等等,这非常糟糕。 太糟糕了,我根本无法告诉我的学生,最好还是悄悄地告诉微软!

因此,我发出了一条推文,说Windows 7包含一个危险的漏洞,但这一点也不奇怪。 我说过,与此相关,我需要Windows安全服务的联系,Twitter上的人员帮助我找到了Microsoft的合适人员。 2天后,我收到了微软的正式回应,据报道,马克·休斯(Mark Hughes)在一年前就告诉了他们。 但这没关系,因为他们不打算对Windows的当前版本进行更正,因为Vista,Windows 7,Windows Server 2003,Windows Server 2008,Windows XP正在逐渐消失,并且不再支持它们。 相反,如果他们仍然不提出建议,他们将在Windows 8或Windows 9中修复此漏洞。

我想-好的,如果您要采取这种方式,我将向全世界介绍该项目,并让我的学生将该项目作为作业进行测试,警告他们在孤立的网络中使用该项目,因为否则您可能会杀死大学中的所有计算机,包括我们的服务器。 他们就是这样做的,所以我还是在那里教书,而不是拿着水杯站在街上。

无论如何,这是非常强大的攻击,我想谈一谈如何防御它。 但是在我开始之前,我将把这个问题交给马修,而我唯一想要做的就是让您现在测试这种攻击对您自己的影响。

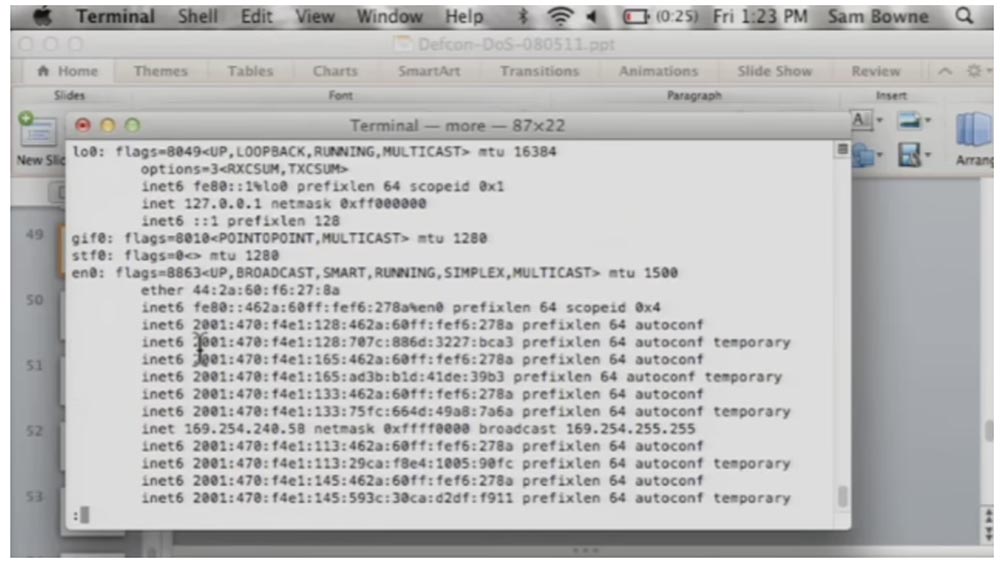

所有带有Free BSD Unix版本之一的Windows机器和计算机都容易受到RA Flood的攻击,但是具有MAC OS和Open BSD的机器则不受它的侵害。 如果您查看我的MacBook的配置,您会发现它也是一台主机,并且已加入此处现有的一些网络,在这里您可以看到inet6网络,其地址从2001年开始。

他连接到其中一些无用的网络,但未连接到所有网络。 我认为可能是DefCon网络。 但是无论如何,您会发现我的“ MacBook”一段时间以来一直连接到找到的10个第一个网络,而不再关注RA。 这是一个很好的辩护,我认为微软也应该来自Windows,但是他们对我的观点不感兴趣。 思科发布了旨在保护其设备免受此类攻击的补丁程序,而瞻博网络尚未这样做。

因此,如果您有用于测试的设备,Ryan将建立自己的隔离网络并杀死那里的某个人。 如果要参加此活动,可以加入名为“请勿使用”的SSID网络,该网络使用WPA2加密,因此您需要输入密码“请勿使用”。 如果您加入此网络,Ryan将看到网络上有多少人并杀死您。 这种销毁非常有趣,因为它有助于找出Windows和Free BSD以外的其他设备是否容易受到攻击。

有人说他们会在这里带来有趣的设备,我想知道这一点,因此,在演示之后,我会请您去问与答室进行讨论。 然后,我们可以通知制造商鼓励他发布针对其设备所揭示漏洞的补丁。 我认为许多人都容易受到这种攻击,但对此一无所知。

现在,我将请马修发言,讲述LulzSec的故事,然后,如果有时间,我将继续讨论有关国防的话题。 现在,我将关闭所有窗口以清除桌面。 抱歉,网络名称为“不连接”,密码也为“不连接”!

马修·普林斯(Matthew Prince):山姆是我认识的唯一能够以这种魅力进行DDoS攻击的人。 我叫马修·普林斯(Matthew Prince),我认识萨姆(Sam),我们俩都住在旧金山,而且都参与了LulzSec的故事。

因此,我将向您介绍一个有关他们如何将我拖入其中的故事,关于我们23天观察到的一些DDoS攻击,以及我们为阻止它们所做的工作。

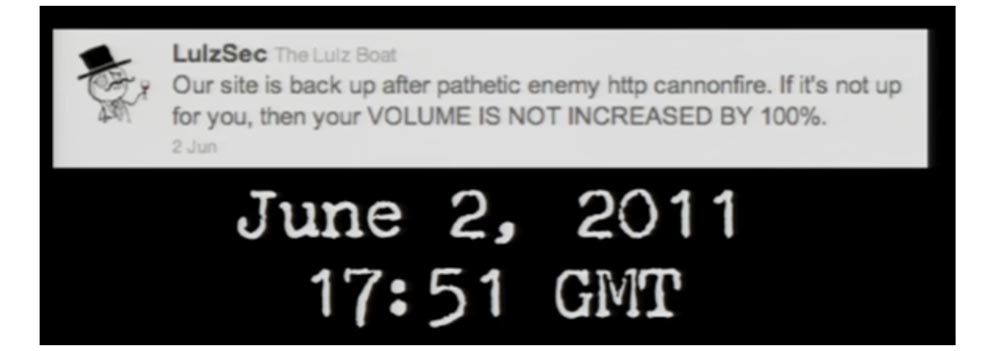

2011年6月2日,格林尼治标准时间下午4:54左右,LulzSec在其Twitter帐户上宣布,他们已经在

lulzsecurity.com上创建了Lulz Security页面。 令人惊讶的是,由于强大的DDoS攻击,此页面离线了15分钟。 我不知道这种特殊攻击的细节,因为那时我们还没有参与其中。

在发布有关页面创建的帖子大约一个小时后,LulzSec发了一条推文,说他们能够解决拒绝服务问题。 后来我得知,在此期间发生的唯一变化是,他们在此消息发出前9分钟注册了我们的CloudFlare服务。 我们使网站速度更快并保护它们免受某些类型的攻击,但是我们并不认为自己可以阻止DDoS攻击,因此我们中的一些人对LulzSec行为感到惊讶。

另一个大惊喜是,一个小时后,黑客向我发布了一封邮件,其中他们承认对CloudFlare的热爱,并询问是否可以依靠免费的高级帐户来换取朗姆酒。

我当时不知道那些LulzSec是谁,所以我在Twitter上写了一条消息,然后我的律师说要删除:“这取决于朗姆酒的质量。” 我必须立即说,他们从未向我们发送过朗姆酒,我们也从未为他们提供过专业帐户。 但是CloudFlare是一项免费服务,每天我们都有成千上万的站点注册,通常我们对它们没有任何问题。

因此,在接下来的23天里,这些家伙以各种方式造成了严重破坏。 最终,在6月25日,他们发布了一条推文,标志着攻击已结束。

有趣的是,CloudFlare充当反向代理,因此所有流向Lulz Security的流量都首先通过我们的网络,这产生了两个重大影响。 第一个-攻击了Lulz Security的任何人都攻击了我们,第二个-感谢我们,Lulz Security可以隐藏其攻击源的位置,即其托管的实际位置。 这些是我们系统架构的副作用,但黑客已利用它们发挥了优势。

Sam不久前联系了我,说他将要谈论DDoS。 我们谈论了我们的经验,他问我是否可以分享一些有关此的信息。 我们有一名法律顾问,我们是一家拥有自己的隐私政策的真实公司,即使您在网络犯罪的国际通缉名单上,我们也会尽量尊重您的隐私。 因此,我给LulzSec写了一封信,并将其发送到他们在我的帐户中指定的电子邮件地址。

我告诉他们,我是应邀参加DefCon的演讲者,因此我谈到了CloudFlare遭受的与其社区活动有关的攻击。 我写道,我在演讲过程中要传达的某些信息受我们的隐私政策保护,因此我请LulzSec同意对其进行披露。 11天后,一个叫杰克·斯帕罗(Jack Sparrow)的人用文字回答我:“您同意。”

在这里,我要谈谈未经许可我无法谈论的一些事情。 我可以谈谈他们如何影响我们,但我不会向您透露他们曾经攻击的主机或真实IP地址。

让我告诉您更多有关这23天中发生的情况的信息,并显示对这段时间内到达Lulz Security网站的实际流量的分析。

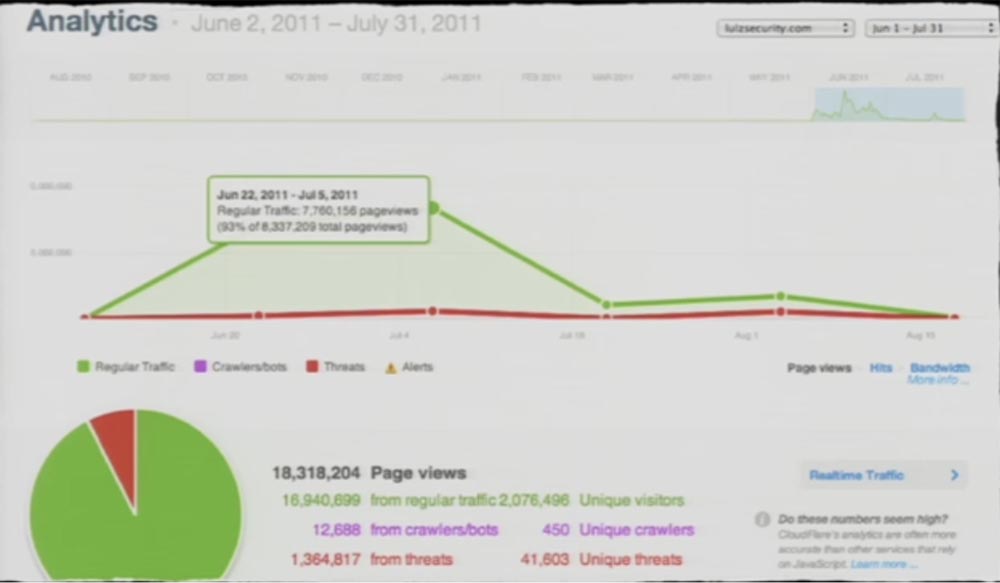

在此期间,人们访问该网站的页面浏览量超过1800万。 您可以看到,几乎从6月22日至7月5日的攻击开始,便观察到正常流量的高峰,然后该站点停止工作,尽管它仍使用CloudFlare。 如果您今天尝试访问此站点,那么您只会在此处看到Apache配置页面,而我不知道他们下一步打算做什么。

查看使站点崩溃的攻击流量很有趣。

我要说的是,到达中间峰值的所有流量都只是正常的背景噪音,其中没有什么特别的东西,而且在几秒钟内我不会在幻灯片上显示任何内容。 实际上,LulzSec使用CloudFlare服务的三周时间对于DoS攻击相当平静。 这很奇怪,因为许多人说他们当时袭击了LulzSec。

图表中间的峰值是由几个非常明显的事件引起的,我将在后面讨论。 我们还将讨论针对LulzSec的攻击类型以及我们为保护自己所做的工作。

6月25日发生了一件特别有趣的事件。 它与小丑有关。 我不知道他是谁,所以山姆为我提供了一些有关他的资料。

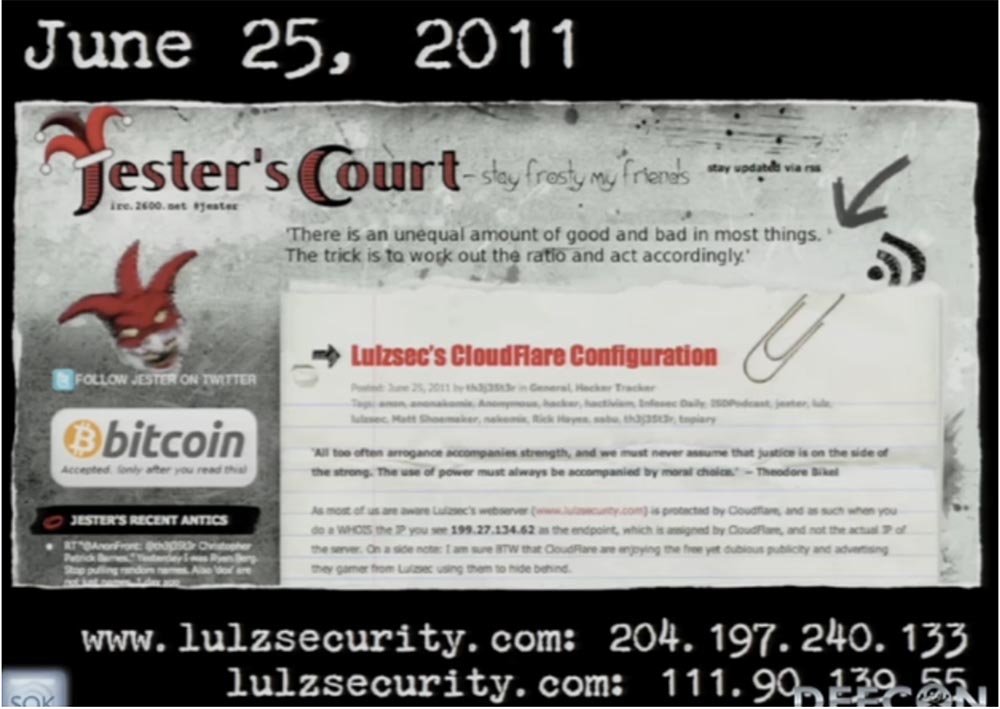

杰斯特似乎花了很多时间来查找LulzSec网站的位置,并自豪地在其页面上发布了其资源的IP地址:

www.lulzsecurity.com :204.197.240.133和lulzsecurity.com:111.90.139.55。

我知道LulzSec网站的托管日期是6月25日,我可以告诉您这些地址与之无关。 在这23天中,他们使用了7位不同的主机,最初的主机位于加拿大的蒙特利尔。 一段时间以来,6月初,马来西亚主机使用的IP地址为111.90.139.55。 他们使用的大多数主机都位于美国,其中包括一台专门减轻DoS攻击影响的大型主机,最后他们切换到了今天位于该站点的德国主机。

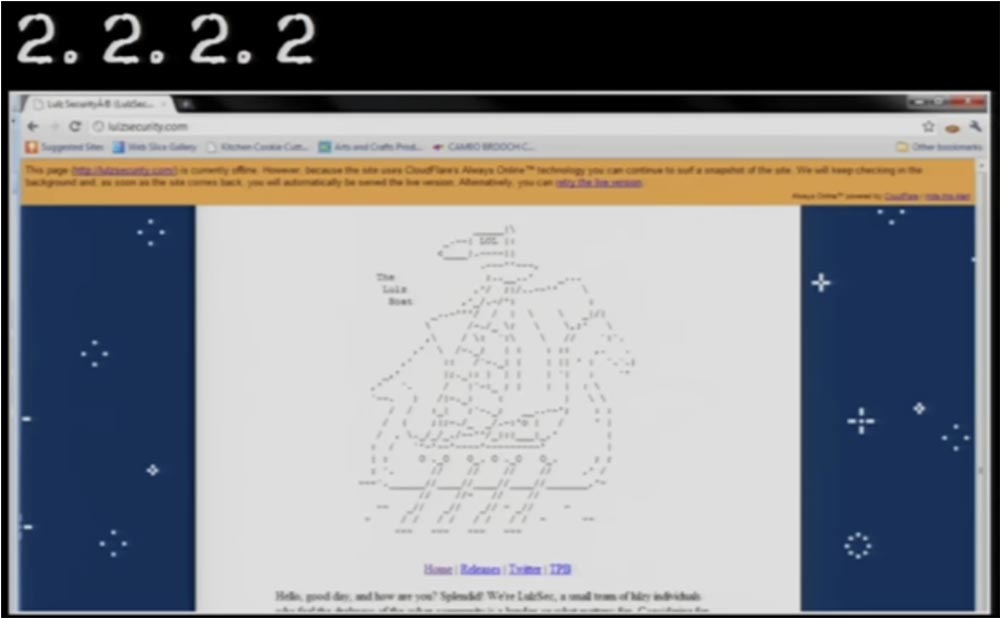

有趣的是,许多人声称是他们关闭了LulzSec网站并在互联网上发布了相关照片。 实际上,这只是演示了我们在CloudFlare中提供的服务-如果您的后端服务器已断开连接,我们将显示其缓存版本,如页面顶部的橙色栏所示。 它告诉用户他正在浏览缓存,就像使用Google上的页面缓存一样。

我认为,当人们声称他们撤倒了LulzSec网站时,真正发生的是来自LulzSec的家伙只是被赶出了他们的主机。 因此,在短短的36小时内,他们实际上将无效的IP地址2.2.2.2指示为其地址,因为该地址下没有主机或活动的Web服务器。 我认为他们只是选择了一个随机IP地址,因此我们的系统只是不断地在线“推”他们,因为缓存版本存在有限的时间,直到过期为止。 这时,他们短暂地返回了主机,并指出了一个伪造的地址,仅出现在我们的缓存中。

我不认识一个人,尽管许多人试图将LulzSec网站从在线模式中删除,但它至少可以使它离线运行。 实际上,与此同时,正是LulzSec破坏了其他网站,例如CIA网站,观察到这些攻击很有趣。 幻灯片准确列出了我们观察到的攻击。

在DDoS攻击期间,我们感到非常惊讶,并从字面上“让所有人都听见了”。DDoS攻击试图将站点关闭三周,因为我们通常观察到持续时间明显较短的攻击。 嘲笑在Twitter上放牧的黑客并不像嘲笑中国或东欧的网络黑手党或从事互联网勒索的人那样危险,因为它们是能够进行强大DDoS攻击的人。 是的,这些人也足够聪明,但是,这样的攻击还不是他们的水平。

我们已经观察到了使用Slowloris之类的工具在OSI 7级进行的几次相对无害的攻击。 但是CloudFlare的内部Web服务器经过专门设计,不仅可以将攻击“杀死”到第7级,还可以修复从其发起攻击的所有IP地址。 我的意思是,实际上,只有当黑客攻击我们的第7级时,我们才会感到高兴,因为3或4级的DDoS攻击会给我们带来更多麻烦。

在这种情况下,我们将使用Anycast网络来减轻其后果。 这意味着我们有一堆机器,成百上千的计算机在全球14个不同的数据中心中工作,并绑定到相同的IP地址。

这使您可以“散布”分布式DoS –攻击或具有大量流量的攻击到达大型网络表面,这使得对我们使用此类攻击非常困难。

更多的麻烦给我们带来了另一种类型的攻击。 第一种是使用类似于大型网络的产品制作的,攻击者直接将这些流量发送给我们。 该网络在地理位置上靠近我们位于圣何塞的数据中心,并且他们几乎使用了其所有带宽。 我们不得不将客户转移到其他不那么繁忙的数据中心,因此这不会影响他们。 但是,当时位于圣何塞的数据中心只能为Lulz Security提供服务,同时继续保持它们的在线状态。

一次更有趣的攻击威胁了与我们有联系的大多数人,他们将Google用作流量的“反射器”。 我们遵守有关Google IP地址的特定规则,以确保我们永远不会阻止来自那里的合法流量。 真正聪明的人发现,如果您使用指向我们IP地址的虚假标头向Google发送大量SYN请求,则Google会将它们返回给我们。 解决这个问题的方法非常简单,只花了几分钟-我们阻止了未附加SYN的ACK,然后在Google上给我们的朋友打电话,说他们永远不会收到来自这些来源的流量,因此只对它们使用防火墙。 这是一种非常聪明的攻击,它考虑了我们基础架构的性质并利用了其工作功能。

上次攻击给我们带来了很多麻烦,其原因是有人仔细扫描了我们IP地址的范围,并发现那里的路由器接口受到外部影响,这一事实使我们倍感麻烦。 使用此方法,攻击者成功绕过了Anycast,发动了字典式攻击并禁用了我们的几台路由器。

再次发现问题的解决方法非常简单-我们阻止了网络外的这些IP地址,但是攻击仍然给我们造成了损害,因为几分钟以来,我们的路由器就被离线了。

您知道,当我比较我们目睹的最大攻击时,甚至在客户收到一封带有以下内容的电子邮件时也看到了该消息:“您好,我们是一家中国政府机构,发现网络上有人会攻击您“如果您寄给我们10,000美元,我们将有可能解决这个问题。” 显然,这不是一家代理商,但他们确实能够解决此问题,因为他们自己创建了它。 但是,此类攻击相对较少。

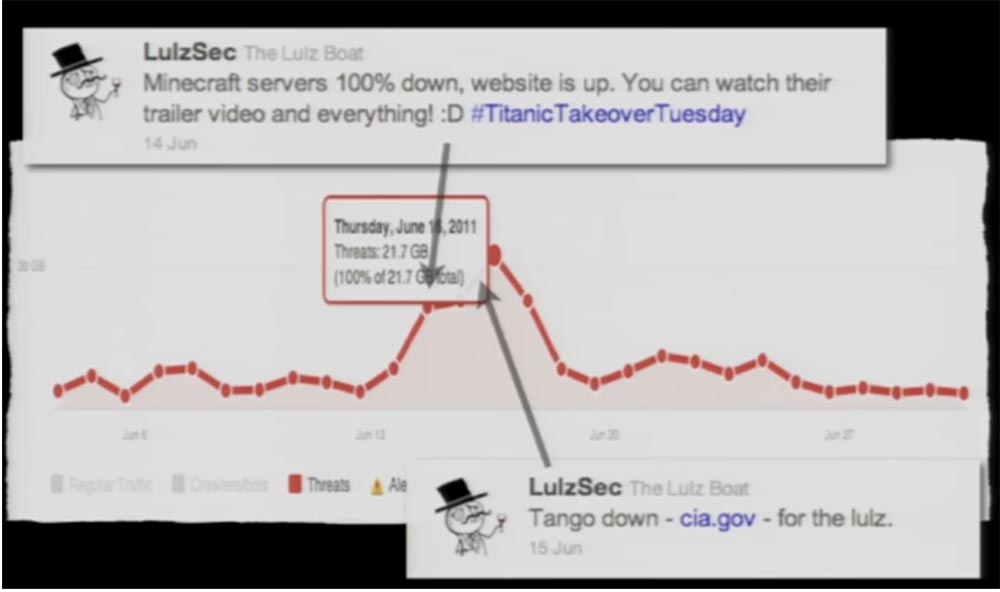

我将谈论一些更有趣的事情。 在正常背景流量的背景下激增的时间恰逢LulzSec声明它们使Minecraft服务器崩溃的时间。 攻击结束后,流量略有下降。

我们办公室的Minecraft粉丝就此后是否不应该离开我们的网络展开了激烈的辩论,因为它们造成了很大的伤害,总的来说,这一点都不酷。 因此,您可以学到一个教训,即如果您要组织针对某人的DDoS攻击,最好不要接触Minecraft。

关于这些Lulz Security人士的真实身份,我所知甚少,对我们而言,这只是在Cloudflare上创建帐户的用户名之一。 这与被捕者的名字非常相似,我不知道这是否只是巧合,还是这些人真的把这些网站打倒了。 我们没有注意到他们背后进行移动主机的巨大活动,而且,他们的站点现在已关闭。

但是,让我们观察整个世界如何尝试“杀死”他们23天是很有趣的,而且正因为如此,我们帮助他们保持了生存。 感谢您邀请我来这里!

萨姆·伯恩(Sam Bone):谢谢马修(Matthew)决定来。 现在,我将返回到演示文稿。 我听说过很多关于攻击比防御更容易的讨论,因此,我将向您展示一种可以摧毁一切的攻击。 , , Microsoft , . . , RA Flood.

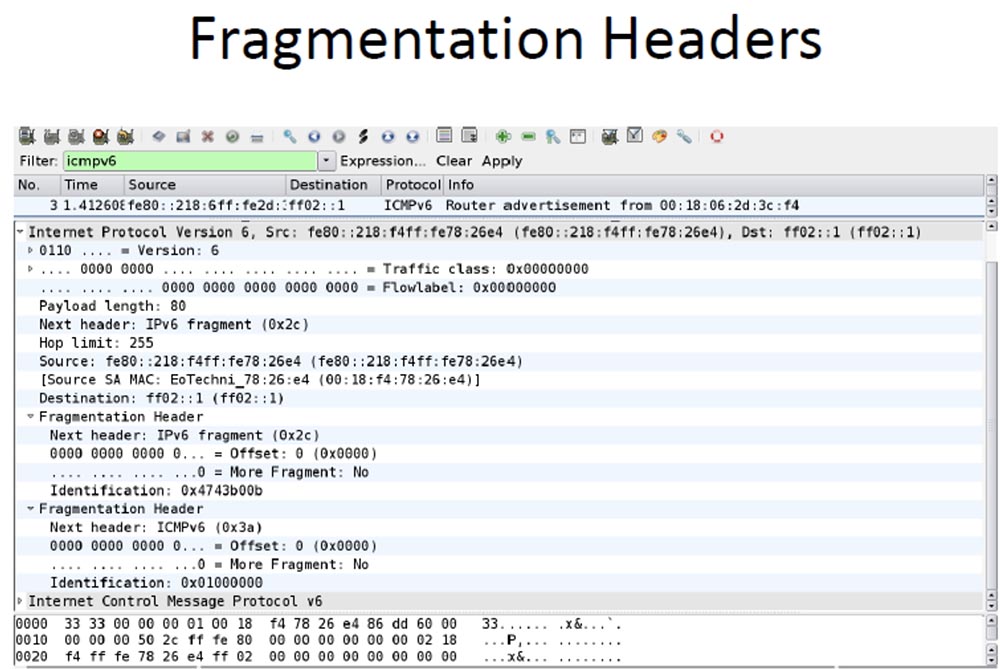

, IPv6, , , . Router Discovery , , IPv6, , , .

RA Windows, . , . Cisco RA Guard, Windows, . , Cisco . RA Guard , RA-, .

, : , . — , — , .

, , . , Mod Security, , DDoS 7- . , — IP- , , Tor , .

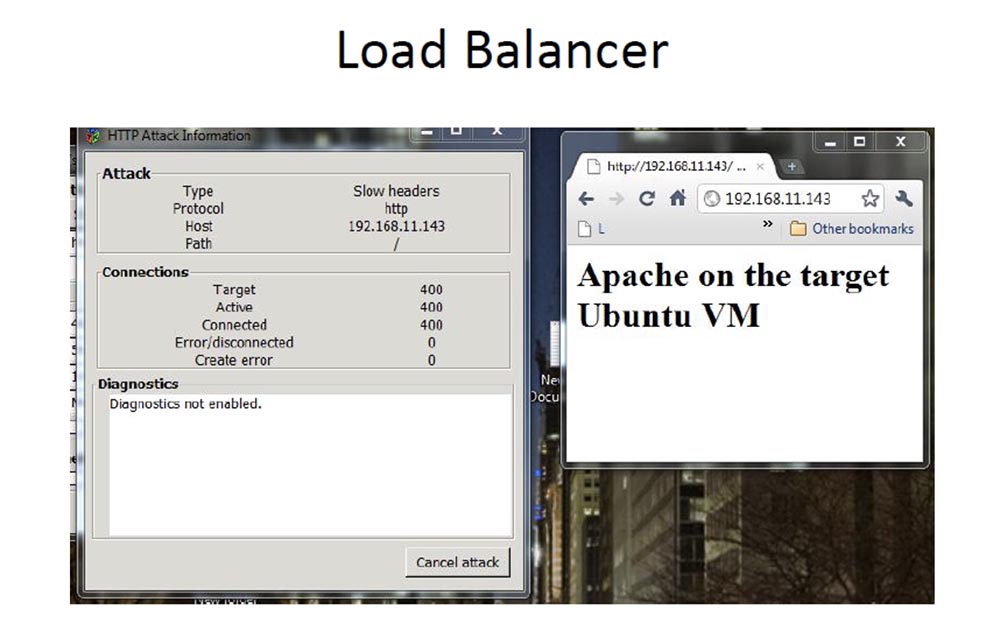

, Akamai, , . Load Balancer, , , . , , 4 , .

. , - HT More , DNS- C&C , . , . Flood- , Anonymous Low Orbit Ion Canon.

CloudFlare, , — , , , , . , , , . , CloudFlare, .

, . , , , . , – , , . , , .

, , ? - ? - ? ? , , . , . , !

感谢您与我们在一起。 你喜欢我们的文章吗? 想看更多有趣的资料吗? 通过下订单或将其推荐给您的朋友来支持我们,

为我们为您发明的入门级服务器的独特模拟,为Habr用户提供

30%的折扣: 关于VPS(KVM)E5-2650 v4(6核)的全部真相10GB DDR4 240GB SSD 1Gbps从$ 20还是如何划分服务器? (RAID1和RAID10提供选件,最多24个内核和最大40GB DDR4)。

戴尔R730xd便宜2倍? 只有我们有

2台Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100电视在荷兰起价199美元 ! 戴尔R420-2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB-$ 99起! 阅读有关

如何构建基础架构大厦的信息。 使用价格为9000欧元的Dell R730xd E5-2650 v4服务器的上等课程?