事实证明,即使在Microsoft Store目录中,您也可以发布恶意程序,没有人会注意到它。 这对于攻击者来说非常方便,因为大多数用户都将Microsoft Store,App Store和Google Play等目录视为避开病毒的避风港(当然,事实并非如此)。 因此,成千上万的用户无忧无虑地下载了该应用程序,而没有任何不好的怀疑。 对于诈骗者来说不幸的是,现在这家商店已经部分覆盖。

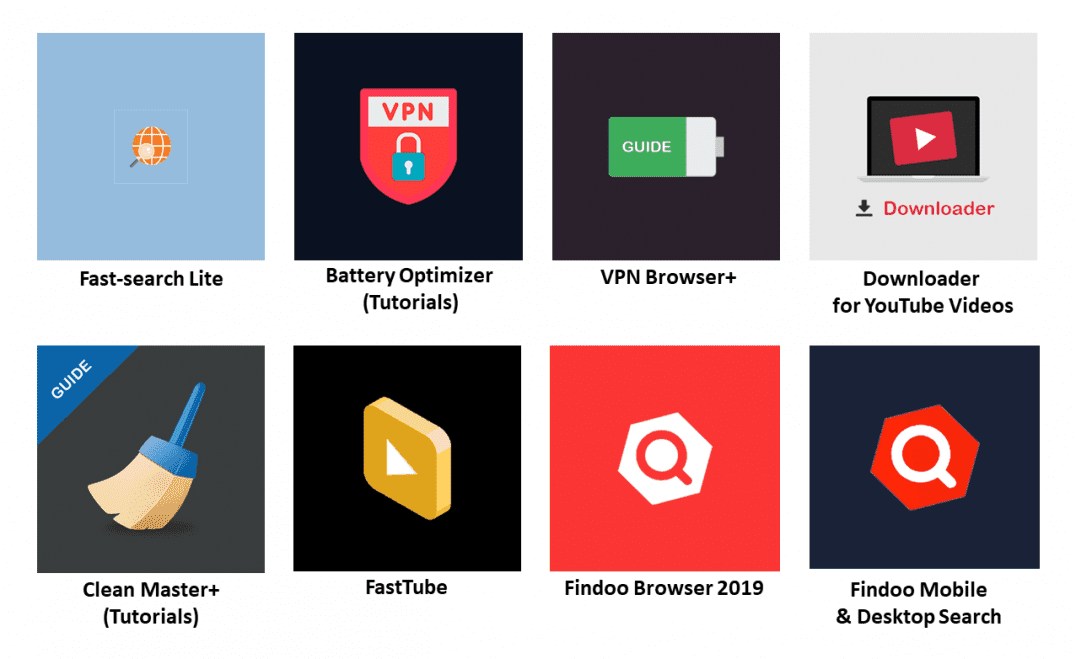

在2019年1月17日,赛门铁克在Microsoft Store中

发现了八个带有内置加密矿工的应用程序。 所有应用程序都属于PWA(渐进式Web应用程序)类,它们安装在Windows 10上并在单独的窗口(WWAHost.exe)中运行,该窗口与浏览器不同,但实际上它们是浏览器应用程序。

这样的程序不会对受害者的计算机造成任何影响。 他们简单,安静地在CPU上挖掘了Monero,而没有太多的CPU负载。

赛门铁克立即向Microsoft报告了发现的内容,并很快将其从目录中删除。 该报告于2月15日

在公共领域发布 。

应用程序列表涵盖了几个主题类别:这是有关优化计算机和电池的教程(此处有些讽刺意味),用于搜索Internet的应用程序,Web浏览器以及用于从YouTube下载视频的程序。

尽管开发人员是三家公司(DigiDream,1clean和Findoo),但是赛门铁克专家认为它们实际上是由一个人或一个小组创建的。

一方面,如果开发人员在用户协议中写了关于以小写字母进行挖掘的信息,那么有99%的概率没有人会注意到这一短语,但是他的行为将是完全合法的。 另一方面,在任何情况下,挖掘都可能违反Microsoft Store应用程序的规则,因此根本不会将其放入目录中。

这些应用程序发布于2018年4月至2018年12月之间,其中大多数在年底发布。

不知道有多少用户下载并安装了程序。 但是在Microsoft Store顶部的免费应用程序顶部很容易找到它们。 赛门铁克表示,截至1月中旬,已经为这些应用程序发布了1900个等级,这意味着用户数量达到了数千甚至上万。 另一方面,收视率可能会上升,因此无法进行准确的评估。

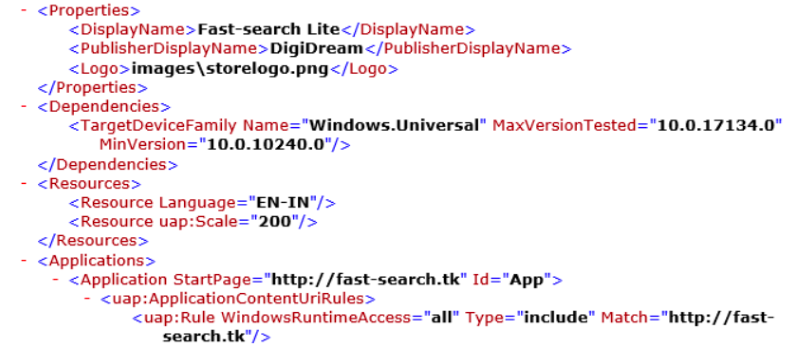

下载并启动应用程序后,它们会立即下载JavaScript库,以便从开发人员的服务器上进行挖掘。 如何完成:每个程序的正式域都已在清单文件中注册。 例如,下面的屏幕快照中的Fast-search Lite应用程序的

Fast-search.tk域。

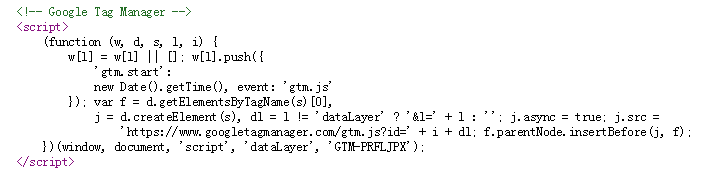

安装后,应用程序访问该域并激活Google跟踪代码管理器(GTM)脚本,所有八个应用程序都使用相同的GTM-PRFLJPX密钥执行此操作。 Google跟踪代码管理器是一种常见的营销工具。 链接的格式为

https://www.googletagmanager.com/gtm.js?id={GTM ID} ,从理论上讲,它允许您访问攻击者使用的任意功能。

以GTM为幌子,启动了以下脚本:

通过侦听网络流量,赛门铁克专家注意到该脚本正在访问远程服务器,并尝试下载

http://statdynamic.com/lib/crypta.js库。

好吧,那很清楚。 Crypta.js是一个加密的采矿库,它使用CPU和矿工Monero硬币进行开采,Monero硬币在网络犯罪分子中很流行。 为什么受欢迎? 因为它是为在中央处理器上进行挖掘而特别优化的,所以到目前为止,挖掘至少是有一点利润的。

实际上,Crypta.js是著名的Coinhive库的一个版本,该法律服务于2017年9月开放,并且仍在运行,允许用户通过程序开发人员和网站所有者的用户基础获利。

赛门铁克解密了Crypta.js并发现了一个Coinhive帐户,用于将采矿所得的资金

转移到该帐户:

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 。 也许将来有一天,在这种情况下,攻击者的帐户将被逮捕,来自他的硬币将分配给所有受害者。