我们习惯于数据可以很容易地通过空中传输的事实。 无线数据传输无处不在-WiFi,蓝牙,3G,4G等。 评估特定技术的主要标准是速度和数据传输及其量。 但这总是很重要吗?

例如,在工业中,无线技术也在积极地发展,但是除了通常的WiFi,蓝牙和其他现代技术外,在工业现场人们通常可以乍一看就发现了外来协议。 例如,WirelessHART或Trusted Wireless 2.0,以250 kbps的最大速度传输数据。 首先,您开始认为这些是某种过时的技术,您需要切换到WiFi和其他“快速”协议。 但这对工业来说是真的吗? 让我们弄清楚。

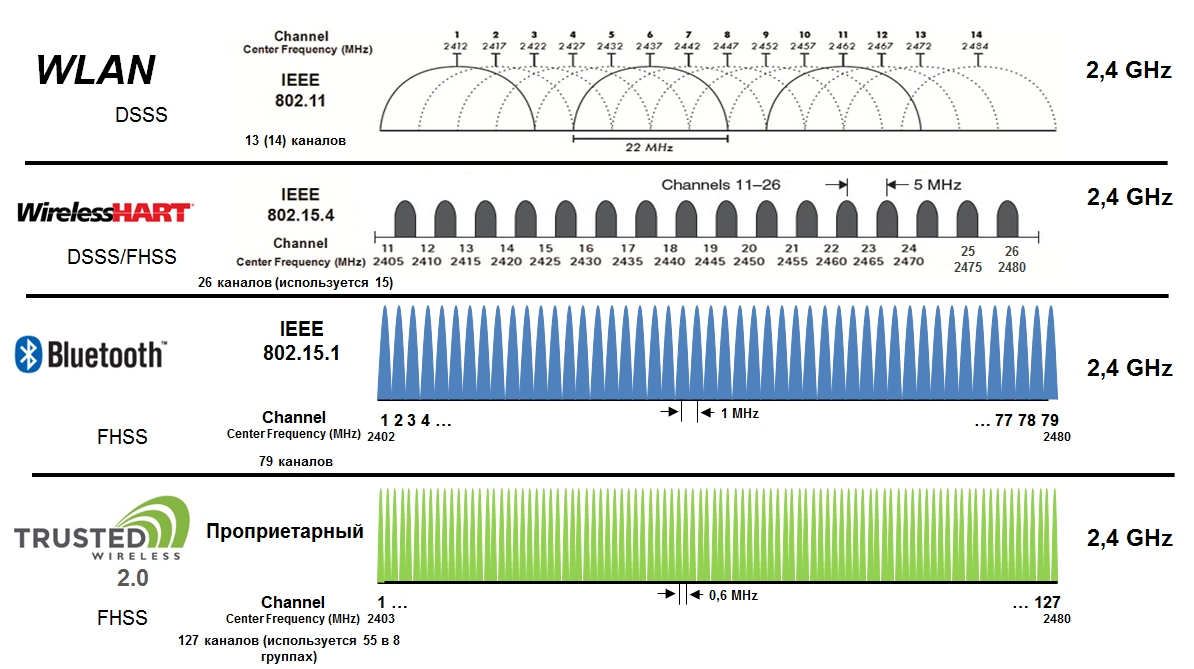

比较四种技术-WiFi,蓝牙,可信无线2.0和WirelessHART。 我们将考虑所有频率为2.4 GHz的技术。 俄罗斯联邦的其他频率不是很相关(嗯,也许是5 GHz,但该频率范围仅支持WiFi)。

我们将通过几个标准进行比较:

- 数据传输的可靠性;

- 与其他无线网络的兼容性;

- 数据传输安全性;

- 数据传输范围;

- 网络结构;

- 网络节点交互的性质。

比较是理论上的。

数据可靠性

在考虑使用无线技术组织网络时,首先出现的问题是数据传输的可靠性。 通过数据传输的可靠性,我建议了解具有永久连接且没有数据丢失的数据传输。

可能导致数据丢失和连接失败的两个主要因素:

- 电磁干扰

- 由于无线电波在自由空间中的传播和反射的发生,信号衰减。

电磁干扰首先,变频器,电驱动器和其他主要设备会在工业设施中产生电磁干扰。 这种干扰的频率范围是kHz或MHz的倍数。 而且,我们用于比较的所有技术均以2.4 GHz的频率工作。 来自主要设备的干扰根本无法达到此范围。 因此,其他以2.4 GHz频率发送数据的无线系统成为干扰源。 有两种完全不同的方法可确保这些系统的电磁兼容性:

- 使用宽带调制和频谱的直接扩展(直接序列扩展频谱-DSSS);

- 使用伪随机调谐的工作频率(跳频扩频-FHSS)。

当使用DSSS时,有用信号通过扩频码发生器,其中有用信息的一位被N位代替,这将时钟频率提高了N倍。 这也会影响频谱扩展N次。 在接收器处,该信号通过同一发生器,并且信息被解码。 这种方法的优点是能够以很高的速度传输数据。 信号占用一定的频带,窄带干扰仅使频谱的某些频率失真,但是有足够的信息来可靠地解码信号。 但是,在干扰频率的频谱宽度达到某个阈值之后,该信号将无法解码。 发生器根本不了解有用信号在哪里以及它在哪里叠加。

s

s使用FHSS时,数据速率以伪随机顺序更改。 在这种情况下,无论频谱宽度如何,所产生的干扰将仅影响随机频率之一。

跳频

跳频因此,如果FHSS系统中存在严重的电磁干扰,则部分数据将丢失,而在DSSS系统中,数据传输将完全停止。

WiFi使用DSSS。 一个通道的宽度为22 MHz,因此在2.4 GHz频段中有14个WiFi通道可用。 俄罗斯只有13个频道可供使用,同时有3个非重叠频道可供使用。 当然,你们中的许多人已经看过WiFi如何完全在家中的画面。 发生这种情况仅仅是因为邻居的接入点与您的接入点在同一信道上运行,或者在重叠信道上运行。

蓝牙使用FHSS技术。 一个通道的宽度为1 MHz。 79个频道可用于重建和访问。 与WiFi一样,在不同国家/地区可以使用不同数量的频道。

无线HART使用FHSS和DSSS的组合。 一个通道的宽度为2 MHz,所有通道的宽度为5 MHz,即 有16个通道可用,它们都不重叠。

Trusted Wireless 2.0使用FHSS技术。 设备有127个频道可供调谐。 特定设备可以选择的频率数量取决于“频率黑名单”,该“黑名单”配置为确保与其他无线系统兼容,以及是否使用特殊的频率组(RF频段)来优化无线网络。

图 由于无线电波在自由空间中的传播以及反射的发生而导致的信号衰减

图 由于无线电波在自由空间中的传播以及反射的发生而导致的信号衰减在传输介质中传播期间,由于各种外部影响,信号会减弱。 主要因素是在无线电波传播期间发生的反射。 从发射机到接收机的信号在几个方向上传播。 在这方面,几个波到达接收器,它们包含相同的信息,但是由于传播路径不同,它们可能具有不同的相位。 这可以使信号衰减(当输入的无线电波为反相时)或放大(当相位一致时)。 在此问题的背景下,FHSS获得了另一个优势-数据传输的频率不断变化,这自动解决了上述物理问题。 如果在多个方向上传播无线电波时,无法在一个频率上进行数据传输,那么下一频率的信号将足以接收。

图 由于无线电波在自由空间中的传播以及反射的发生而导致的信号衰减

图 由于无线电波在自由空间中的传播以及反射的发生而导致的信号衰减与其他无线网络的兼容性

如上所述,干扰只能由以2.4 GHz频率运行的其他系统引起。 由于工业上的无线网络越来越受欢迎的事实,因此在现场有更多这样的系统。 因此,确保无线网络兼容性的问题对于组织可靠且不间断的数据传输非常重要。

最糟糕的是具有WiFi兼容性。 由于WiFi仅使用DSSS进行调制,并且信道具有足够大的宽度,因此,将其与其他无线技术同时使用是很成问题的。 同时,如上所述,我们只能创建三个WiFi网络,但这仅在理想情况下发生。 实际上,在任何公寓楼或购物中心中都可以使用更多的WiFi网络,而我们获得的网络在重叠的信道上运行,这会大大降低通信质量,有时甚至无法连接到WiFi。

兼容性最重要的是Trusted Wireless。 除了FHSS之外,该协议还提供了频率黑名单机制。 这种机制使您可以将其他网络使用的频率范围放入“黑名单”。 Trusted Wireless 2.0设备不会使用此列表中的频率,并且不会执行这些频率的调谐。

具有兼容性的无线HART也表现良好-也使用了FHSS,并且可以使用列入黑名单的频道,但是用于频道调谐的频道数量很少,因此无法像蓝牙或Trusted Wireless一样灵活。 在最后两个协议中,如果某个频率上存在障碍,则可以切换到许多其他通道。

资料安全性

信息安全性现在是工业自动化中非常活跃的趋势,并且这个问题不可忽视,尤其是在谈论无线网络时,因为信息是通过不安全的接口(实际上是通过空中)传输的。 考虑并防止未经授权的访问并以加密形式传输数据非常重要。

通过WiFi传输的数据可以使用各种身份验证和加密方法(WEP,TKIP,WPA,WPA-2)进行保护,但是在使用WiFi时存在很多不同的信息安全威胁。 而且由于该协议的普及,所有这些方法都非常容易被Google搜索,更不用说YouTube上的多个视频评论了。 (通常会讨论所有漏洞,并且围绕WiFi黑客总是会建立足够大的社区)

蓝牙连接通过PIN码和加密进行保护。 但是蓝牙与WiFi相同。 这是一个非常流行的开放协议,在这些Internet站点上有很多有关如何破解它的信息。

得益于专有技术,与开放协议相比,基于Trusted Wireless 2.0的无线通道可以更好地防御可能的攻击。

此外,Trusted Wireless 2.0还具有两种安全机制:使用AES-128协议对所有传输的数据进行加密,以及专有的身份验证协议,该协议可让您验证该邮件是由授权收件人接收的,因为该邮件具有无法解密的特殊代码。重复一遍。

WirelessHART通过128位密钥的AES加密进行保护。

使用FHSS的技术也获得了额外的好处,因为从频率到频率的转换是根据伪随机算法发生的,该伪随机算法是针对每个连接单独确定的。

数据传输范围

对于无线数据传输,尤其是对于户外应用,数据传输范围起着决定性的作用。 但是,在不需要长距离数据传输的应用中,高接收灵敏度也为在困难条件下的数据传输创建了备用系统,例如在没有直接可见性的情况下进行数据传输。

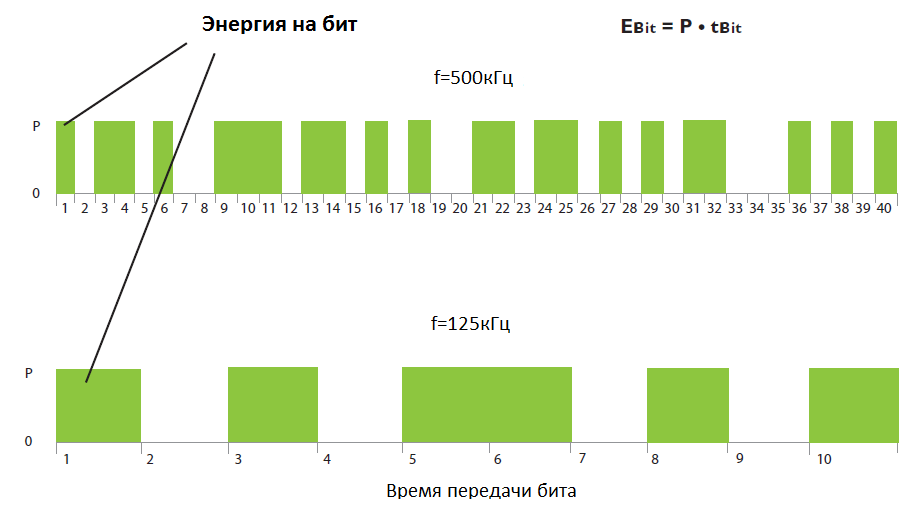

灵敏度级别受数据速率的影响。 每个比特以一定的发射功率P发射。每个比特的能量由公式Ebit = P * tbit决定,其中tbit是该比特的传输时间。

随着数据传输速率的降低,每位的传输时间会增加,这会增加每位的能量,因此,我们可以获得显着的信号增益。

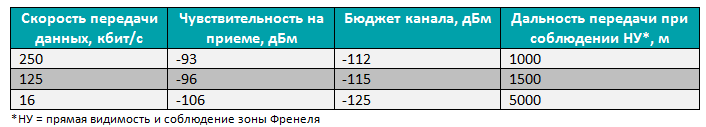

在Trusted Wireless 2.0中,可以选择以下数据速率:

WiFi通过无线网络以54 Mbps的数据传输速率,使您可以使用功能强大的窄焦点天线在长达1 km的距离上传输数据。 如果将速度降低到6 Mbit / s,则可以实现1 km至2 km的数据传输距离。

与WiFi相比,蓝牙的速度更为适中(约1 Mbps),并且数据可以在长达1.5公里的距离内传输。

WirelessHART的数据传输速率为250 kbps。 平均距离被认为是255 m。使用定向天线,也可以达到大约2 km的距离,但是通常,现场传感器或WirelessHART适配器没有非常强大的全向天线,其平均距离为255 m。

网络结构

使用的拓扑也有很大的不同。

如果我们谈论蓝牙,那么您可以使用两种拓扑:点对点和星形。 星型最多可以连接7个设备。

WiFi提供了更多选择。 传统上,您可以组织星形拓扑-我们都通过将多个设备连接到家庭接入点来在家中重复创建它。 但是您也可以创建更复杂的拓扑。 某些设备可以在“桥接”模式下使用,该模式允许设备充当WiFi的中继器。 另外,现在有可用的设备,使您可以基于WiFi创建网状网络(稍后再介绍)。 (例如FL WLAN 1100-2702534)。 WiFi使您可以组织所谓的漫游。 如果安装了几个具有相同SSID的接入点,并且客户端可以从一个接入点移动到另一个接入点(必须提供适当的WiFi覆盖范围),同时又保留在同一无线网络中,则该网络称为漫游。

Trusted Wireless 2.0还允许您将设备用作转发器,此外,如果出现信号中断,还可以恢复通信。 即 如果设备断开连接,则它正在寻找另一个可以传输数据的中继器。 因此,恢复了通信,并且数据开始通过备用信道传输。 通信恢复需要几毫秒到几秒的时间,具体取决于所选的数据传输速率。 通信通道通过任意选择的中继器排列的类似拓扑称为网状拓扑。

除网状拓扑外,具有Trusted Wireless 2.0的设备还支持点对点,星形,线形拓扑。

由于Trusted Wireless 2.0设备接收器的灵敏度很高,有时节点不连接到最近的转发器,而是连接到更远的转发器。 为避免此类情况,Trusted Wireless 2.0提供了“转发器黑名单”(英语为“ parent-black-listing”),该列表定义了不应与之建立连接的节点。 还提供了“转发器白名单”(英语,父级白名单),它指示了首选的连接节点。 默认情况下,所有中继器都可以连接。

WirelessHART还使用可连接254个终端传感器的网状网络。

主机互动的性质

各个节点之间的内部数据交换对于维护无线网络是必需的,而不管传输的信息量如何。 因此,将新节点添加到网络的过程以及现有节点的管理在确保网络可靠性和优化传输流量方面起着重要作用。

WirelessHART使用集中式站点管理方法。 网络上有一个“管理器”,可将所有请求发送到节点并接收响应。 因此,该方法创建了通过单个网络节点-管理器的大量流量。

WiFi和蓝牙也是如此。 此处,整个数据交换都通过访问点进行,如果访问点发生故障,则设备将不再能够交换数据。

反过来,Trusted Wireless 2.0使用分布式方法。 网络管理分为父/子区域(父/子,P / C)。 中继器(或网络的中心节点)充当父节点,其他中继器或终端设备(继承人)通过该父节点连接到网络。 因此,父母和继承人形成了树形结构。 父母负责所有直接继承人,并负责连接新继承人。 所有这些信息都不会发送到中央设备,而是保留在父/继承区域内,从而大大减少了网络流量。

例如,如果您需要将新设备连接到网络,则将分几个阶段进行:

- 设备搜索最近的电台,即 设备将“收听”广播;

- 与选择用于数据传输的站同步;

- 切换到该设备使用的FHSS算法;

- 发送连接请求(eng。join-request);

- 收到连接确认(英语,加入确认)。

所有这些动作都是在一个P / C区的框架内执行的。 为了进行比较,在WirelessHART中,使用集中式方法将新节点连接到网络需要6-7条命令。 对于简单的点对点网络,加入操作大约需要2秒钟,而数据交换将在10秒钟内开始。 一个由100个节点组成的网络将需要大约600-700个命令来连接和交换数据,并且只能在25分钟内启动!

同样,在一个P / C区域中,父设备从该区域中的设备收集诊断信息并存储所有这些信息。

图 父/子区域细分(父/子-P / C)

图 父/子区域细分(父/子-P / C)同样,这种方法大大减少了网络收敛时间。

如果网络管理器在中央控制网络中断电,则有关该网络中连接的所有信息将丢失,并且网络将恢复相当长的时间。

在基于Trusted Wireless 2.0的网络中,管理过程是在树的不同分支中并行执行的,这在恢复网络时提供了显着的加速。

结论

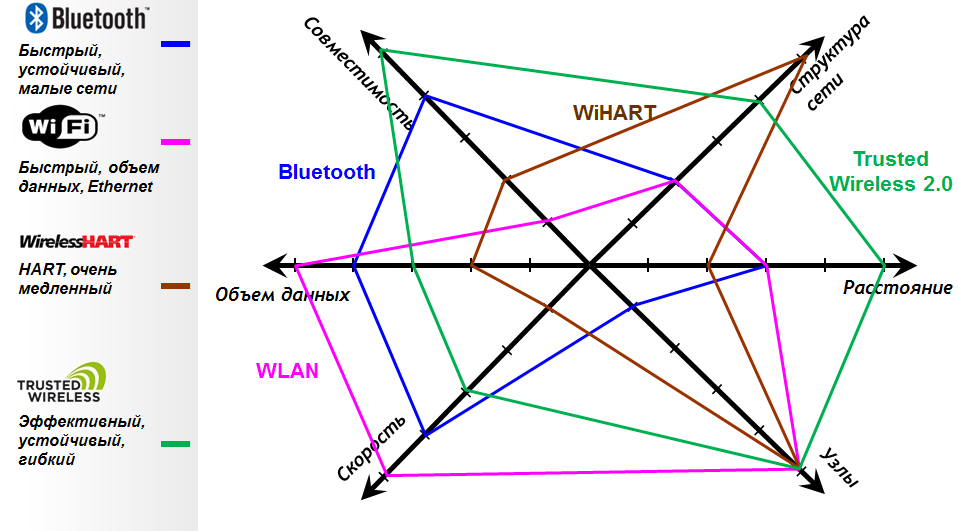

我们总共有什么? 可信无线和WirelessHART尽管速度慢得多,但它们并不总是工业网络最重要的标准。 通常,需要无线技术来扩展电缆,而这是不可能铺设的。 在这种情况下,通常的任务是传输离散和模拟信号,而这并不需要很高的速度。 或者,您需要从一些通过PROFIBUS DP或Modbus RTU交换数据的远程安装中收集数据-这些协议在大多数应用中对数据传输速度也没有要求,但站本身可能相距甚远。 WiFi和蓝牙不提供长距离数据传输。 在距离1公里的范围内设置WiFi和蓝牙是一项相当艰巨的任务。 相反,Trusted Wireless因其低速而在长距离传输中表现完美。

但是,对于行业而言,真正重要的是数据传输的可靠性及其与现有无线系统的兼容性。 这就是Trusted Wireless和WirelessHART可以夸耀的-通过使用FHSS和黑名单,它们非常可靠,并与其他技术具有很高的兼容性。

但这并不意味着工业设施中不使用WiFi或蓝牙。 它们也经常被使用,但在其他任务中却很少使用。 它们使您可以在短距离内高速组织数据传输,例如:大型仓库或机房的自动化。

因此,您不能偏爱任何一种技术-每种技术都适合其任务,并且大多数情况下,它们在单个过程控制系统的框架中一起使用。

需要建立工业网络的帮助吗? 访问我们的

网站 。