Check Point网络安全专家在WinRar存档器中

发现了一个严重漏洞。 然后他们展示了如何利用此漏洞将文件解压缩到任意位置-完全不是用户指示的那样。

好吧,由于存档用户大约有十亿用户,因此此漏洞威胁着所有人。 值得注意的是,该问题已经存在19年了,在此期间没有人关闭该漏洞。

发现问题的专家首先通知WinRar开发人员,他们关闭了“漏洞”。 之后,Check Point代表在网络上介绍了详细信息,并介绍了已消除的漏洞的技术细节。

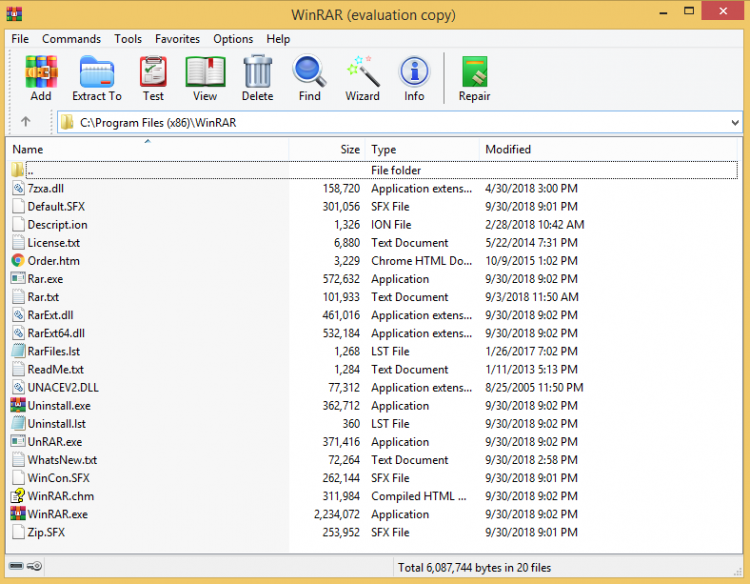

事实证明,该问题与UNACEV2.DLL库有关。 多年来,它是几乎所有版本的存档程序发行的一部分。 该库的上一次更新是在2005年。 她负责解压缩ACE格式的存档文件(顺便说一下,这种格式并不常见)。 显然,在信息技术领域对图书馆进行更新以来,已经发生了很多事情,他们可以找到隐藏的漏洞而没有任何特殊问题。

为了将文件解压缩到任何位置,您需要创建ACE存档。 仅此路径将允许您绕过用户指定的解压缩目录。 信息安全专家能够将恶意软件放置在Startup目录中,每次系统启动时都会从该目录中启动恶意软件。

问题不是一个单一的问题,专家一次发现了多个漏洞(CVE-2018-20250,CVE-2018-20251,CVE-2018-20252和CVE-2018-20253)。 但是它们在WinRAR 5.70 Beta 1的发行版中已被删除。值得注意的是,该解决方案是原始的。 由于许多年前UNACEV2.DLL库的源代码丢失了,他们决定不对其进行续订。 没有人对库进行反向工程,开发人员完全拒绝了对ACE格式的支持。

WinRar的创建者建议用户尽快安装此更新,此外,信息安全专家建议不要打开ACE存档,至少不要打开从陌生发件人那里收到的存档。 发现问题的攻击者很可能会分发受感染的存档,这将导致感染大量用户计算机。

现在未知攻击者是否较早使用了此漏洞。 但是,如上所述,一半的存档用户有十亿风险。

值得注意的是,此类零日漏洞很容易被为各个州和军方获得技术的公司所购买。 Zerodium

是一个正式购买漏洞和利用

的组织。 相对最近,她将使用WhatsApp和iMessage黑客工具的奖励从数十万美元提高到100万美元。

Zerodium创始人Chauki Bekrar说:“包括WhatsApp在内的消息传递应用程序有时会充当攻击者的通信渠道,并且加密使安全服务难以获取必要的数据。”

该组织的客户是方程式小组(FiveEyes,Tilded Team)和动物农场(Snowglobe)等政府部门。 值得注意的是,不仅与买方联系,而且还与卖方(包括希望以昂贵的价格出售发现的漏洞的网络安全专家)联系Zerodium和其他类似公司。 是的,许多软件和硬件供应商都有自己的赏金计划,但是有两个问题。 第一-薪酬远非总是支付。 第二个因素-赏金计划和Zerodium的奖励规模可能存在很大差异,而不是有利于该计划的。