让我们想象一下一种情况,当网络攻击者使用命令行界面(cmd.exe)或使用特殊的USB设备(如Teensy或Rubber Ducky)在受感染的工作站上远程执行一些命令时,

我们如何在数字取证过程中看到这些命令?

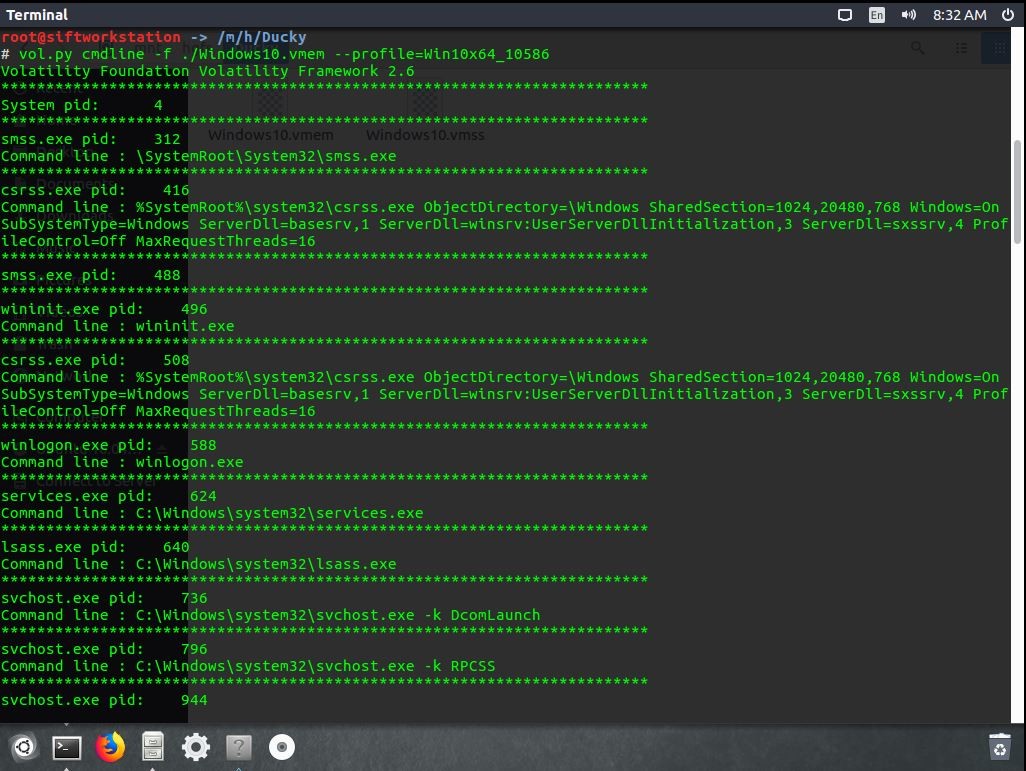

在此测试用例中,我使用了具有有效负载的典型USB-Rubber Ducky设备,该设备正在执行以启动命令行控制台(cmd.exe),然后使用xcopy.exe将一些数据复制到硬盘驱动器上。 之后,我进行了RAM转储,并尝试使用易失性脚本找到这些命令。 并且没有找到使用假键盘(Rubber Ducky)键入的命令。

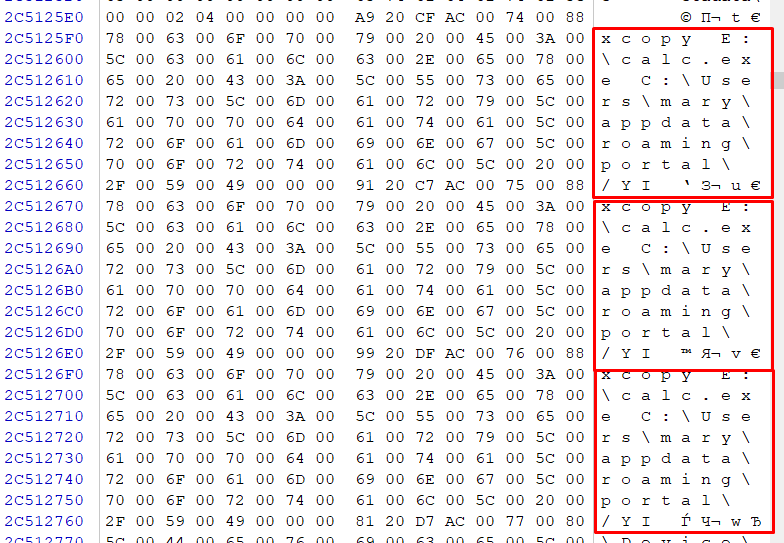

采取的另一种方法-如果启动了某些控制台实用程序,并且在

\ Windows \ Prefetch文件夹中看到了相关的.pf文件,则可以使用winhex或其他工具检查内存转储,以在内存中查找此命令的某些实例。

但是您显然需要特殊的技能才能进行这项研究,并且可能需要一些时间,具体取决于您的技能水平。

因此,如果网络攻击者使用一种Rubber Ducky设备或在cmd中远程键入命令,则在事件调查期间很难找到这些命令的全文。

我们要怎么做才能为类似情况做好准备,并使公司的IT基础架构做好充分准备,以进行快速的数字取证研究?

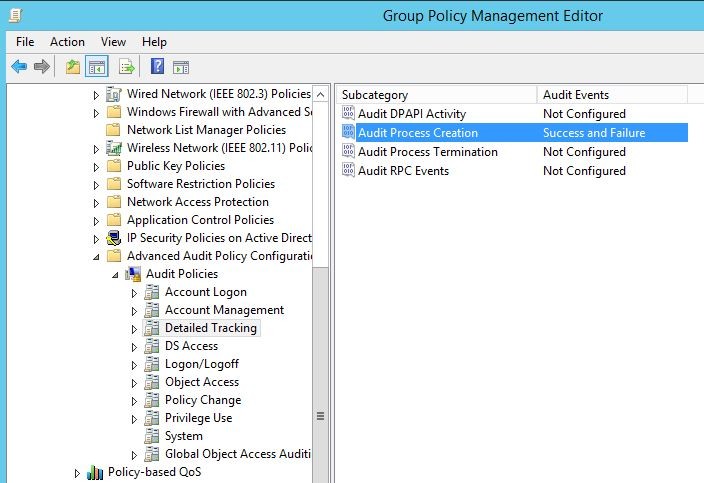

如果您的IT基础结构是基于AD DS和Windows Server 2012 R2 / Windows 8.1 OS构建的,则可以通过组策略配置增强的命令行审核。

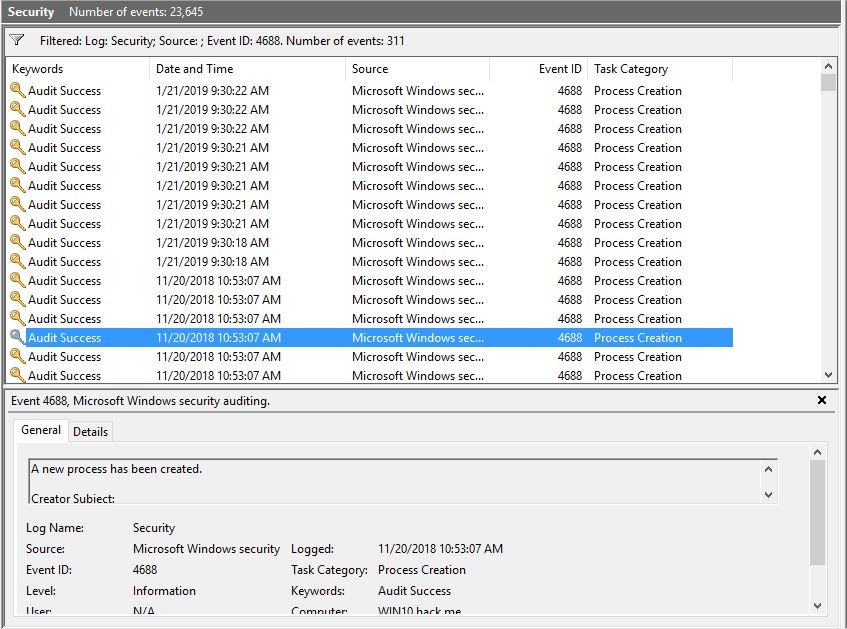

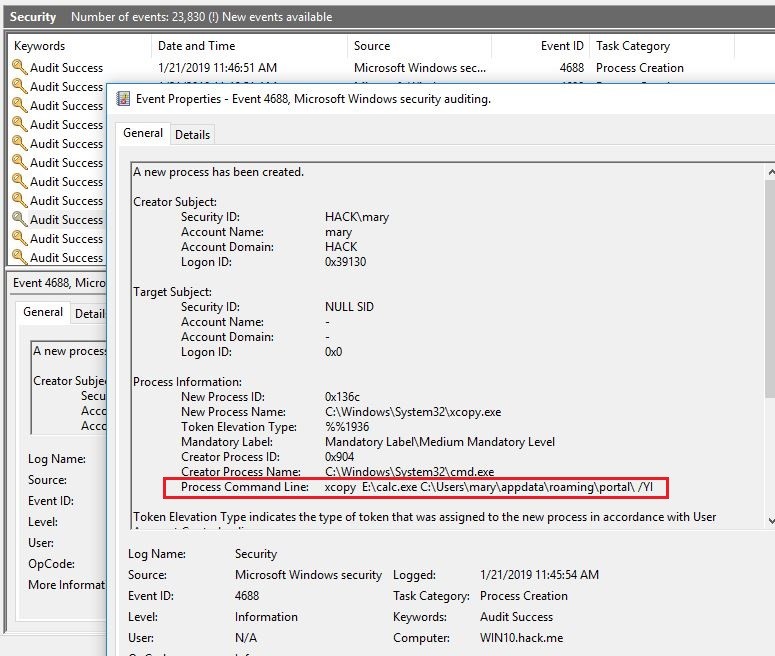

Windows安全事件中有一个特殊的事件

ID 4688 ,但没有进行其他配置,它仅包含有关进程的少量信息,而不包含有关在命令控制台中键入和执行的命令的任何有用信息。

我们要做的就是在域控制器上使用

gpmc.msc在组策略对象中启用两个选项:

- 计算机配置\ Windows设置\安全设置\高级审核策略配置\系统审核策略\详细跟踪\审核过程创建

- 计算机配置\管理模板\系统\审核流程创建\在流程创建事件中包含命令行

当然,它需要使用

gpupdate / force在受监视的工作站上更新此策略,或者仅等待域GP更新间隔。

现在,如果从命令控制台执行任何命令,它们将以全文存储在

ID为4688的系统安全事件中:

谢谢您,我将很快与其他优质的数字取证内容一起回来!