有时您会遇到一个情况,即网络攻击者使用VPN在C2服务器和受感染的IT基础结构之间建立可靠的通道。 而且,正如威胁情报专家所说,攻击者经常使用本地Windows VPN连接工具和Windows

.pbk (电话簿)文件。 让我们找出如何使用内存转储检测到它。

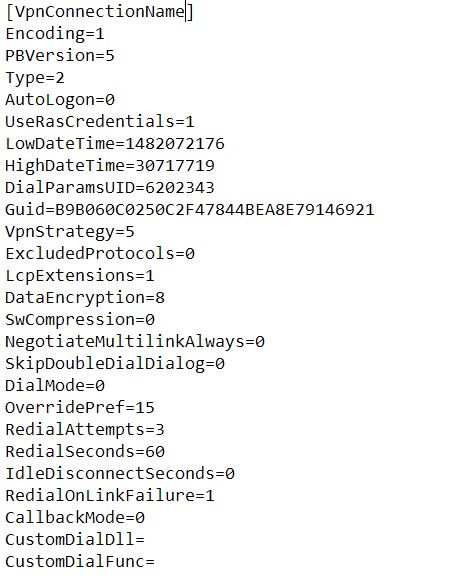

什么是

.pbk文件,它在内部如何显示? 建立VPN连接时,它只是带有许多不同参数的文本文件。

电话簿文件可以通过双击或通过cmd / bat脚本执行(当然也可以从命令控制台执行)。 但是第一种和第二种方法使用两种不同的工具:

rasdial和

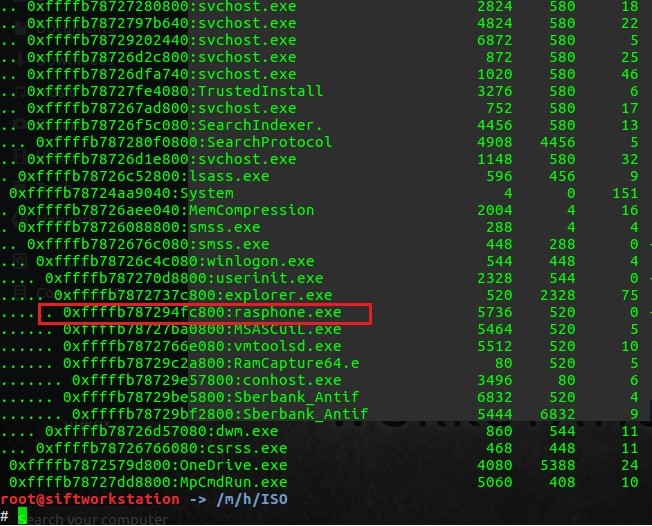

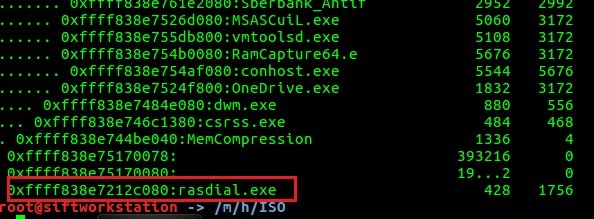

rasphone 。 因此,我们可以在数字取证过程中使用两种不同的方式。 在这两种方法的开始,我们都应该使用波动性工具来获取并检查过程列表:

如果检测到

rasphone进程,则可能是从RDP会话双击使用电话簿的痕迹。 我们在这里还能找到什么有用的信息? 让我们在FTK Imager中打开此转储文件,然后尝试查找任何.pbk参数。 在这种情况下,我使用了

“ PhoneNumber =” 。

在这里,您可以看到此VPN连接的远程地址和端口号。

vpn566928222.opengw.net:995至此,我们可以使用端口号和易失性netscan命令在RAM中检测当前连接的服务名称。

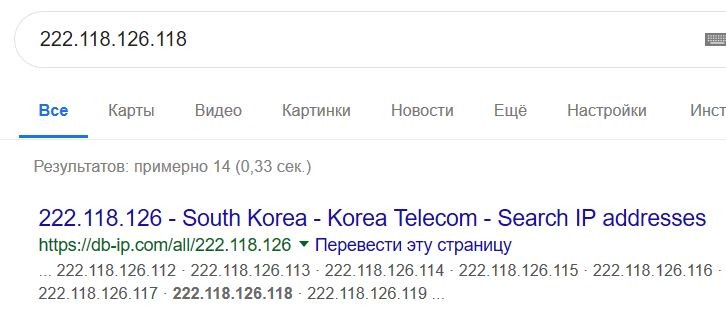

如果转储的系统仍然有效,则可以终止此过程,也可以继续进行研究。 当然,您应该了解有关远程IP地址的更多信息:

似乎是免费的匿名VPN服务器,互联网上有很多这样的服务器。 这是一个问题-哪个应用程序在受感染的工作站上使用此VPN连接?

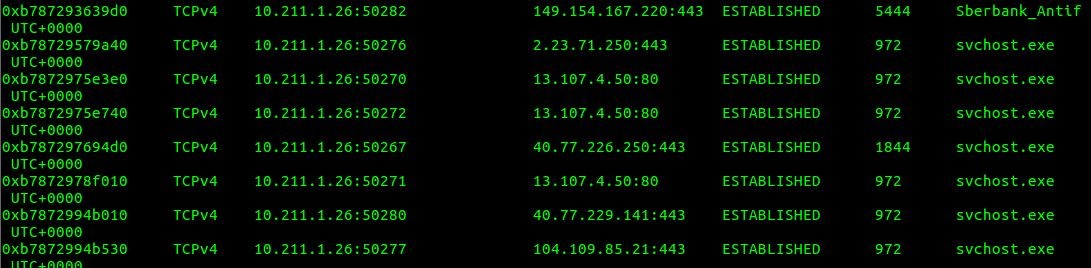

我知道VPN是与另一个专用网络的连接,并且我的工作站在外部子网中具有另一个IP地址。 我的本地子网是

192.168.145.0/24,但是由于波动性netscan,有些服务具有不同的本地IP地址(10.211.1.0/24)。

几个目标IP用于Microsoft服务,一个可疑服务Sberbank_Antifraud连接到149.154.167.220-它是Telegram Messenger池IP,因此,现在您可以开始研究此过程在此计算机上的显示方式。

好的,另一种方式是与.pbk文件的cmd / bat驱动的VPN连接。

与rasphone不同,

rasdial进程是命令行或脚本驱动的VPN连接的标记。 让我们在

ss64.com/nt/rasdial.html中检查rasdial语法,并尝试使用FTK Imager在内存转储中查找

/ PHONEBOOK:参数:

瞧! 我们已经找到电话簿文件的完整路径(因此,如果删除了它,您可以尝试雕刻)、. cmd脚本的名称以及“ extVPN”连接的

登录名/密码 (“ vpn”,“ vpn”) !

进一步的步骤与rasphone方式相同:查找“ PhoneNumber =”参数,查找VPN会话和具有本地IP地址的可疑服务。

再次感谢您的关注! 我很快就会带回新的好东西!