在此报告中,Bitfury股票分析由其Crystal Blockchain Analytics工程团队完成,涉及Zaif交易所,Bithumb交易所和Electrum钱包中的比特币走势。

Zaif Exchange Hack的调查

2018年9月17日,Zaif交易所暂停了BTC,BCH和MONA的存款和取款。 9月18日,该交易所向警方报告说,该交易所已被黑客入侵,资金被盗。 在

他们的公告中 ,他们共享了以下信息:

有人于2018年9月14日当地时间下午5点至晚上7点(UTC上午8点至10AM)获得了未经授权的访问权限。 他们成功转移了5,966比特币(BTC)和未知数量的BCH和MONA。 9月17日检测到服务器故障时,Zaif收到有关此未经授权的访问的警报。

水晶分析研究

Bitfury的Blockchain Analytics工程团队对黑客进行了调查,特别关注被盗比特币的移动。 我们的调查摘要如下。

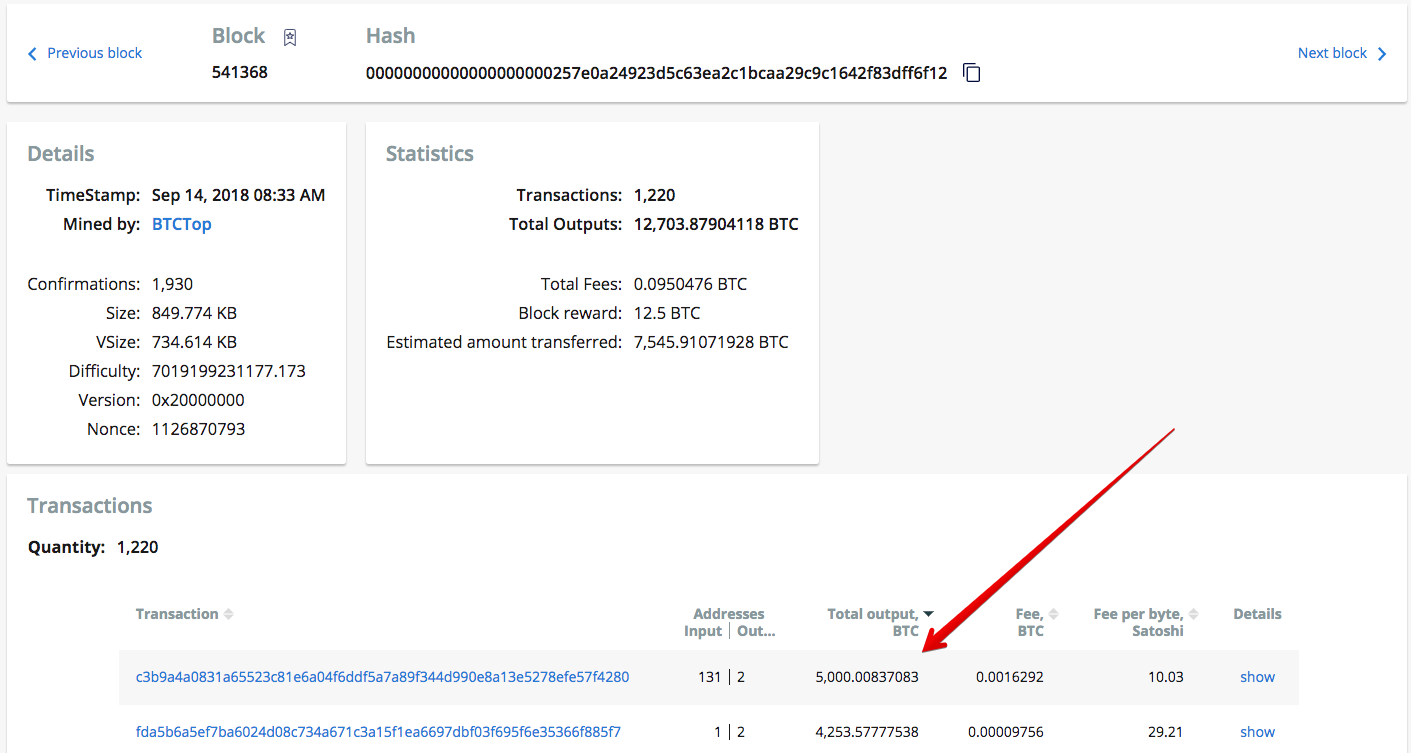

步骤1:找出骇客地址 。 由于Zaif共享了未经授权访问的确切时间,因此我们能够查明哪些交易属于黑客。 我们研究了UTC上午7点至上午11点之间发生的最大交易。 我们不久发现了一笔可疑交易。 交易ID为

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 。

此事务有131个输入。 使用Crystal的识别软件,我们能够确定所有输入地址都是Zaif地址。 输出地址为

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w 。 所有比特币都发送到该地址。

识别从Zaif到黑客的可疑交易。第2步:跟踪被盗资金

识别从Zaif到黑客的可疑交易。第2步:跟踪被盗资金 。 识别出被盗比特币发送到的比特币地址后,我们开始监视该地址。 我们的目标是找到从该地址接收到被盗比特币的地址或已知实体。 我们通过使用Crystal的“跟踪”工具来完成此操作。

地址

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w有9个传出交易,我们跟踪了每个交易。 监控了这些交易后,我们发现有5109个地址收到了一部分被盗资金。

接下来,我们按照结算金额对跟踪结果进行排序,并找到控制最重要资金部分的地址。 在某些情况下,我们能够将这些地址归因于真实实体。

从Zaif钱包向黑客转移资金结果:

从Zaif钱包向黑客转移资金结果:跟踪结果表明,大部分资金(占总金额的30%)已经定居在两个比特币地址上:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ -1,007.6 BTC固定在该地址上。

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 —754.5 BTC固定在该地址上。

这些地址在非常短的交易链中收到了比特币(平均长度为3笔交易)。 它们之前没有出现在区块链上,因此所有者未知。 这些地址很可能属于黑客,因此我们将监视它们的活动。

大量的比特币(1,451.7 BTC或24%)在一组小交易中发送到了Binance,发送到Binance地址1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s。 Binance确认他们在其官方Twitter帐户中拥有此地址。 Binance允许用户无需经过严格的KYC / AML流程即可提取最多2个BTC,因此发送到每个Binance存款地址的平均金额为1.99–2 BTC。

平衡存款的模式

平衡存款的模式 可视化到币安地址的资金流

可视化到币安地址的资金流比特币的分数也被发送到ChipMixer.com。 在相当短的交易链中就可以达到混合服务。 大约60个BTC已发送到ChipMixer.com。 在下图上,您可能会看到到ChipMixer.com的一笔交易。

可视化到ChipMixer.com的资金流

可视化到ChipMixer.com的资金流剩余的比特币被分成相对较小的数量。 将近13个BTC已发送到多个火币地址。 一些比特币到达了交易所,例如BTCBox.com,Bitstamp和Livecoin。 比特币的某些部分被发送到混合/赌博服务,例如CoinGaming.io和Bitcoin Fog。 但是,这些实体是在相当长的交易链中达成的。

其余资金已定居在拥有不明所有者的地址上,我们将来会继续对其进行监视。

Bithumb交换黑客的调查

在6月20日星期三,Bithumb官员表示,大约3100万美元被韩国加密货币交易所Bithumb的不知名黑客窃取。 黑客攻击发生四天前,交易所出于安全原因

宣布将所有资产转移到一个冷钱包中。

从2018年6月15日世界标准时间下午6:20开始,用户的资金提取暂时暂停。 我们决定追踪黑客入侵前四天的资金流向。

我们首先检查了属于Bithumb的超过100万个地址,并汇总了这四天内收到资金的所有地址的列表。 仅审查了6月15日至6月20日之间提交的交易。

资金流向Bithumb冷钱包

资金流向Bithumb冷钱包直到6月19日,资金的流动主要有两种方式:

- 许多转移的资金已累积到以下地址: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (此后称为地址“ 1LhW”)

- 从1LhW地址开始,大量交易发送到地址18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (此后称为地址“ 18x5 ”)

18x5地址是交易所的冷钱包。 这由其交易历史证明(从/到Bithumb交换地址的大量交易)。

地址“ 18x5”的余额记录

地址“ 18x5”的余额记录资金流动的模式于2018年6月19日UTC下午03:07发生了变化。 此时,从Bithumb钱包发起了两个交易到地址:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- 和3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

...异常高的0.1 BTC佣金。 此刻之后,有一个半小时的时间,其中约1,050个BTC被提取并存入了以前没有出现在区块链中的地址。 向这些地址(38个地址)的取款持续了一天多。

之后,交换停止使用缓冲区地址

1LhW 。 此外,在UTC 2018年6月19日下午05:01之后,地址

18x5的传入交易的费用金额发生了巨大变化-首先更改为0.1 BTC,然后更改为0.2 BTC。

更改之后不久,Twitter上的正式Exchange帐户上出现了一条

消息 ,警告用户避免存入资金。

从交换地址提取资金的高额交易费持续了一整天,有时甚至高达2 BTC,高于产出量。

费用异常高的交易这种行为在6月19日至20日引起了交易费的增加和比特币网络的拥塞。

从6月16日至6月20日从Bithumb钱包中提取的所有资金都被39个钱包接收(我们从计算结果中排除了几十个零钱的零钱)。

这39个地址之一是交易所的冷钱包(

18x5 ),该交易所收到了大部分资金。 其余38个地址的所有者不明。 这些地址在6月19日至20日当天收到了2002.52 BTC。 (交易费用总计48.126 BTC)

根据上面提供的信息,我们的专业意见是有两种可能的选择:

- 这38个地址被提取的地址属于黑客。 从2018年6月19日UTC开始,使用私钥访问系统或数据库的犯罪分子开始转移到他们的地址。 如果您想尽可能快地提款,那么在这种情况下高佣金(0.1 BTC)是合乎逻辑的。

一段时间后,交易所注意到盗窃行为,并在转移到冷钱包时开始收取交易费(有时比黑客的交易要高得多)。 截至6月20日,交易所成功解决了安全问题。 如Bithumb所述,比特币的损失为2.016 BTC。 这个数字非常接近我们计算的数量(由一组未知地址获得)2,002.52 BTC,这也表明该选项是可能的。 - 我们考虑的所有地址均属于该交易所。 另一个可能的选择是盗窃可能是由于我们数据库中没有的钱包发生的。 鉴于Bithumb正在与执法机构合作调查此案,以及他们最近通过了许可程序,因此交易所不太可能提供虚假信息。

追踪资金

这些地址受到进一步监控,并且从8月2日开始提取资金。首先,有一笔1000 BTC的大笔交易。 我们启动了对该交易的跟踪,并根据其结果,在大约30个BTC的交易中,将钱寄到了Yobit交易所的两个地址。 下图显示了资金流的可视化。

资金流向Yobit地址

资金流向Yobit地址位于图表上方的地址

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1属于Yobit,接收了603 BTC。 另一个Yobit地址

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT通过同一笔交易链收到396个BTC。

剩余的资金将直接发送到Yobit地址。 您可能会在下面看到其地址和收到的金额的列表:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr-100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp-100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK-344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b-433 BTC

撤回Yobit后,三个地址中还剩下29个BTC,可能属于黑客。 他们从8月31日开始搬家。资金被分为几部分-每个大约两个BTC-并被发送到CoinGaming.io。 下图显示了资金流的可视化:

资金流向CoinGaming.io

资金流向CoinGaming.io结果,CoinGaming.io从被盗资金中获得了29 BTC。

考虑到资金的流动方式,我们假设我们确定的38个地址属于黑客。 大部分被盗资金已发送到Yobit交易所。

电子盗窃案调查

在十二月 2018年27日,比特币钱包Electrum通知用户有关网络钓鱼攻击的攻击,该攻击通过恶意服务器将用户作为攻击目标。 到那时,所谓的黑客已经窃取了超过245 BTC。

使用Crystal Analytics,我们检查了来自黑客的资金动向,并将其追踪到两个主要交易所。 下面,我们介绍这些发现。

网络钓鱼攻击的工作方式如下:

- 首先,所谓的黑客设法将数十个恶意服务器添加到Electrum网络

- 用户使用其合法钱包发起比特币交易;

- 作为响应,用户收到推送错误消息-网络钓鱼消息,该消息要求用户立即从恶意站点(GitHub存储库)下载“更新”;

- 用户单击链接并下载恶意更新;

- 用户安装了恶意软件版本的钱包后,程序会要求受害者提供两部分身份验证码(在正常情况下,仅用于转帐才需要该验证码);

- 伪造的Electrum钱包使用该代码将用户的资金发送到黑客的钱包。

- Crystal的调查结果显示,大部分资金已发送到以下地址: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 。

几个小时后,据称的黑客已将所有资金转移到地址

已经存放的地址

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj 。 截至1月 2019年11月11日,剩余的245 BTC保留在

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj中 。 但是,请务必注意在12月。 27日,涉嫌的黑客将5 BTC发送到了地址

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE 。

在最初的黑客攻击发生后的几天里,据称黑客已经转移了这些资金,并于1月提取了0.2 BTC。 3到一个Bitfinex钱包(

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ),并于1月提取0.41 BTC。 11到Binance钱包(

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC )。

1月18日,据称的黑客通过交易链转移资金再次活跃起来。 他们现在已经将3个BTC撤回了Bitfinex钱包(

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt )。

此外,据称黑客从

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj钱包中转移了49个BTC,并将其分发到13个地址中。

一月 2019年2月25日,这名涉嫌黑客已从其所有钱包中提取了比特币资金。 进一步调查显示,据称黑客已将比特币的很大一部分移至了交换服务MorphToken。 所有到达Bitfinex的资金都是由MorphToken服务发送到那里的。

MorphToken提供使用其API检查交易状态的功能。 通过这种方式检查了黑客撤回链中的所有钱包后,我们设法找到了至少243个BTC被所谓的黑客发送到了该服务。 几乎所有资金都被换成了XMR。 但是,少量(0.07 BTC)已转移到以太坊。

关于水晶

Crystal是多合一的区块链调查工具。 专为执法和金融机构设计,Crystal提供了公共区块链生态系统的全面视图,并使用高级分析和数据抓取来映射可疑交易和相关实体。 无论是跟踪与现实世界实体的比特币交易,确定已知犯罪分子之间的关系,还是调查可疑的在线行为,Crystal都可以帮助您进一步开展调查。

要了解更多信息,请访问

crystalblockchain.com 。

在Twitter上关注Crystal,以了解其他调查的最新动态:

@CrystalPlatform 。