导致严重后果的3CX自动电话交换机被黑客入侵非常少见。 但是,我们的客户有时会成为骗局的受害者。 如实践所示,这主要是由于不正确的系统设置或使用过时的3CX版本引起的。 在本文中,我们将考虑可能导致PBX遭到黑客入侵的最常见错误,并说明如何避免这些错误。

电话诈骗者如何工作?

电话欺诈非常普遍-陌生人或机器人潜水员通过您的PBX拨打电话,费用自负。 这通常发生在深夜或非工作日。 通话时间尽可能长,频率高,并且打到最昂贵的国际目的地。 在月底,您会收到电信运营商的巨额发票,您必须付款或在法庭上提出争议。

在软件交换开发的早期,呼叫最昂贵的国际目的地是黑客的主要目标。 您可能会认为这种欺诈行为已成为过去,尤其是考虑到国际谈判的成本。 但是,目前这是由组织良好的国际组织来进行的,这些组织以工业规模掠夺客户和运营商。

现在,PBX受到黑客攻击,目的是对同一骗子控制的各种付费自动服务的“昂贵”号码进行数千次呼叫。 在这种情况下,攻击者以每分钟付费电话的方式从话务员那里赚取佣金。 这种欺诈也称为国际收入共享欺诈(IRSF)。

赚钱的另一种方法是在“秘密”在线交易平台上出售被盗的SIP客户凭证。 此外,这种访问方式以不同的方式使用-与合法的电信运营商竞争,因此有可能出售比市价便宜很多的分钟,或者满足买方的一些个人需求。

3CX具有多个安全级别,其默认设置可以阻止大多数已知的攻击类型。 但是,某些系统管理员甚至没有意识到后果是会更改或禁用这些设置。

让我们看一下3CX管理员所做的最常见的安全设置。

用户凭证不足

第一个错误是3CX应用程序,IP电话和用户使用的“弱”帐户凭据。

当您在3CX中创建用户(扩展名)时,会自动在所有访问级别为他生成安全凭证。 这是一个复杂的SIP密码和Web客户端登录密码,用于访问IP电话的Web界面的随机生成的密码,随机的语音邮件PIN等。...请确保仅使用这些安全凭据,因为随机的长密码可确保免受攻击密码猜测(也称为蛮力攻击)。

从3CX v15.5开始,系统将不允许您将扩展密码设置为比现代安全规则所要求的弱。 但是,通常弱帐户密码是从3CX以前版本的备份中继承的。 因此,如果系统中存在密码弱的分机号码,现在3CX会警告管理员-这样的号码附近会出现警告。 如果将鼠标悬停在其上,则会显示其他信息。

顺便说一句,我们强烈建议您不要出于测试目的设置弱密码。 通常,人们会忘记进行更改,而使集团电话“充满漏洞”。

启用对分机的SIP远程访问

第二个错误是禁用“拒绝来自公共网络的连接”选项,并且在用户不再需要它时不重新打开它。

默认情况下,此选项包含在3CX中,并阻止注册本地网络以外的任何用户。 请注意,您可以使用应用程序或3CX Web客户端而不启用远程访问,因为它们使用

隧道技术连接到PBX。 仅当某人需要硬件IP电话的直接SIP连接时,才应禁用此选项。

尝试避免直接SIP连接到PBX,或者仅允许它们通过防火墙中指定的某些IP地址进行连接。很多允许的电话

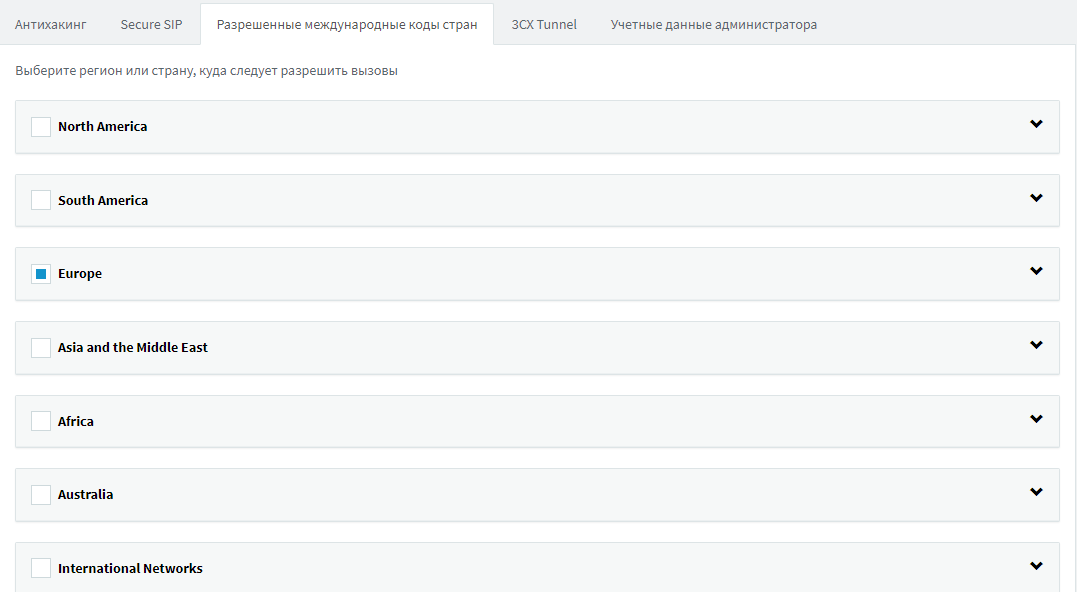

安装3CX时,“初始设置向导”会询问您要允许拨出呼叫的国家。 在“设置”“安全性”“允许的国际国家代码”部分中可以看到(和更改)相同的国家列表。 仅允许您的用户真正拨打过的国家(前缀)。 默认情况下,3CX仅允许呼叫指定为交换位置的国家/地区。

一种非常危险的做法是允许所有国家/地区安装自动电话交换机,并在以后进行限制。 通常,他们会忘记这一点,从而使攻击者在收到PBX用户的凭据后便可以全方位呼叫。

出站规则太宽松

另一个不好的做法是使用过于笼统的传出规则,该规则允许任何用户(3CX默认组织组)在任何允许的方向上进行呼叫。 为了不使他们的生活复杂化,一些管理员为此制定了一条通用规则。

实际上,您应根据创建规则的相同原则(例如在防火墙中)创建具有最低必要权限的传出规则。 具体列出前缀,指定号码的最小和最大长度,明确指出允许在此方向上呼叫的分机号码组。

无效的处理参数E164

在“参数-号码”部分E164中,定义了号码的处理方式,其中号码开头的“ +”符号被国际拨号代码代替。 为显示在电话交换机安装位置的国家/地区定义了替代规则。 在大多数国家/地区,“ +”用00代替,在美国用011代替。该替代符合ITU标准。

E164参数很重要,因为它用于确定我们上面讨论的禁止的方向(前缀)。 例如,如果一个被阻止的国家是阿尔巴尼亚,则3CX将分析并阻止以00355xxx和+ 355xxx开头的号码。

如果您错误地输入了您所在国家/地区的国际拨号代码,这不仅会导致错误的替换“ +”,而且还会导致国家/地区阻止功能的故障。

3CX v16中的新安全功能

3CX v16添加了两个有趣的安全功能。

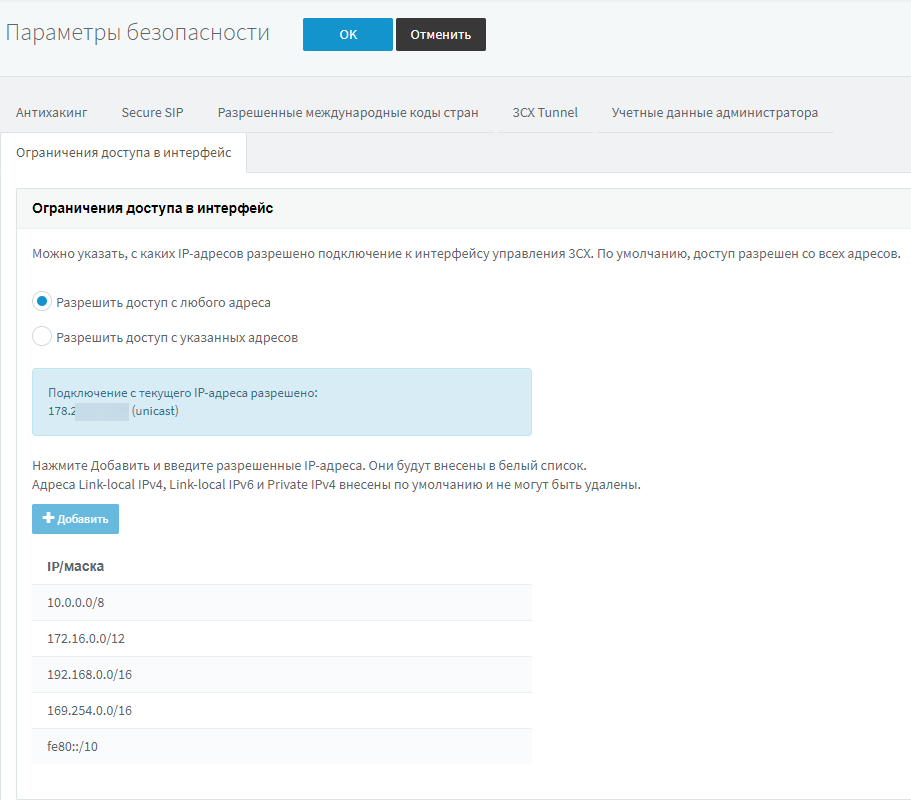

首先是通过IP地址限制对3CX管理界面的访问。 它是在“设置”“安全性”“限制对接口的访问”部分中进行配置的。 默认情况下,所有IP地址都是允许的,但是如果启用了IP保护,则仅允许从本地网络和明确指定的外部IP地址进行访问。 请注意,此限制不会影响其他3CX Web服务的运行,例如自动调整电话,Web客户端等。

第二个安全功能是3CX维护的自学习全局IP黑名单。 它包含在“设置”“安全性设置”“防黑客”部分中。 如果启用此选项,则PBX将自动将有关可疑活动的信息(包括源IP地址)传输到我们的中央服务器。 在分析事件之后,有关此IP地址的信息将自动传输到世界上所有也启用了此功能的3CX系统。 因此,可疑流量将由于“集体情报”而被阻止。 如今,我们的全球列表已包含1000多个IPv4 IP地址,从中不断重复尝试扫描或破解。 我们强烈建议您在集团电话上启用此功能!

结论

我们注意到,黑客入侵系统之前立即伴随着一些错误。 实际上,我们没有观察到仅由于一个错误而导致严重后果的情况。

好吧,如果您遭到黑客入侵,请不要惊慌! 在采取根本措施之前收集服务器日志非常重要。 随后,这将有助于对事件进行质量调查。 要收集日志,请转到支持-为技术支持创建文件部分。 将生成一个zip存档,并将通过电子邮件将链接发送给您。 将此文件和事件描述附加到3CX技术支持。

如果您对3CX安全性有任何合理的疑问,或者想报告已经发生的黑客攻击,则应该联系技术支持。 要了解情况并获取必要的建议,请在“安全性-欺诈”类别中提出申诉。 这些请求被认为具有最高优先级。 您还可以在我们的

用户论坛上获得3CX安全建议。