监视摄像机已成为物联网的一部分,并且像其他不受阻碍地访问网络的设备一样,已经成为黑客关注的焦点。 来自不同制造商的数百万个IP摄像机向攻击者开放。

相机制造商可以节省程序员和硬件的工作量-客户可以获得便宜的设备,这些设备的计算资源有限并且安全机制上存在巨大漏洞。

面向大众消费者的无名设备的固件不会受到批评。 通常,它们不会被任何人更新,并且在更改默认密码后不会变得更加安全。 而且,制造商本身可以制造后门。

接下来,我们考虑视频监控系统的主要攻击领域。

免费奶酪

“工厂用的用于闭路电视摄像机针孔模块的5MP针孔镜头摄像机模块”

“工厂用的用于闭路电视摄像机针孔模块的5MP针孔镜头摄像机模块”从消费者的角度来看,市场是不合逻辑的。 使用IP摄像机模块本身的“便宜”成本,在输出时,我们得到的最简单设备的成本接近100美元。

主值形成在高于铁的水平上。 最主要的是计算资源,固件以及能够在任意长时间内支持固件的所有“芯片”的能力。 摄像机可以在同样高的保护级别下工作多年。

关键是,试图节省所有成本的嵌入式设备制造商很可能会在固件和硬件中留下此类漏洞,即使通过带有复杂密码的裸线ONVIF协议进行访问也无法防范攻击者。

缺乏自动更新是整个安全系统的一个障碍。 普通用户不会关注IT领域的新闻,也不会为在Aliexpress上出售的相机手动下载新固件。

利用廉价相机功能的最令人印象深刻的例子之一就是

Heartbleed OpenSSL漏洞利用-Heartbleed漏洞与嵌入式设备的详细信息的令人不愉快的结合,这些漏洞可能永远不会更新。

结果,相机被用于间谍活动,这种情况发生得更频繁,成为僵尸网络的一部分。 因此,入侵Xiongmai相机会

导致强大的DDOS攻击,而不是对Netflix,Google,Spotify和Twitter的攻击。

密码

视频中的女人在一家折扣店购买了一台相机。 她想使用该设备跟踪她的小狗。 一段时间后,相机开始与女主人交谈并独立旋转。 廉价的中国相机经常发生这种情况,即使在制造商的网站上,也可以直接打开视频流的访问权限。

乍一看,摄像机密码似乎太明显,无法作为讨论的安全措施,但是,由于使用默认密码

,成千上万的摄像机和DVR经常遭到破坏。

黑客组织Lizard Squad使用一个简单的工厂帐户(对于所有摄像机都相同)

入侵了数千个监控摄像机。 这些设备是用平庸的暴力手段入侵的(尽管也许他们查看了制造商本身的用户名和密码)。

理想情况下,制造商应为每个摄像机分配一个唯一的,长且不明显的密码。 这种细致的过程需要花费时间来建立并且难以管理。 因此,许多集成商对所有摄像机使用相同的密码。

人员流动或更改用户角色有助于在企业中创建意外的安全漏洞。 如果系统缺乏为各个员工,摄像机组和对象划定访问权限的深思熟虑的机制,则我们会遇到潜在的漏洞,例如“契kh夫步枪”,它肯定会触发。

端口转发

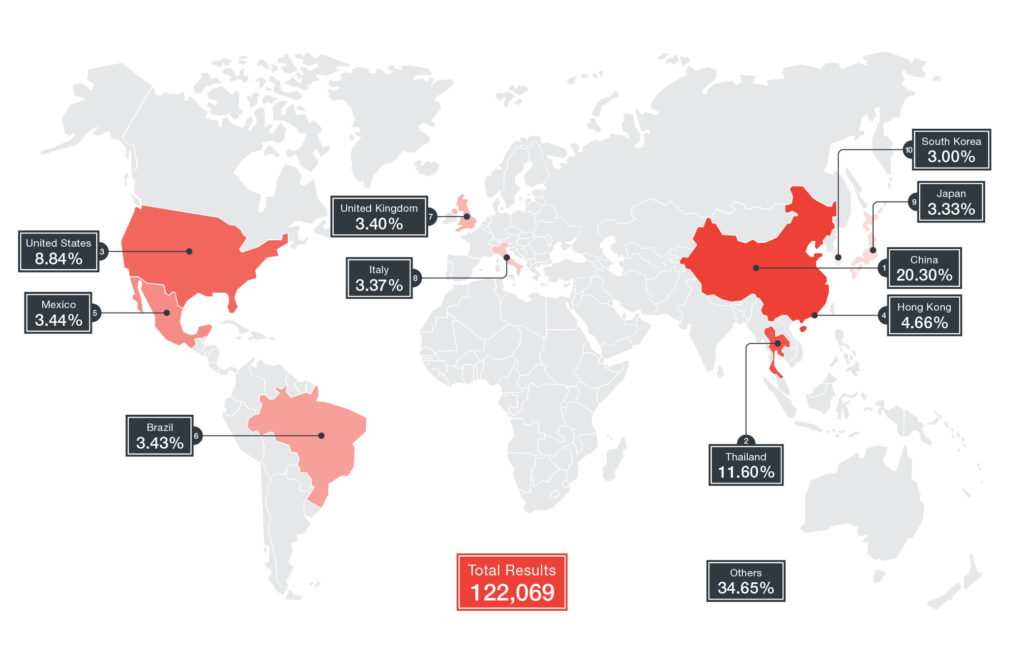

通过81个TCP端口感染的摄像机数量(Shodan数据)

通过81个TCP端口感染的摄像机数量(Shodan数据)有时将术语“端口转发”替换为相同的术语:“端口转发”,“端口转发”或“端口转发”。 例如,打开路由器上的端口,以从Internet连接到家用摄像机。

现在,大多数传统的监视系统,包括DVR,NVR和VMS,都已连接到Internet进行远程访问或在LAN上运行,而LAN又又连接到了全球网络。

端口转发使您可以自定义访问本地网络上的摄像头,但是还可以打开一个黑客入侵的窗口。 如果您应用

特定类型的查询,Shodan搜索引擎将显示大约50,000个可在网络上自由悬挂的易受攻击的设备。

互联网开放系统至少需要IDS / IPS才能提供额外的保护。 理想情况下,将视频监控系统放置在物理上独立的网络上或使用VLAN。

加密方式

阿根廷安全研究人员Ezekiel Fernandez

发布了一个漏洞,可以轻松从各种DVR的本地驱动器中提取未加密的视频。

Fernandez发现,您可以使用一个简短的漏洞利用来访问某些DVR的控制面板:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"我们意外地遇到了许多摄像机,包括DVR,NVR,VMS,它们甚至都没有通过SSL加密通道。 与完全放弃https相比,使用此类设备带来了更严重的问题。 在Ivideon,我们不仅将TLS加密用于云中的视频,而且还用于来自摄像头的流。

除了不安全的连接外,将未加密的视频存储在磁盘或云中还存在相同的隐私风险。 对于真正安全的系统,视频在存储在磁盘上以及传输到云或本地存储时都必须进行加密。

黑客程序

搜索最小的

搜索最小的视频流管理软件通常与操作系统的各种潜在易受攻击的组件进行交互。 例如,许多VMS使用Microsoft Access。 因此,可以通过OS中的“漏洞”访问未加密的视频。

由于摄像机四面八方易受攻击,因此攻击目标的选择范围异常广泛,大多数非法行为不需要特殊知识或特殊技能。

几乎任何想非法观看摄像机广播的人都可以轻松做到这一点。 因此,不足为奇的黑客经常只是出于娱乐目的而参与连接不受保护的摄像机,这不足为奇。

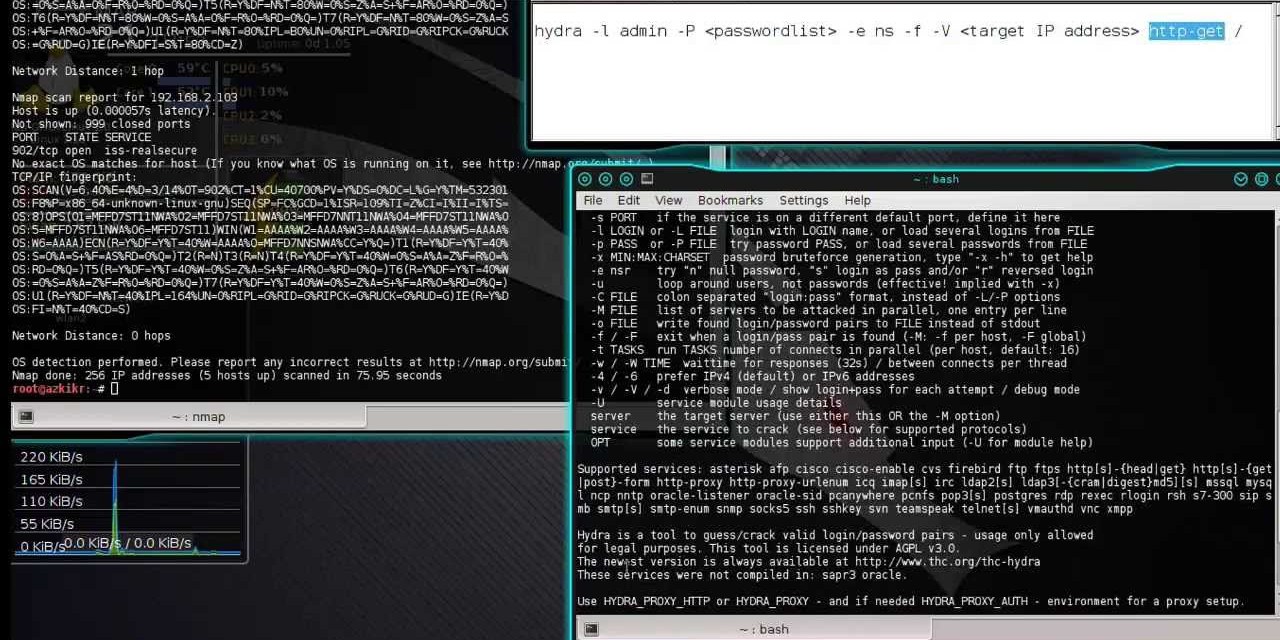

对于暴力破解,您可以使用BIG HIT SPAYASICAM和SquardCam程序,以及masscan和RouterScan渗透测试工具。 有时您甚至不需要使用安全扫描仪

-Insecam和

IP-Scan网站使在Internet上查找摄像机变得容易。

大大简化了黑客对摄像机RTSP链接的访问。 在

此处或

此处可以获得所需的链接。 为了远程观看和控制DVR和摄像机,设备制造商的正式应用-SmartPSS和IVMS-4200被广泛使用。

不明显的后果

有关开放式摄像机或具有已知密码的摄像机的信息广泛分布在图像板和社交网络上。 YouTube上被黑客入侵的摄像机剪辑产生了数十万次观看。

受损的相机有几种非显而易见的用途。 其中包括加密货币挖掘。 IBM X-Force部门的员工发现了ELF Linux / Mirai

特洛伊木马的

变体,该木马配有用于挖掘比特币的模块。 该恶意软件会扫描并感染易受攻击的Linux设备,包括DVR和视频监控摄像头。

由于使用易受攻击的设备作为对第三方基础结构的攻击的中间点,可能会导致更严重的后果,这些攻击可用于隐藏法医证据,伪造数据或执行拒绝服务。

使用相机时,您需要了解的最后一件事-制造商本人可以出于目的不明的目的而为自己留下后门。 因此,Risk Based Security的安全专家

发现了中国制造商珠海RaySharp Technology的监控摄像机中的

漏洞 。

RaySharp产品的固件是具有形成Web界面的CGI脚本的Linux系统。 原来,密码519070允许访问所有摄像机的图像查看和系统设置。 但是,这种与后端连接不安全的固件

很常见 。

黑客相机

在其中一个Google数据中心内

在其中一个Google数据中心内云监控服务不受上一代系统漏洞的影响。 对于没有端口转发的云解决方案,通常不需要配置防火墙。 任何Internet连接都适合连接到Ivideon Cloud,并且不需要静态IP地址。

对于所有具有Ivideon服务的设备,在连接帐户中的摄像机时会随机生成一个密码。 对于某些型号的相机,例如

Nobelic ,您可以在Ivideon用户帐户中创建自己的密码。

我们不存储用户密码,因此您无法访问它们。 我们不会集中存储视频档案。 它们分布在不同数据中心的许多机器之间。

对移动应用程序的访问受PIN码保护,并且将来会出现生物识别保护。

此外,云服务会通过Internet自动将补丁和安全更新发送到任何本地用户设备。 最终用户不需要采取任何其他步骤来监视安全性。

在

Ivideon中,免费提供了许多功能(云存档和视频分析模块除外)和所有客户端的所有安全更新。

我们希望这些简单的规则将在所有云监控服务中使用。