尽管有Palo Alto Networks防火墙的所有优点,但关于如何在RuNet中配置这些设备的材料以及描述其实现经验的文字并不多。 我们决定总结使用该供应商的设备在工作中积累的材料,并讨论在实施各种项目期间遇到的功能。

为了熟悉Palo Alto Networks,本文将讨论解决最常见的防火墙任务之一-用于远程访问的SSL VPN所需的设置。 我们还将讨论防火墙的常规配置,用户标识,应用程序和安全策略的辅助功能。 如果读者感兴趣,那么将来我们将发布有关站点到站点VPN的分析,动态路由和使用Panorama进行集中管理的材料。

Palo Alto Networks防火墙使用许多创新技术,包括App-ID,User-ID,Content-ID。 使用此功能可确保高度的安全性。 例如,使用App-ID,有可能基于签名,解码和启发式方法来识别应用程序流量,而与所使用的端口和协议无关,包括SSL隧道内部。 用户ID允许通过与LDAP集成来识别网络用户。 Content-ID允许您扫描流量并识别传输的文件及其内容。 其他防火墙功能包括入侵防护,针对漏洞和DoS攻击的防护,内置的反间谍软件,URL过滤,群集和集中式管理。

为了演示,我们将使用一个隔离的架子,其配置与真实的架子相同,但设备名称,AD域名和IP地址除外。 实际上,一切都更加复杂-可以有很多分支。 在这种情况下,将在中心站点的边界安装一个群集,而不是单个防火墙,并且可能还需要动态路由。

支架使用

PAN-OS 7.1.9 。 作为典型配置,请考虑在边界处具有Palo Alto Networks防火墙的网络。 防火墙提供对总部的远程SSL VPN访问。 Active Directory域将用作用户数据库(图1)。

图1-网络框图设置步骤:

- 设备预设。 设置名称,管理IP地址,静态路由,管理员帐户,管理配置文件

- 安装许可证,配置和安装更新

- 配置安全区域,网络接口,流量策略,地址转换

- 配置LDAP认证配置文件和用户标识

- 配置SSL VPN

1.预设

Web界面是配置Palo Alto Networks防火墙的主要工具,也可以通过CLI进行控制。 默认情况下,管理界面的IP地址为192.168.1.1/24,登录名:admin,密码:admin。

您可以通过从同一网络连接到Web界面或使用

set deviceconfig系统ip-address <> netmask <>命令来更改地址。 它在配置模式下运行。 使用configure命令切换到配置模式。 只有在命令行模式和Web界面中使用

commit命令确认设置后,防火墙上的所有更改才会发生。

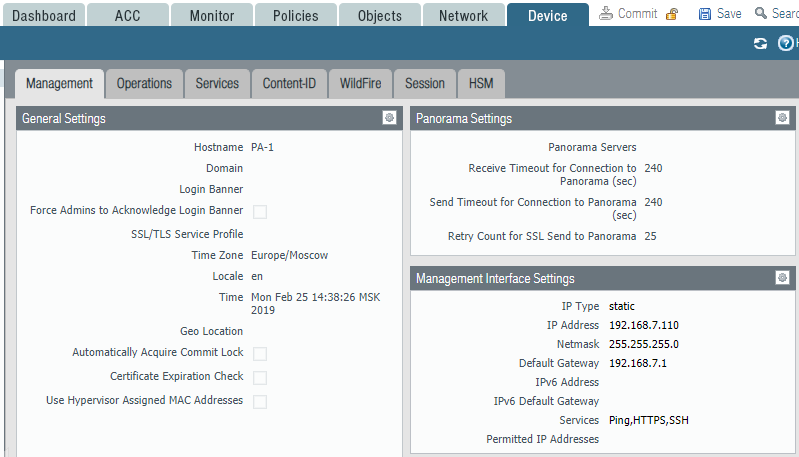

要更改Web界面中的设置,请使用

设备->常规设置和设备->管理界面设置部分。 名称,横幅,时区和其他设置可以在“常规设置”部分中设置(图2)。

图2-管理界面参数

图2-管理界面参数如果在ESXi环境中使用了虚拟防火墙,则需要在“常规设置”部分中启用由管理程序分配的MAC地址的使用,或者在防火墙接口上指定的管理程序上配置MAC地址,或者更改虚拟交换机的设置以允许进行MAC更改地址。 否则,流量将无法通过。

管理界面是单独配置的,不会出现在网络接口列表中。 “

管理接口设置”部分指定

管理接口的默认网关。 在虚拟路由器部分中配置了其他静态路由,这将在后面描述。

要允许通过其他接口访问设备,您需要在

网络->网络配置文件->接口管理部分中创建

管理配置文件 ,并将其分配给适当的接口。

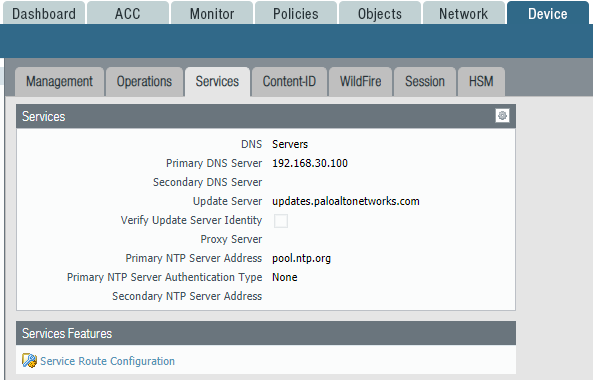

接下来,您需要在“

设备”->“服务”部分中配置DNS和NTP,以接收更新并正确显示时间(图3)。 默认情况下,防火墙生成的所有流量都使用管理接口的IP地址作为源IP地址。 您可以在“

服务路由配置”部分为每个特定服务分配不同的接口。

图3-DNS,NTP和系统路由设置

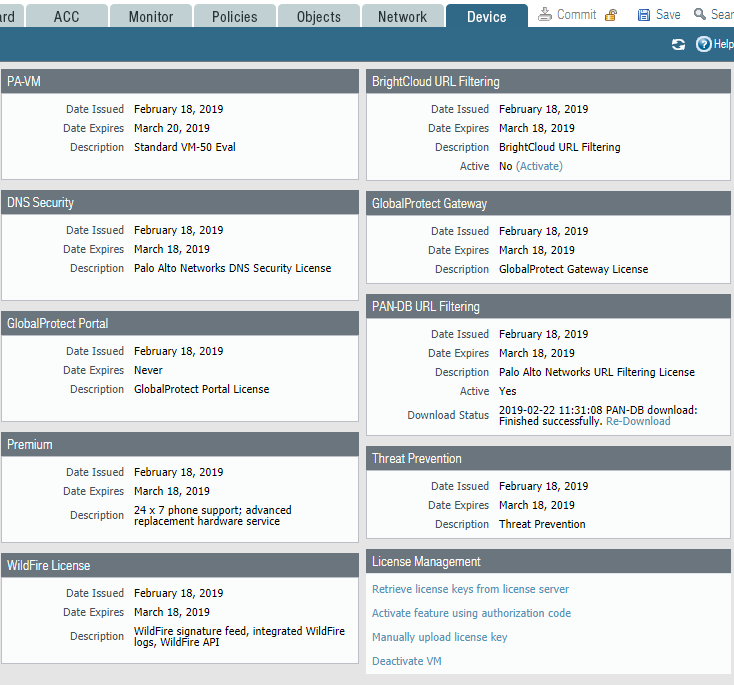

图3-DNS,NTP和系统路由设置2.安装许可证,配置和安装更新

为了充分使用防火墙的所有功能,必须安装许可证。 您可以向Palo Alto Networks合作伙伴索取试用许可证。 有效期为30天。 通过文件或使用Auth-Code激活许可证。 许可证在

设备->许可证部分中配置(图4)。

安装许可证后,必须在

设备->动态更新部分中配置更新的安装。

在

设备->软件部分,您可以下载并安装PAN-OS的新版本。

图4-许可证控制面板

图4-许可证控制面板3.配置安全区域,网络接口,流量策略,地址转换

Palo Alto Networks防火墙在配置网络规则时会应用区域逻辑。 网络接口已分配给特定区域,并在流量规则中使用。 这种方法允许将来在更改接口设置时,不更改流量规则,而是将必要的接口重新分配给相应的区域。 缺省情况下,允许区域内的流量,禁止区域间的流量,这由预定义的规则

intrazone-default和

interzone-default负责。

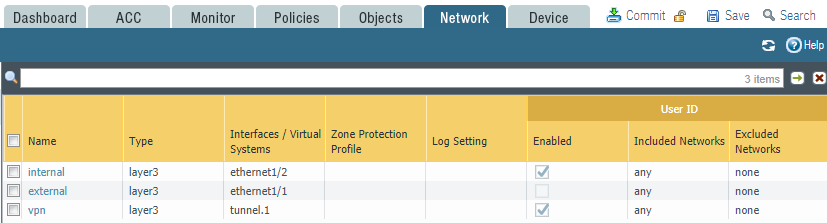

图5-安全区域

图5-安全区域在此示例中,内部网络中的接口分配给

内部区域,而指向Internet的接口分配给

外部区域。 已经为SSL VPN创建了一个隧道接口,并将其分配给

vpn区域(图5)。

Palo Alto Networks防火墙网络接口可以在五种不同的模式下运行:

- 点击 -用于收集流量以进行监控和分析。

- HA-用于集群操作

- 虚拟线路 -在这种模式下,Palo Alto Networks组合了两个接口并透明地在它们之间传递流量,而无需更改MAC和IP地址

- 第2层 -切换模式

- 第3层 -路由器模式

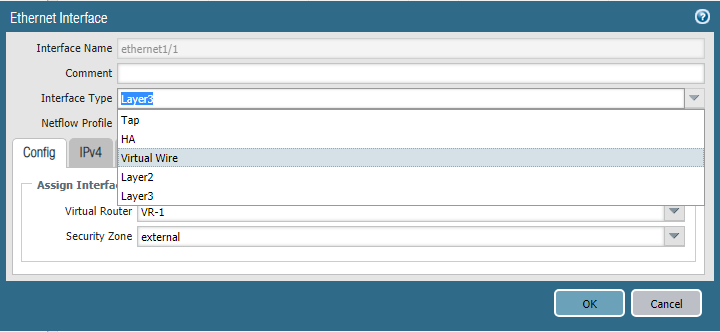

图6-设置界面的操作模式

图6-设置界面的操作模式在此示例中,将使用Layer3模式(图6)。 网络接口的参数指示IP地址,操作模式和相应的安全区域。 除了接口的操作模式外,还必须将其分配给虚拟路由器,该虚拟路由器与Palo Alto Networks中的VRF实例类似。 虚拟路由器彼此隔离,并具有自己的路由表和网络协议设置。

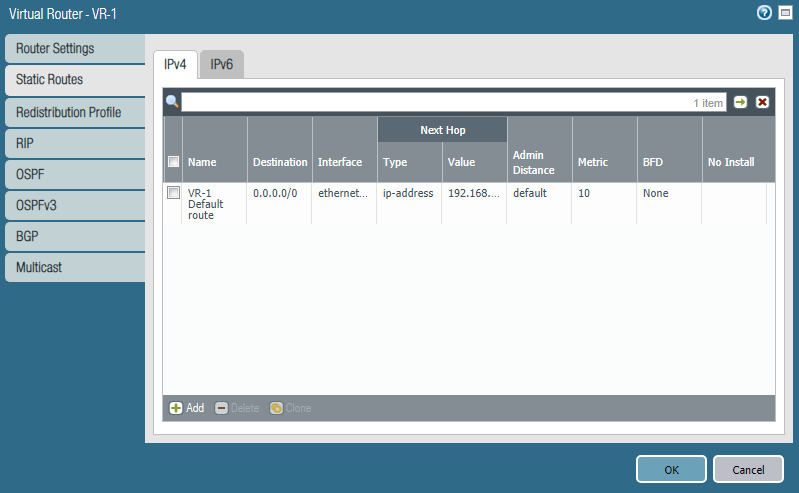

虚拟路由器设置指定静态路由和路由协议设置。 在此示例中,仅创建了默认路由来访问外部网络(图7)。

图7-配置虚拟路由器

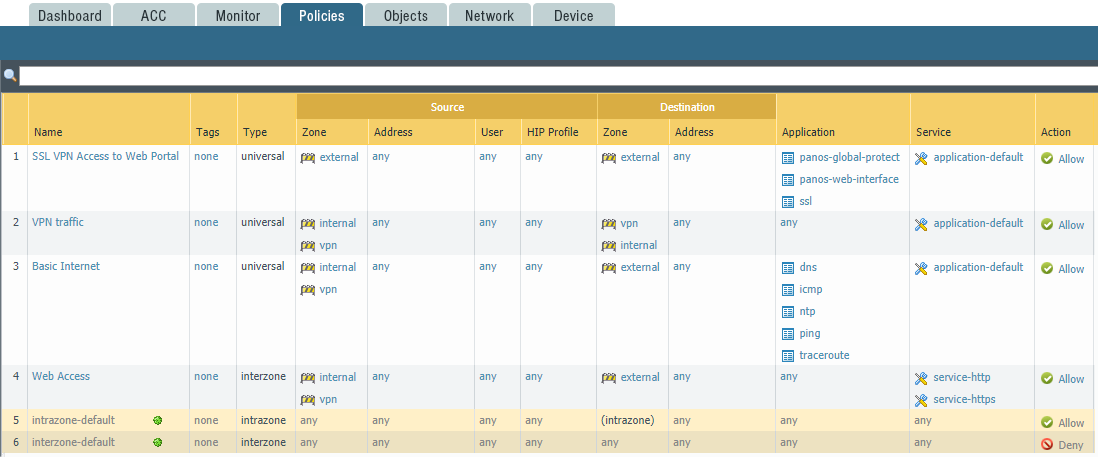

图7-配置虚拟路由器下一步配置是流量策略,在

策略->安全部分 。 图8显示了一个配置示例。规则的逻辑与所有防火墙的逻辑相同。 从上到下检查规则,直到第一个匹配。 规则的简要说明:

1.通过SSL VPN访问Web门户。 允许访问Web门户以认证远程连接

2. VPN流量-允许远程连接和总部之间的流量

3.基本Internet-dns,ping,traceroute,ntp应用程序的许可。 防火墙允许基于签名,解码和启发式方法的应用程序,而不是端口和协议号,因此,“服务”部分中指定了“应用程序默认值”部分。 此应用程序的默认端口/协议

4. Web访问-允许通过HTTP和HTTPS访问Internet,而无需应用程序控制

5,6。 其他流量的默认规则。

图8-设置网络规则的示例

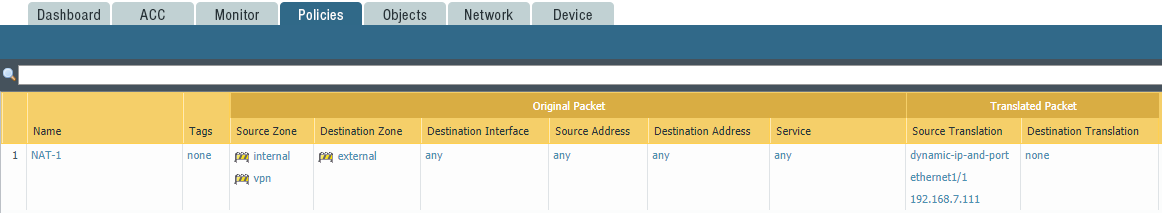

图8-设置网络规则的示例要配置NAT,请使用“

策略”->“ NAT”部分。 NAT配置示例如图9所示。

图9-NAT设置示例

图9-NAT设置示例对于从内部到外部的任何通信,可以将源地址更改为防火墙的外部IP地址,并使用动态端口地址(PAT)。

4.配置LDAP身份验证配置文件和用户标识功能通过SSL-VPN连接用户之前,必须配置认证机制。 在此示例中,身份验证将通过Palo Alto Networks Web界面在Active Directory域控制器上进行。

图10-LDAP配置文件

图10-LDAP配置文件为了使认证生效,您需要配置

LDAP Profile和

Authentication Profile 。 在“

设备”->“服务器配置文件”->“ LDAP”部分(图10)中,您需要指定域控制器的IP地址和端口,LDAP类型以及“

服务器操作员” ,“

事件日志读取器” ,“

分布式COM用户”组的用户帐户。 然后,在“

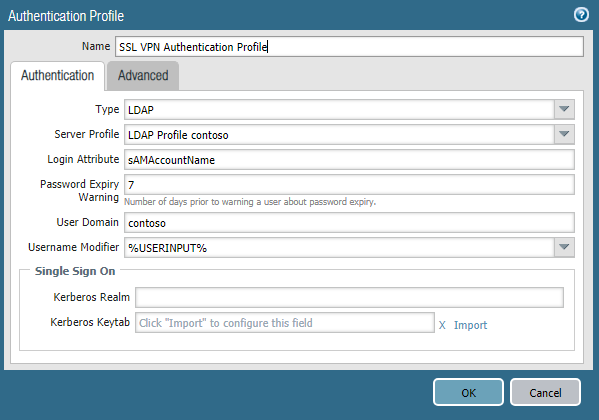

设备”->“身份验证配置文件”部分中,创建一个身份验证配置文件(图11),标记先前创建的

LDAP概要文件,并在“高级”选项卡中指定允许远程访问的用户组(图12)。 请务必在配置文件中注意“

用户域”参数,否则基于组的授权将不起作用。 该字段必须包含NetBIOS域名。

图11-身份验证配置文件

图11-身份验证配置文件 图12-选择AD组

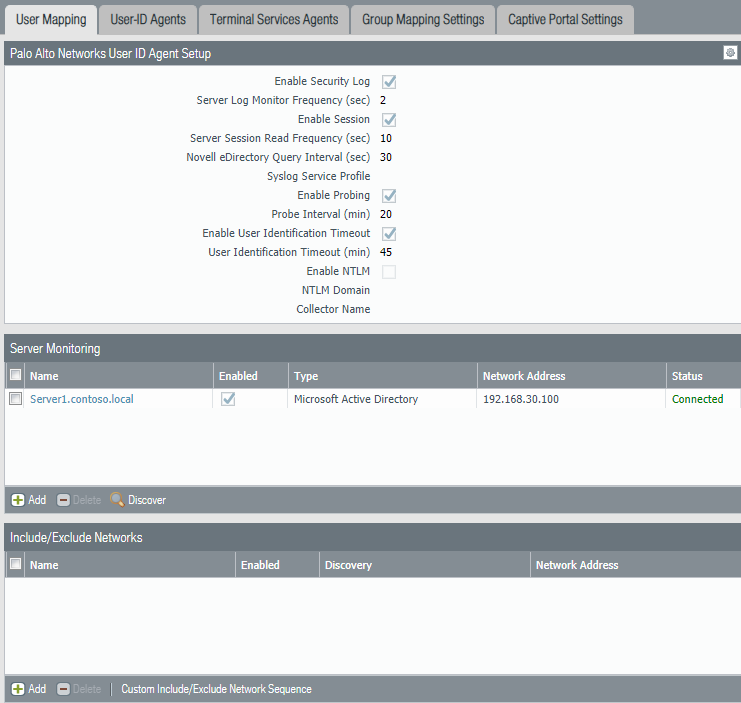

图12-选择AD组下一步是配置

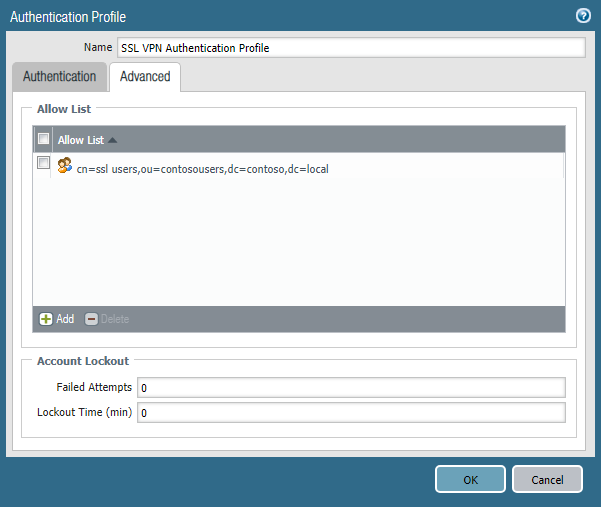

设备->用户标识 。 在这里,您需要指定域控制器的IP地址,连接凭据以及配置“

启用安全日志” ,“

启用会话” ,“

启用探测”的设置 (图13)。 在“

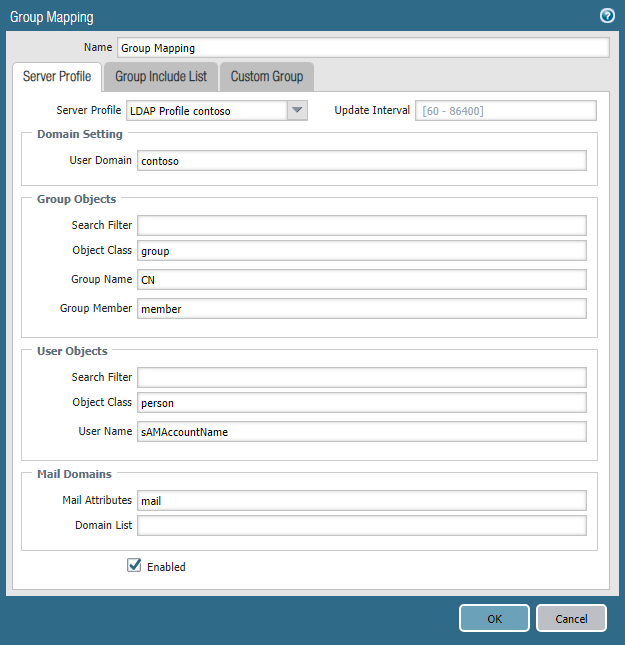

组映射”部分(图14)中,必须注意用于标识LDAP中对象的参数以及将用于授权的组列表。 就像在身份验证配置文件中一样,在这里您需要设置User Domain参数。

图13-用户映射参数

图13-用户映射参数 图14-组映射参数

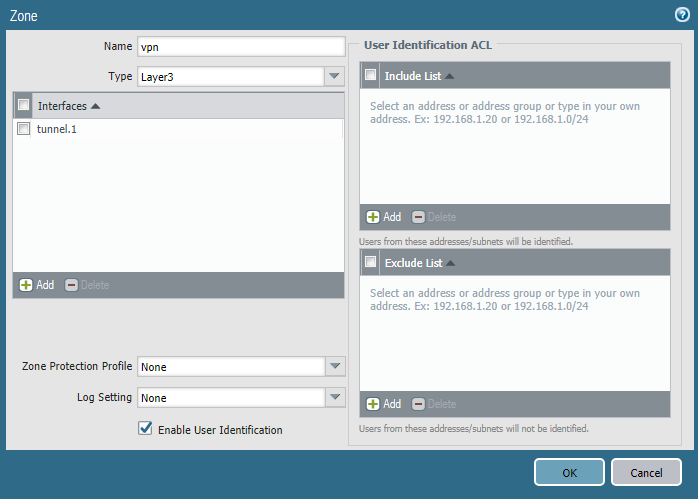

图14-组映射参数此步骤的最后一步是创建VPN区域和该区域的接口。 在界面上,启用“

启用用户标识”参数(图15)。

图15-配置VPN区域

图15-配置VPN区域5.配置SSL VPN

在连接SSL VPN之前,远程用户必须进入Web门户,进行身份验证并下载Global Protect客户端。 接下来,此客户端将请求凭据并连接到公司网络。 Web门户以https模式运行,因此,您需要为其安装证书。 如果可能,请使用公共证书。 这样,将不会向用户发出有关证书在站点上无效的警告。 如果无法使用公共证书,则需要颁发自己的证书,该证书将在网页上用于https。 它可以是自签名的,也可以通过本地证书颁发机构签发。 远程计算机在受信任的根中心列表中必须具有根或自签名证书,以便在连接到Web门户时用户不会收到错误。 在此示例中,将使用通过Active Directory证书服务证书颁发机构颁发的证书。

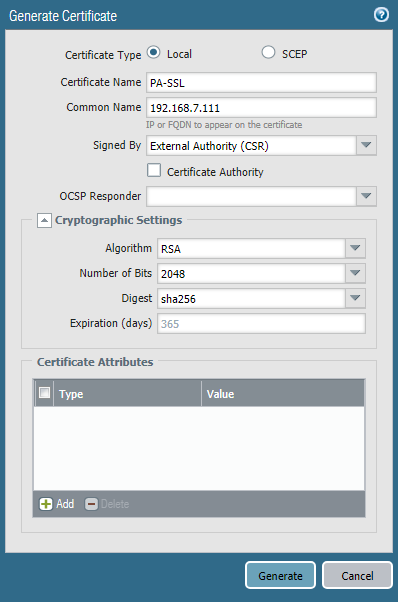

要颁发证书,您需要在

设备->证书管理->证书->生成部分中创建证书请求。 在请求中,指定证书的名称以及Web门户的IP地址或FQDN(图16)。 生成请求后,下载

.csr文件并将其内容复制到AD CS Web注册Web表单的证书请求字段中。 根据证书颁发机构的设置,必须批准证书申请,并以

Base64编码证书格式发布已颁发的

证书 。 此外,您需要下载证书颁发机构的根证书。 然后,您需要将两个证书都导入到防火墙中。 导入Web门户的证书时,选择处于待处理状态的请求,然后单击“导入”。 证书名称必须与请求中先前指定的名称匹配。 根证书的名称可以任意指定。 导入证书后,您需要在

设备->证书管理部分中创建

SSL / TLS服务配置文件 。 在配置文件中,指定以前导入的证书。

图16-证书申请

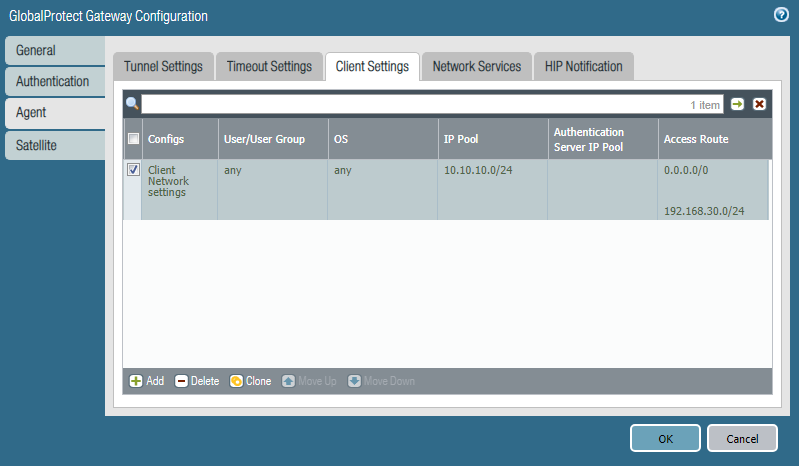

图16-证书申请下一步是在

网络->全局保护部分中配置

全局保护网关和

全局保护门户对象。 在“

全局保护网关”设置中,

我们指定防火墙的外部IP地址,以及先前创建的

SSL配置文件 ,

身份验证配置文件 ,隧道接口和客户端IP设置。 您需要指定一个IP地址池,将从中为客户端分配地址,而“访问路由”是客户端将获得路由的子网。 如果任务是包装通过防火墙的所有用户流量,则需要指定子网0.0.0.0/0(图17)。

图17-配置IP地址和路由池

图17-配置IP地址和路由池然后,您需要配置

Global Protect门户 。 指定防火墙的IP地址,

SSL配置文件和

身份验证配置文件,以及客户端将连接到的防火墙的外部IP地址列表。 如果有多个防火墙,则可以为每个防火墙设置优先级,用户将根据该优先级选择要连接的防火墙。

在

设备-> GlobalProtect客户端部分中,您需要从Palo Alto Networks服务器下载VPN客户端分发

软件包并激活它。 要进行连接,用户必须进入门户网站的网页,要求他下载

GlobalProtect Client 。 下载并安装后,您可以输入凭据并通过SSL VPN连接到公司网络。

结论

Palo Alto Networks设置的这一部分已完成。 我们希望这些信息对您有所帮助,并让读者对Palo Alto Networks中使用的技术有所了解。 如果您有关于自定义的问题以及对以后文章主题的建议-将其写在评论中,我们将很乐意回答。