首先,让我们记住一个标准的组策略优先级:

本地站点站点域组织单位(LSDOU) 。 从不太具体的级别到更具体的级别。 这意味着将首先应用本地GPO设置,然后再应用站点级别,域级别等。 最后应用的(OU GPO)设置在结果系统上具有最高优先级。 但是,如果域管理员

未在较高级别的GPO中

设置某些设置(例如,启用/禁用Windows Defender服务),但是在本地级别的GPO上

配置了相同的设置-将应用最后的设置。 是的,即使计算机也是域成员。

本地GPO文件位于

%systemroot%\ System32 \ GroupPolicy隐藏文件夹中,当然,它具有两个作用域(位于子文件夹中):用于用户和用于计算机。 有权访问此文件夹的任何用户(当然,这里我的意思是“坏人”)都可以复制

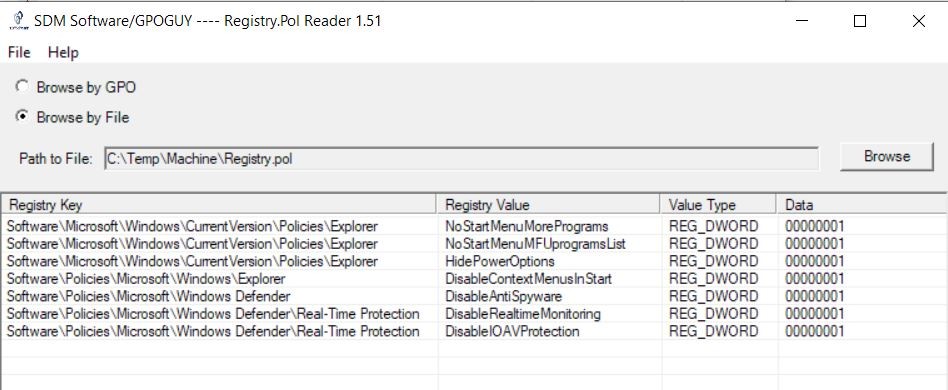

Registry.pol文件并检查/更改本地GPO设置。 入侵者可以使用第三方复制,例如RegPol Viewer:

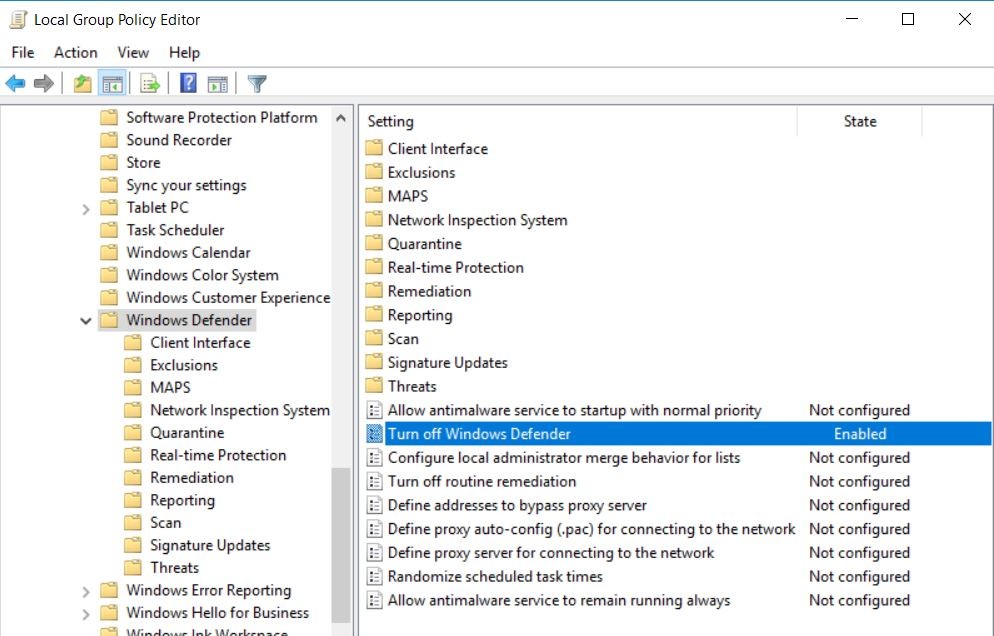

或者,他可以将所有%systemroot%\ System32 \ GroupPolicy子文件夹复制到他的计算机上,并通过standart

组策略编辑器 (gpedit.msc)管理单元更改这些设置:

更改设置后,入侵者可以将这些文件复制回被入侵的计算机,并替换当前的本地策略。 在下一次GP更新过程发生时,将应用所有新的GPO设置,包括本地的。 在我的示例中,Windows Defender服务被关闭:

那么,如何使用数字取证方法检测入侵者的这些行为? 实际上,如果有用于调查的硬盘克隆(图像),这没什么大不了的。

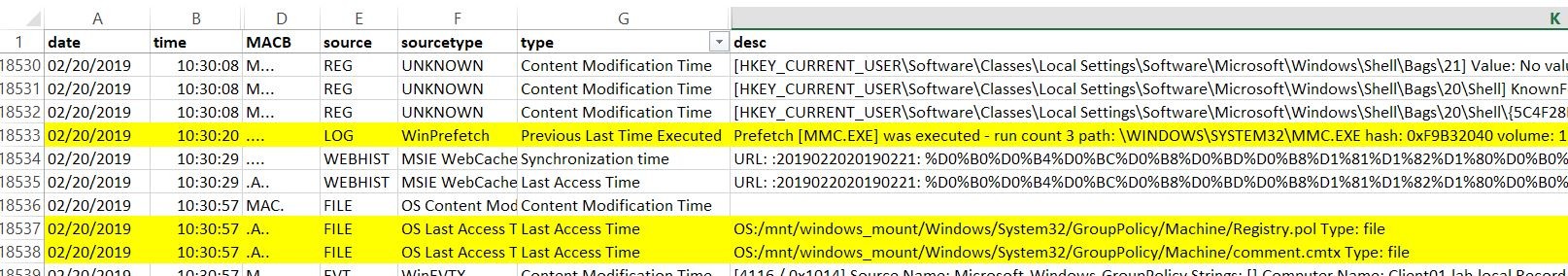

让我们用

Plaso分析感兴趣的图像。 通常,如果具有管理权限的某人合法地更改了本地策略,那么他将使用标准的Windows管理单元来执行此操作。 因此,我们显然将检测到顺序操作:打开mmc.exe->访问Registry.pol&comment.cmtx文件:

您也可以检查

Microsoft-Windows-GroupPolicy Operational.evtx日志文件中是否发生了

事件ID 4016 (Windows 10),同时更改了Registry.pol。 注意:正如我发现的那样,只有在“管理模板”中进行的更改才在GPO日志中注册。

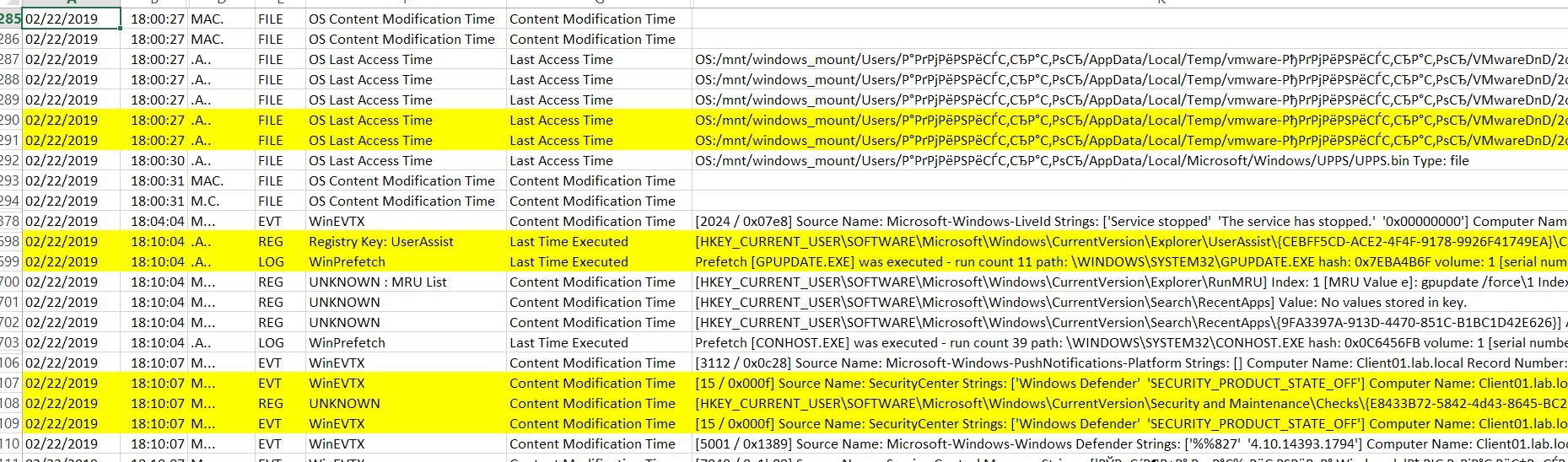

如果有人错误地使用复制和替换更改了本地策略文件,您将在plaso rezults中检测到类似事件:

在此示例中,我已将所有本地策略文件手动复制到%systemroot%\ System32 \ GroupPolicy文件夹(这是一个VMware虚拟机,因此您可以看到VMware-DnD文件夹),并在10分钟后执行了

gpupdate / force命令。 您会看到Windows Defender状态已更改为OFF-因为此选项是我在复制前在“本地”策略中设置的。

好的,结论是-如果在计算机上检测到一些意外的配置更改,请尝试检查它是否是入侵者驱动的本地策略更改。

再次感谢您的关注! 我很快就会带回新的好东西!