将我移至该职位,

这是一条评论 。

我把他带到这里:

今天的甘蓝人18:53

今天,我对提供者感到满意。 除了更新站点阻止系统外,他还被禁止使用mail.ru邮件发件人。 早上我寻求技术支持,他们无能为力。 该提供程序很小,并且显然上游提供程序正在阻止它。 我还注意到所有站点的开放速度有所下降,也许有些曲线DLP挂了? 以前,访问没有问题。 Runet的毁灭就在我眼前...

事实是,看来我们是提供者:(

的确,

卡勒曼几乎猜出了mail.ru问题的原因(尽管很长一段时间以来我们拒绝相信这种事情)。

进一步将分为两个部分:

- 今天用mail.ru解决问题的原因以及寻找它们的令人兴奋的追求

- ISP在当今现实中的存在,主权地位的稳定。

mail.ru的可用性问题

哦,这是一个很长的故事。

事实是,为了实现国家的要求(在第二部分中有更详细的说明),我们购买,配置和安装了一些设备-既用于过滤违禁资源,又用于进行用户的

NAT广播 。

不久前,我们终于重新构建了网络的核心,以便所有订户流量以正确的方向通过此设备。

几天前,我们启用了对其中禁止内容的过滤(同时使旧系统正常工作)-一切似乎都进行得很好。

进一步-逐渐开始在该设备上为用户的不同部分包括NAT。 在外观上-一切似乎也进展顺利。

但是今天,在为下一部分订户打开了NAT设备之后,早晨我们收到了很多关于

mail.ru和其他Mail Ru Group资源不可用或部分可用性的投诉。

他们开始检查:

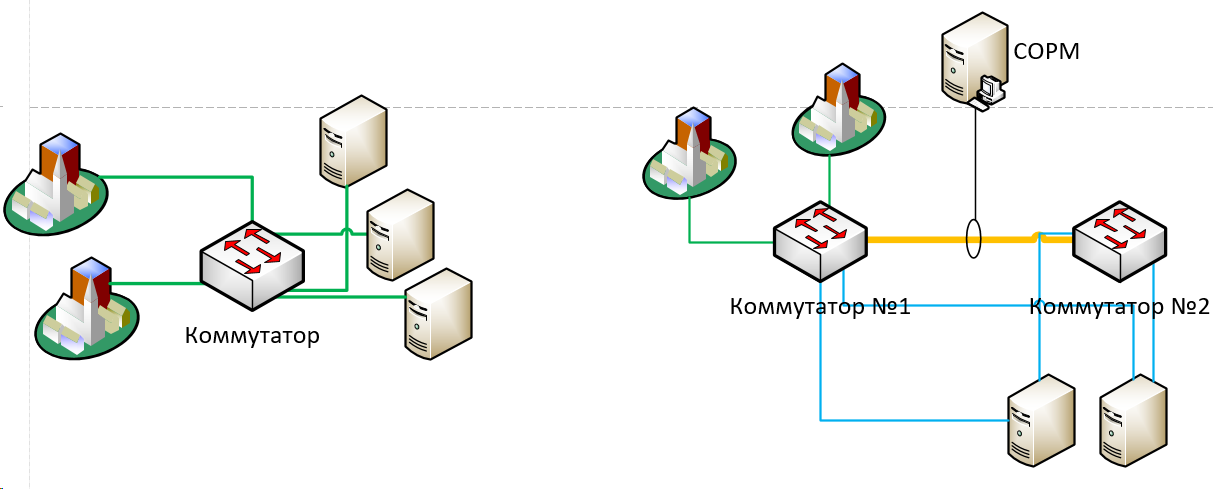

有时某处某处

偶尔发送

TCP RST以响应对mail.ru网络的请求。 此外,它会发送错误生成的(没有ACK),显然是人为的TCP RST。 看起来像这样:

自然,最初的想法是关于新设备的:糟糕的DPI,没有信心,您永远不知道它能做什么-TCP RST在阻塞工具中是很常见的事情。

假设

kaleman有人正在过滤“高级”,我们也提出了-但随后将其丢弃。

首先,我们有足够的上行链路,以免遭受这样的苦难:)

其次,我们已连接到莫斯科的多个

IX ,并且mail.ru的流量正好通过它们-并且它们没有任何义务或任何其他动机来过滤流量。

下半天花在通常所说的萨满教法上-与设备供应商一起,他们感谢您,他们并没有放弃:)

- 过滤已完全禁用

- 根据新方案,NAT已断开连接

- 将测试PC移到单独的隔离池中

- IP地址已更改

下午,分配了一个虚拟机,该虚拟机根据普通用户的方案进入网络,并且代表销售商访问了该虚拟机和设备。 萨满教继续:)

最后,供应商代表自信地说,硬件与它完全无关:rsts来自更高的地方。

注意事项此时,有人可能会说:但是,不是从测试PC而是从DPI上方的中继线中删除转储,是否容易得多?

不,不幸的是,删除转储(甚至只是平息)40 + gbps并非易事。

在那之后,在晚上,除了回到上面某处的奇怪过滤的假设之外,别无他法。

我仔细查看了IX流量现在流向IWG的网络的情况,并为此付出了bgp会话的费用。 而且-看哪! -一切立即恢复正常:(

一方面,不幸的是,尽管花了五分钟解决了整整一天的时间来寻找问题。

另一方面:

-在我的记忆中,这是前所未有的事情。 正如我在上面的IX中所写,在过滤传输流量方面

确实没有意义。 他们通常每秒有数百个千兆位/兆兆位。 我直到最后一个都无法认真想象这一点。

-一组非常成功的情况:一种新的复杂硬件,它没有太多信任,并且不清楚从中获得什么期望-仅在包括TCP RST在内的资源阻塞下得到了改进

当前,此互联网交换的NOC正在寻找问题。 据他们(我相信他们)说,他们没有专门开发的过滤系统。 但是,感谢天国,进一步的追求不再是我们的问题:)

这只是为自己辩护的小尝试,请理解并原谅:)

PS:我故意不给DPI / NAT的制造商命名,也没有给IX命名(实际上,我什至没有对它们的任何特殊投诉,主要是要了解它的含义)

从Internet提供商的角度来看今天(以及昨天和前一天)的现实

我花了最后几周的时间,大幅度地重建了网络的核心,“大量”执行了一些操作,冒着极大影响实时用户流量的风险。 给定所有这些目标,结果和后果-从道德上讲,所有这些都是相当困难的。 特别是-再次听取有关保护鲁内特(Runet)稳定,主权等的宏大言论。 等

在本节中,我将尝试说明典型的Internet服务提供商在过去十年中的核心网络的“演变”。

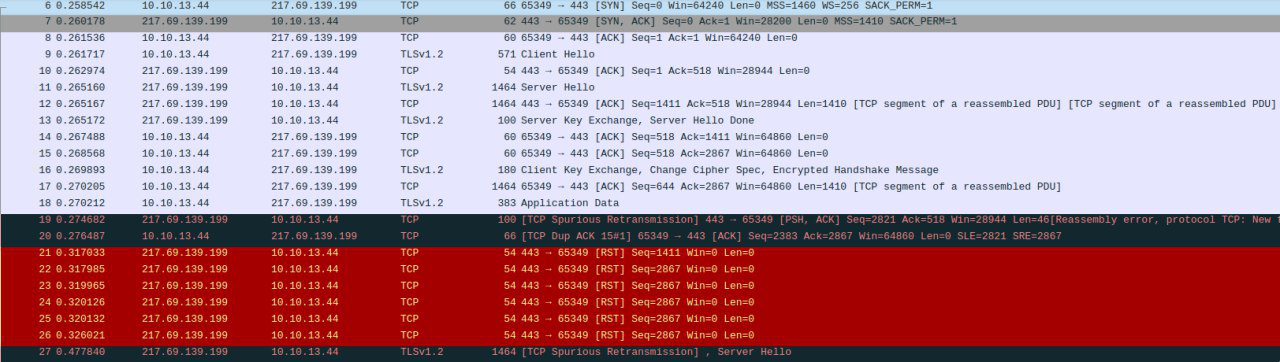

十年前在那些幸运的时代,提供商网络的核心可能像塞车一样简单而可靠:

在这张非常非常简化的图片上,没有高速公路,环网,ip / mpls路由。

其实质是,用户流量最终会通过一个或多个进入Internet的边界网关进入内核级交换-从那里到

BNG ,通常从那里回到内核交换,然后“退出”。

这样的方案在L3(动态路由)和L2(MPLS)上都非常非常容易保留。

您可以放置N + 1:访问服务器,交换机,边界,并以某种方式保留它们以进行自动故障转移。

几年之后,俄罗斯每个人都清楚,不可能像这样生活下去:迫切需要保护儿童免受网络的有害影响。

迫切需要找到过滤用户流量的方法。

有不同的方法。

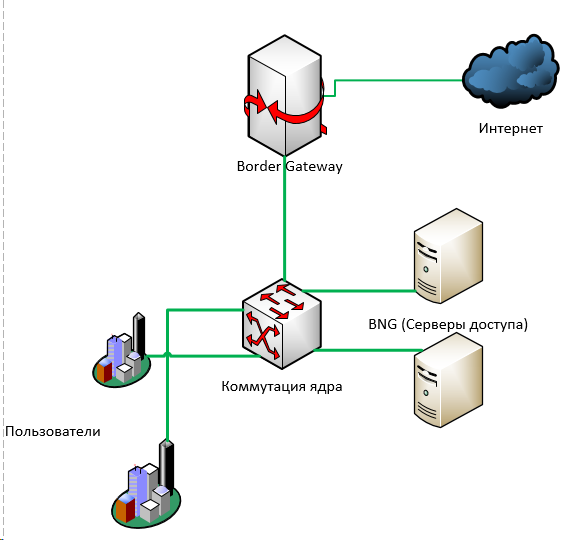

在不太好的情况下,“切入”是在用户流量和Internet之间进行的。 分析通过此“某物”的流量,例如,将伪造的重定向数据包发送到订户侧。

在稍微好一点的情况下(如果流量允许),您可以大声疾呼:仅将用户的传出流量发送到需要过滤的地址(为此,您可以从注册表中获取那里指定的IP地址,也可以解析现有的IP地址)注册表中的域)。

一次,出于这些目的,我编写了一个简单的

mini-dpi-尽管即使是这种语言也不敢这么称呼它。 它非常简单,但效率不高-但是,它使我们和数十个(如果不是数百个)其他提供商不能立即在工业DPI系统上花费数百万美元,而是要花几年的时间。

顺便说一下,关于当时和当前的DPI顺便说一下,当时购买了市场上可用的DPI系统的许多人已经将它们淘汰了。 好吧,他们并没有因为这样的事情而入狱:成千上万的地址,成千上万的URL。

同时,在此市场下,国内制造商的增长非常强劲。 我不是在谈论硬件组件-每个人都清楚,但是软件-DPI中最主要的东西-也许今天,如果不是世界上最先进的话,那么肯定a)跨越式发展,而b)以盒装价格为代价-只是与国外竞争对手不相上下。

我想感到骄傲,但有点伤心=)

现在看起来像这样:

几年后

几年后 ,每个人都已经有了审核员。 注册表中的资源越来越多。 对于某些旧设备(例如cisco 7600),“边过滤”方案变得根本不适用:76个平台上的路由数量被限制在90万左右,而仅IPv4路由数量已经接近80万。 如果还有ipv6 ...还有...多少钱? RCN浴中有900,000个个人地址? =)

有人切换到一种方案,该方案将所有主要流量都镜像到过滤服务器,该服务器应分析整个流,并在发现不良情况时将RST发送给双方(发送方和接收方)。

但是,流量越大,这种方案就越不适用。 在处理上稍有延迟的情况下,镜像流量只会被忽略,而提供商会收到很好的报告。

越来越多的提供商被迫将不同程度的可靠性的DPI系统置于高速公路环境中。

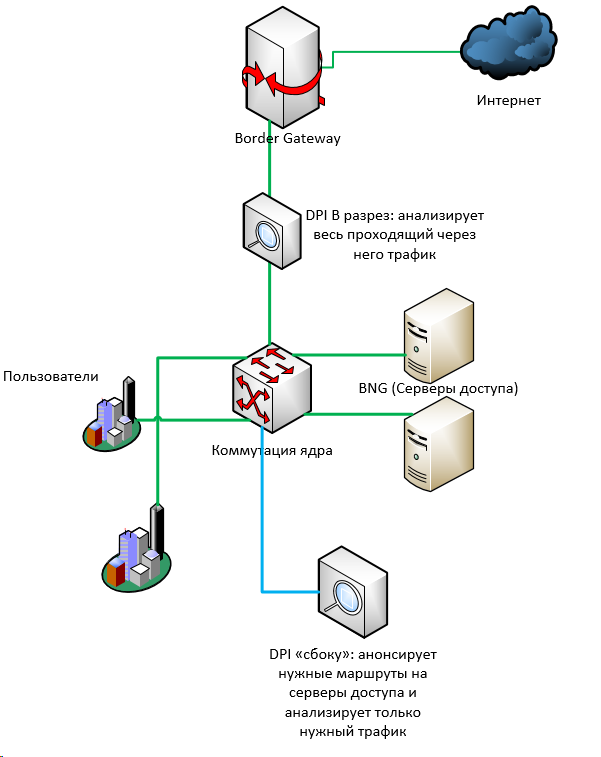

据传言,在一两年前,几乎所有的FSB都开始要求实际安装

SORM设备(以前,大多数提供商设法与当局协调

SORM计划 -一种在需要时寻找解决方案的操作措施计划)

除了金钱(不是直接的天价,而是数百万美元)之外,SORM还需要许多人进行更多的网络操作。

- 在进行nat广播之前,SORM需要查看用户的“灰色”地址

- SORM的网络接口数量有限

因此,尤其是,我们必须冷静地重建内核的一部分-只是为了收集用户访问某个位置某处服务器的流量。 为了通过SORM中的几个链接对其进行镜像。

也就是说,非常简化,它是(左侧)vs变成(右侧):

现在

现在 ,大多数提供商也需要引入SORM-3-包括但不限于NAT广播的日志记录。

为此,我们必须在上面的电路中添加用于NAT的单独设备(仅在第一部分中讨论过)。 并按一定顺序添加:由于SORM应该在地址转换之前“查看”流量-流量应完全如下:用户->交换,内核->访问服务器-> SORM-> NAT->交换,核心-> Internet。 为此,我们必须从字面上“部署”另一个方向的流量,这也很困难。

总计:十几年来,核心提供商核心电路有时变得更加复杂,并且其他故障点(无论是设备形式还是单一交换线路形式)都大大增加了。 实际上,“看到一切”本身的要求意味着将“一切”减少到一点。

在我看来,这可以很透明地推论到有关Runet主权,其保护,稳定和改善的当前倡议:)

前面是Yarovaya。