几千年来,人类最聪明的头脑一直在发明保护信息免遭窥视的方法,但是每一次都有一种方法来揭示密码的秘密并阅读秘密文件。 全世界密码学家的另一个圣杯是量子密码术,其中信息是使用光子传输的。 作为量子粒子的光子的基本特性使得特性的测量不可避免地会改变其状态。 换句话说,不可能秘密拦截通过量子信道传输的信息,因为这将改变它。 还是有可能?

量子密码学原理

1970年,史蒂芬·威斯纳(Stephen Wiesner)首次提出了使用量子物体保护信息的想法。 他提出了不能伪造的量子安全钞票的想法。 从那时起已经过去了很多时间,但是没有人想出一种将量子物体放在钞票上的方法,但是,维斯纳(Wiesner)与他的前同学查尔斯·本内特(Charles Bennett)共享的想法,几年后变成了一种保护信息的方法,称为量子密码术。

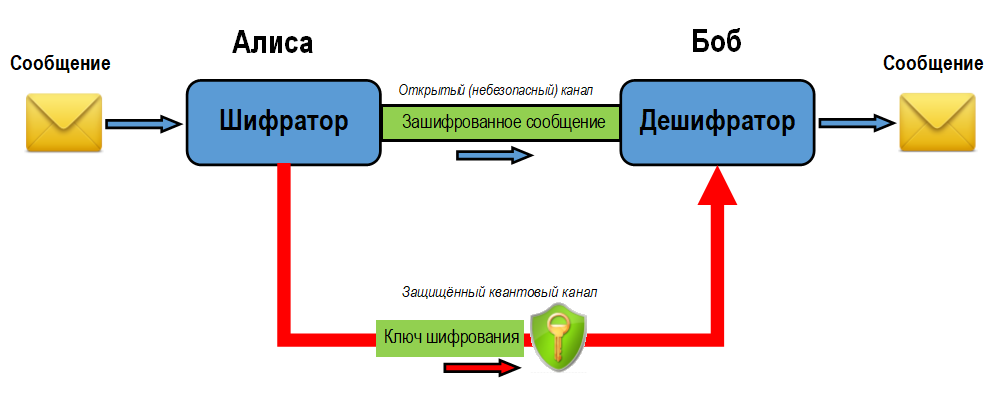

一次性量子密码记事本加密

一次性量子密码记事本加密

1984年,贝内特(Bennett)与蒙特利尔大学的吉尔斯·布拉萨德(Gilles Brassard)共同确定了维斯纳提出的使用量子技术传输加密消息的想法。 他们建议使用量子信道交换一次性加密密钥,并且这种密钥的长度应等于消息的长度。 这使您可以以一次性密码记事本模式传输加密的数据。 这种加密方法提供了数学上证明的加密强度,也就是说,它具有无限制的解密器计算能力,可以抵抗破解。

他们决定将光子用作传输信息的量子粒子。 可以使用可用的设备(灯,激光等)轻松获得它,并且其参数是完全可测量的。 但是对于信息的传输,需要一种编码方法,允许获得零和一。

与常规电子设备不同,在常规电子设备中,零和一以不同的信号电势形式或特定方向的脉冲形式进行编码,而这种编码在量子系统中是不可能的。 需要一个光子参数,可以在其生成过程中对其进行设置,然后以所需的可靠性进行测量。 该参数证明是极化的。

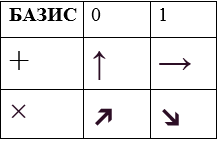

极大地简化了极化,可以将其视为空间中光子的方向。 光子可以以0、45、90、135度的角度极化。 通过测量光子,只能区分两个相互垂直的状态或基数:

- 加基-光子垂直或水平极化;

- 基本“交叉”-光子以45度或135度的角度极化。

不可能将水平光子与以45度角偏振的光子区分开。

这些光子特性构成了Charles Bennett和Gilles Brassard开发的BB84量子密钥分配协议的基础。 应用时,信息将通过偏振光子传输,并且偏振方向用作零或一。

海森堡不确定性原理保证了系统的安全性,根据该

原理 ,不能以必要的精度同时测量两个量子量:一个颗粒特征的测量越准确,第二个量子特征的测量就越不精确。 因此,如果有人尝试在其传输过程中拦截密钥,那么合法用户将知道它。

1991年,亚瑟·埃克特(Arthur Eckert)开发

了E91算法 ,其中密钥的量子分布是使用量子纠缠进行的,量子纠缠是两个或多个光子的量子态相互依赖的现象。 此外,如果这对耦合光子中的一个光子的值为0,则第二个光子肯定等于1,反之亦然。

让我们看看如何在量子密码系统中生成加密密钥。 我们假设信息的发送者为爱丽丝,接收者为鲍勃,夏娃试图窃听他们的谈话。

根据BB84协议,将按以下方式生成密钥:

- 爱丽丝产生一个随机的比特序列,使用光子的相应极化对该信息进行编码,并使用一个随机选择的碱基序列(叉或加)将它们传输到鲍勃。

- 鲍勃使用随机选择的基础随机测量每个接收到的光子的状态。

- 对于每个光子,鲍勃都会通过一个开放的通道告诉爱丽丝,他以什么依据对光子的状态进行了测量,并将测量结果保密。

- 爱丽丝通过一个开放的渠道告诉鲍勃,哪些测量应该被认为是正确的。 在这些情况下,传输基准和测量基准重合。

- 具有匹配基数的测量结果将转换为比特,从而形成密钥。

如果夏娃试图截取密钥,她将需要测量光子的极化。 在不知道每次测量的正确依据的情况下,夏娃将收到不正确的数据,并且光子的极化也会改变。 爱丽丝和鲍勃都会立即注意到此错误。

由于量子系统中的失真不仅可以通过间谍引入,而且可以通过普通干扰引入,因此需要一种可靠地检测错误的方法。 1991年,查尔斯·本内特(Charles Bennett)开发了一种

算法,用于检测通过量子通道传输的数据中的失真 。 为了进行验证,将所有传输的数据划分为相同的块,然后发送方和接收方以各种方式计算这些块的奇偶校验并比较结果。

在实际的量子密码系统中,用户之间的交互是通过光纤发生的,当光进入光纤时,偏振不可逆地被破坏。 因此,稍后将要讨论的商业设施将使用其他编码位的方法。

例如,ID Quantique

使用光

的相位来编码位:

- 鲍勃产生一个光脉冲。

- 脉冲分为两个单独的脉冲,发送给爱丽丝。

- 爱丽丝随机改变接收到的脉冲之一的相位,选择一个基准。

- 与极化情况一样,使用了两个基准:第一个基准具有零延迟或具有1/2波长的延迟,第二个基准具有1/4或3/4波长的延迟。

- 爱丽丝将脉冲返回给鲍勃,鲍勃从第一或第二个基准中随机选择一个延迟,并干扰脉冲。

- 如果Alice和Bob选择相同的基准,则脉冲的相位将完全重合或异相,在输出端提供0或1。

- 如果基数不同,则在50%的情况下测量结果将是正确的。

ID Quantique制造的Cerberis QKD密钥量子分配系统。 量子信道的最大范围为50 km,密钥传输速率为1.4 kbit / s。 照片:ID Quantique。

ID Quantique制造的Cerberis QKD密钥量子分配系统。 量子信道的最大范围为50 km,密钥传输速率为1.4 kbit / s。 照片:ID Quantique。

实际实施

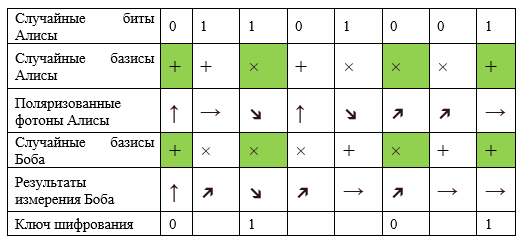

1989年,Bennett和Brassard在IBM研究中心建立了一个装置,以测试他们的概念。 设置是一个量子信道,其一端是爱丽丝的发送设备,而鲍勃的接收设备是另一端。 这些设备被放置在一个长约1 m的光具座中,该不透明壳的尺寸为1.5×0.5×0.5 m,该系统由一台计算机控制,并下载了合法用户和攻击者的软件表示。

使用安装,可以发现:

- 即使通过空中通道,也有可能接收和传输量子信息;

- 增加接收器和发射器之间距离的主要问题是保持光子极化。

- 传输保密性的保留取决于用于传输的闪光强度:弱闪光使其难以拦截,但会导致合法接收者增加错误,增加闪光强度可通过将初始单个光子一分为二来拦截信息。

Bennett和Brassard的安装。 来源:《 IBM研究与开发杂志》(第48卷,第1期,2004年1月)

Bennett和Brassard的安装。 来源:《 IBM研究与开发杂志》(第48卷,第1期,2004年1月)

Bennett和Brassard的实验成功带领其他研究团队致力于量子密码学领域。 他们从空中通道切换到光纤通道,从而立即扩大了传输范围:瑞士公司GAP-Optique出售了一条沿着湖底铺设的23公里长的光纤,在日内瓦和尼翁之间建立了一条量子通道,并借助该通道生成了一个秘密密钥。不超过1.4%。

在2001年,开发了一种激光LED,它可以发出单光子。 这使得可以将偏振光子传输到更大的距离并提高传输速度。 在实验过程中,新LED的发明者Andrew Shields及其来自TREL和剑桥大学的同事设法以75 kbit / s的速度传输密钥,尽管一半以上的光子在传输过程中丢失了。

2003年,东芝加入了量子密码学的研究。 该公司于2013年10月推出了第一套系统,并于2014年实现了34天之内通过标准光纤的量子密钥稳定传输。 没有中继器的最大光子传输距离为100 km。 随着时间的推移检查设备的运行非常重要,因为通道的损耗和干扰水平可能会在外部条件的影响下发生变化。

量子密码学的问题

量子加密系统的第一个实现的局限性是

传输范围小和

速度非常低 :

- Bennett-Brassard系统中的量子通道长度为32 cm,信息传输速率不超过10 bit / s。

- 瑞士的GAP-Optique量子通信信道长23公里,但数据传输率却令人沮丧地令人沮丧-它也大约是每秒的比特单位;

- 在GAP-Optique之后不久,三菱电机公司通过传输87 km的量子密钥(尽管以每秒1字节的速度)创下了量子密码系统工作范围的新记录。

距离的限制是由于以下事实:由于热噪声,损耗和光纤缺陷,光子根本无法在长距离上幸存。 高度的干扰导致以下事实,即系统必须重复发送几次才能纠正错误并商定最终会话密钥。 这会大大降低传输速度。

为了解决这个问题,正在开发量子中继器-使您能够在不破坏其完整性的情况下恢复量子信息的设备。 实现这种转发器的一种方法是基于量子纠缠的影响。 但是目前可以保持纠缠效果的最大距离限制为100 km。 此外,相同的噪声也起作用:有用的信号在其中简单地丢失了。 与普通的电磁信号不同,不可能放大或滤除光子。

在2002年,发现了一种效应,称为量子催化。 在亚历山大·洛夫斯基(Alexander Lvovsky)领导的研究小组进行的一项实验中,创造了恢复光的量子态纠缠的条件。 实际上,科学家已经学会“混淆”由于光导纤维的漫长旅行而失去量子混乱的光子。 这使您可以在长距离上获得稳定的连接,而传输速度略有下降。

量子密码术的另一个问题是

需要在订户之间建立直接连接 ,因为只有这种交互方式才能让您组织加密密钥的安全分配。 当今

量子系统的成本为数万美元,因此商业解决方案的开发人员以服务的形式提供量子密钥分发技术,因为大多数时候光通道是空闲的。

在这种情况下,会话密钥由两部分组成:第一部分-主密钥-由客户端使用传统密码术形成,第二部分-量子-由量子密钥分发系统生成。 最终密钥是通过这两部分的XOR按位运算获得的。 因此,即使黑客可以拦截或破解客户端的主密钥,数据也将保持安全。

量子密码学漏洞

尽管密钥的量子分布被定位为不易破解,但此类系统的特定实现允许成功进行攻击并窃取生成的密钥。

这是使用量子密钥分发协议对密码系统的某些类型的攻击。 有些攻击是理论上的,有些在现实生活中已相当成功地使用:

- 分束器攻击 -将扫描脉冲分成两个部分,并在两个基准之一中分析每个部分。

- 特洛伊木马攻击涉及通过光学多路复用器在发送方或接收方的方向上扫描脉冲。 脉冲分为两部分,用于同步检测,并进入解码电路,而不会发生传输光子的失真。

- 基于中继策略的连贯攻击 。 攻击者拦截发送者的光子,测量其状态,然后将处于测量状态的伪光子发送给接收者。

- 非相干攻击 ,即发件人的光子被拦截,并与一组传输的单个光子混淆。 然后测量组的状态,并将更改后的数据发送给接收者。

- 由瓦迪姆·马卡罗夫(Vadim Makarov)研究小组开发的雪崩光电探测器致盲攻击,使攻击者可以获得秘密密钥,因此接收者不会注意到拦截的事实。

- 光子分离攻击。 它包括检测脉冲中一个以上的光子,其诱生和击穿混淆。 信息的其余未更改部分将发送给接收者,并且拦截器将接收已传输位的确切值,而不会在筛选的键中引入错误。

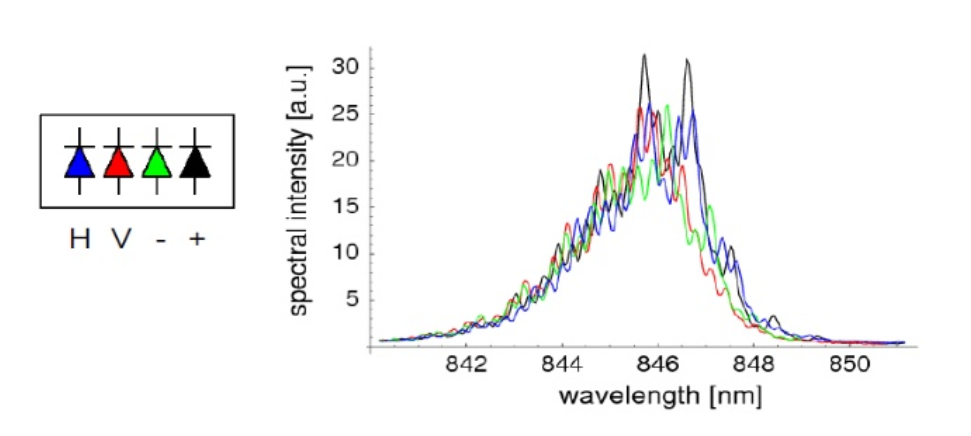

频谱攻击。 来源

- 频谱攻击。 如果光子由四个不同的光电二极管产生,则它们具有不同的光谱特性。 攻击者可以测量光子的颜色,而不是偏振。

- 攻击随机数。 如果发送方使用伪随机数生成器,则攻击者可以使用相同的算法并获得真实的位序列。

例如,让我们研究一下由Vadim Makarov与来自挪威自然科学技术大学的一组同事开发

的接收器检测器的盲目攻击 。 为了获得钥匙,接收器的探测器被激光束遮挡了。 这时,攻击者拦截了发送者信号。 接收器的盲量子探测器开始像常规探测器一样工作,在暴露于明亮的光脉冲时发出“ 1”,而与脉冲的量子特性无关。 结果,攻击者截获“ 1”,可以向接收方的检测器发送一个光脉冲,并且他会认为他是从发送方接收到此信号的。 换句话说,攻击者而不是量子将经典信号发送给接收者,这意味着他有能力不加注意地窃取从发送者接收到的信息。

Makarov的小组展示了对ID Quantique和MagiQ Technologies制造的量子加密系统的攻击。 为了准备成功的破解,使用了商业系统。 攻击的发展历时两个月。

尽管已确定的漏洞具有关键性质,但它本身与技术无关,而与特定实现的特定功能有关。 可以通过在接收器的检测器前面安装单个光子源并随机包括它来消除这种攻击的可能性。 这将确保检测器在量子模式下运行并对单个光子作出响应。

它要花多少钱,它在现实中能起作用,谁需要它?

当涉及到需要真正保密的区域时,很少考虑诸如成本,距离限制和传输速度之类的问题。

军事,政府和金融部门对量子密码的需求导致了这样一个事实,即研究小组获得了大量资金,他们开发的工业工厂不仅出售,而且已经投入实际使用。

量子密钥分发系统。 资料来源:东芝

量子密钥分发系统。 资料来源:东芝

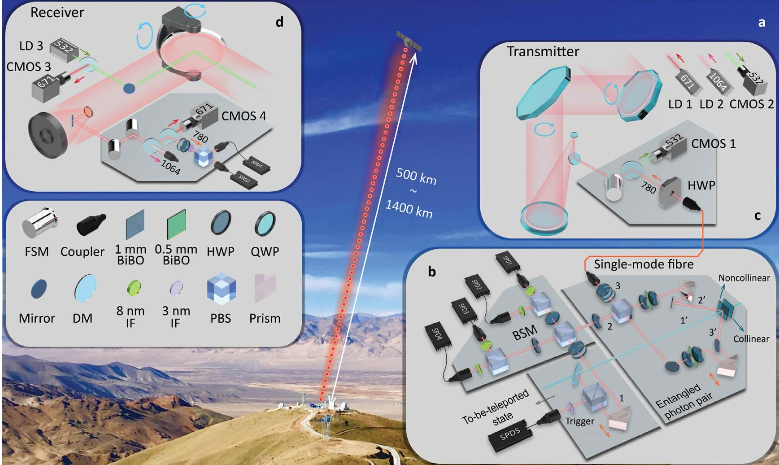

量子密码保护的商业系统的最新示例具有超过1000公里的范围,这使得它们不仅可以在一个国家内使用,而且还可以用于在州际一级组织安全通信。

大规模生产中引入量子密码术的设备导致价格便宜。 另外,制造商正在开发各种解决方案,以增加量子密码术的可用性并降低其每位订户的成本。

例如,东芝量子密钥分发系统仅允许您在最长100 km的距离上连接两个点。 但与此同时,该设备

允许 64位订户同时使用量子密码学。

尽管有其局限性,但由于量子密码术已被证明具有强大的加密能力,因此它相对于传统密码学具有不可否认的优势。 但是,如实践所示,已证明的稳定性是理论模型,概念的属性,而不是特定的实现。 , , - .

, . , , . , .

, :

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .