如何评估NGFW调整效率

最常见的任务是检查防火墙的配置效率。 为此,有与NGFW交易的公司提供免费的实用程序和服务。

例如,从下面可以看出,Palo Alto Networks有机会直接从

支持门户网站开始分析防火墙统计信息-SLR报告或对最佳实践合规性的分析-BPA报告。 这些是免费的在线实用程序,您无需安装任何程序即可使用。

目录内容

远征(迁移工具)策略优化器零信任点击未使用点击未使用的应用单击未指定任何应用机器学习呢联合会远征(迁移工具)

检查设置的更复杂的方法是下载免费的

Expedition实用程序(以前称为“迁移工具”)。 它是在VMware下作为虚拟设备下载的,不需要任何设置-您需要下载映像并将其部署在VMware虚拟机管理程序下,然后启动并转到Web界面。 该实用程序需要一个单独的故事,只需要花5天时间就可以完成课程,现在有那么多功能,包括机器学习以及针对不同防火墙制造商的策略,NAT和对象的各种配置的迁移。 关于机器学习,我将在下文中详细介绍。

策略优化器

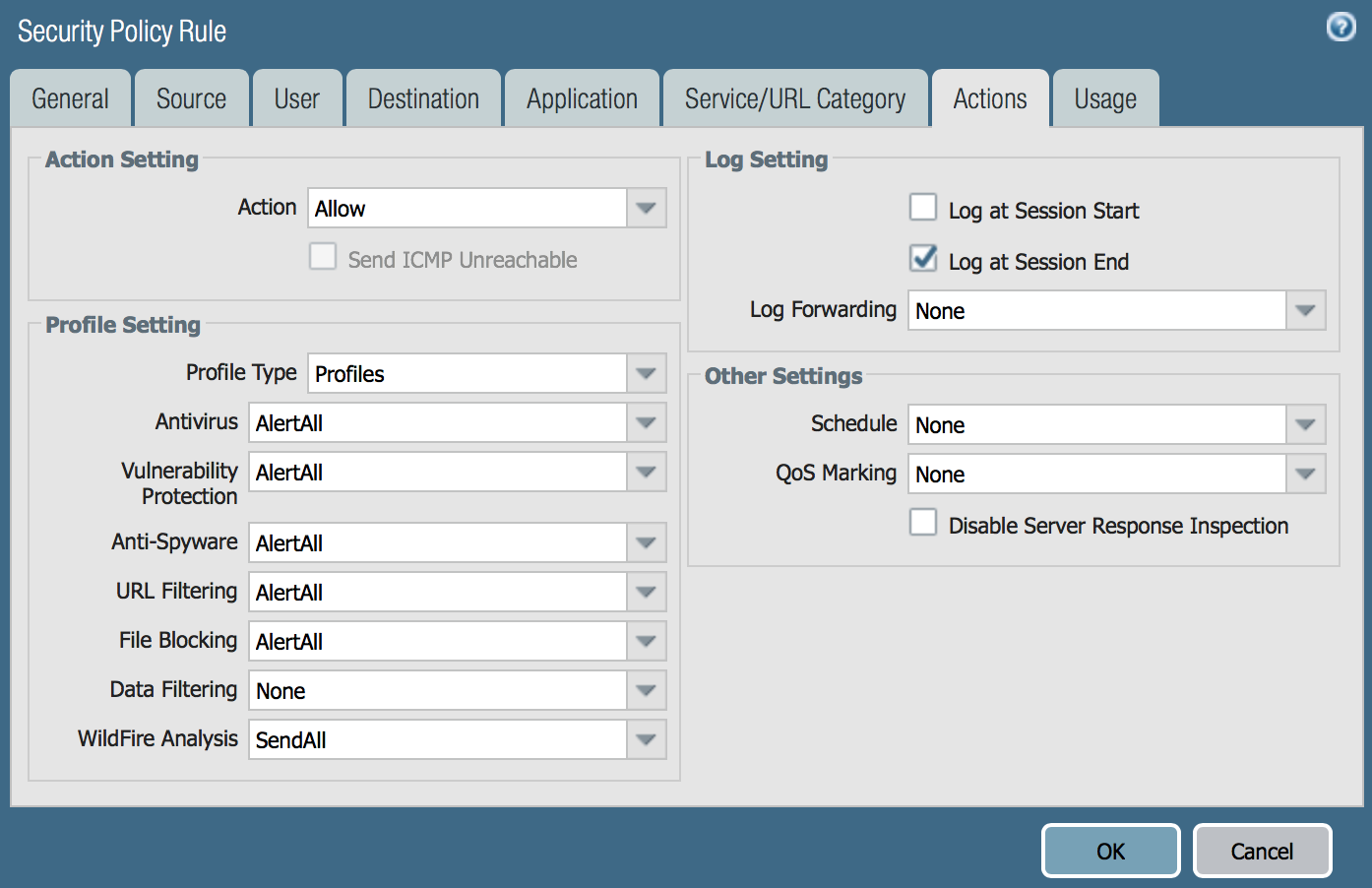

我今天将详细讨论的最方便的选项(IMHO)是内置在Palo Alto Networks接口本身中的策略优化器。 为了演示它,我在家中安装了防火墙,并编写了一条简单规则:允许任何人使用。 原则上,有时甚至在公司网络上也会看到这样的规则。 自然,我打开了所有NGFW安全配置文件,如屏幕截图所示:

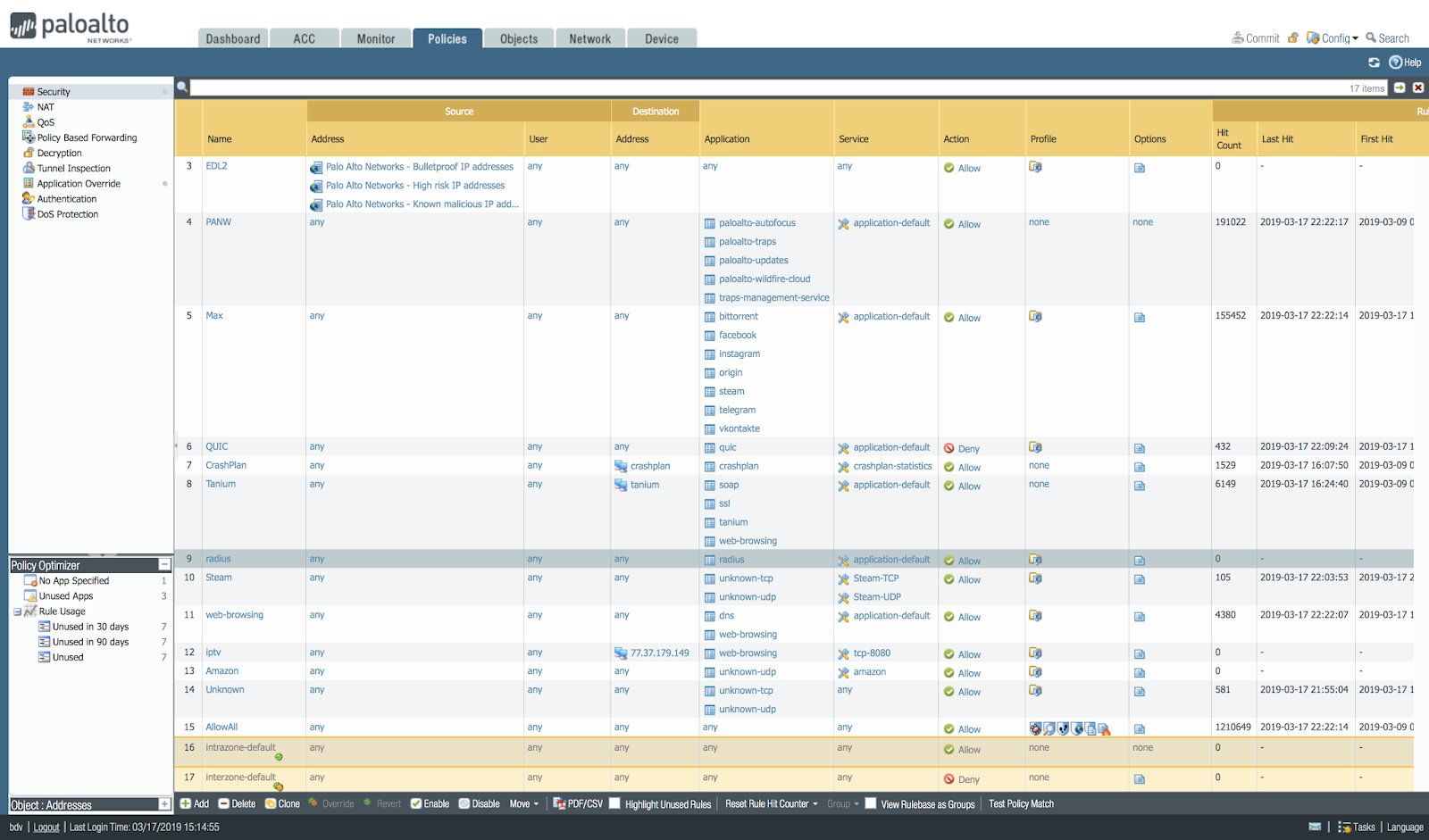

下面的屏幕快照显示了我的家庭未配置防火墙的示例,其中几乎所有连接都属于最后一条规则:AllowAll,可以从“命中计数”列的统计信息中看到。

零信任

有一种称为“

零信任”的安全方法。 这是什么意思:我们必须让网络中的人们完全需要他们所需要的连接,并禁止其他一切。 也就是说,我们需要为应用程序,用户,URL类别,文件类型添加明确的规则; 启用所有IPS和防病毒签名,启用沙箱,DNS保护,并从可用的Threat Intelligence数据库中使用IoC。 通常,设置防火墙时需要执行大量任务。

顺便说一下,在SANS文档之一中描述了Palo Alto Networks NGFW的最小必需设置集:

Palo Alto Networks安全配置基准 -我建议从此开始。 当然,与制造公司建立防火墙有一组

最佳实践 :

最佳实践 。

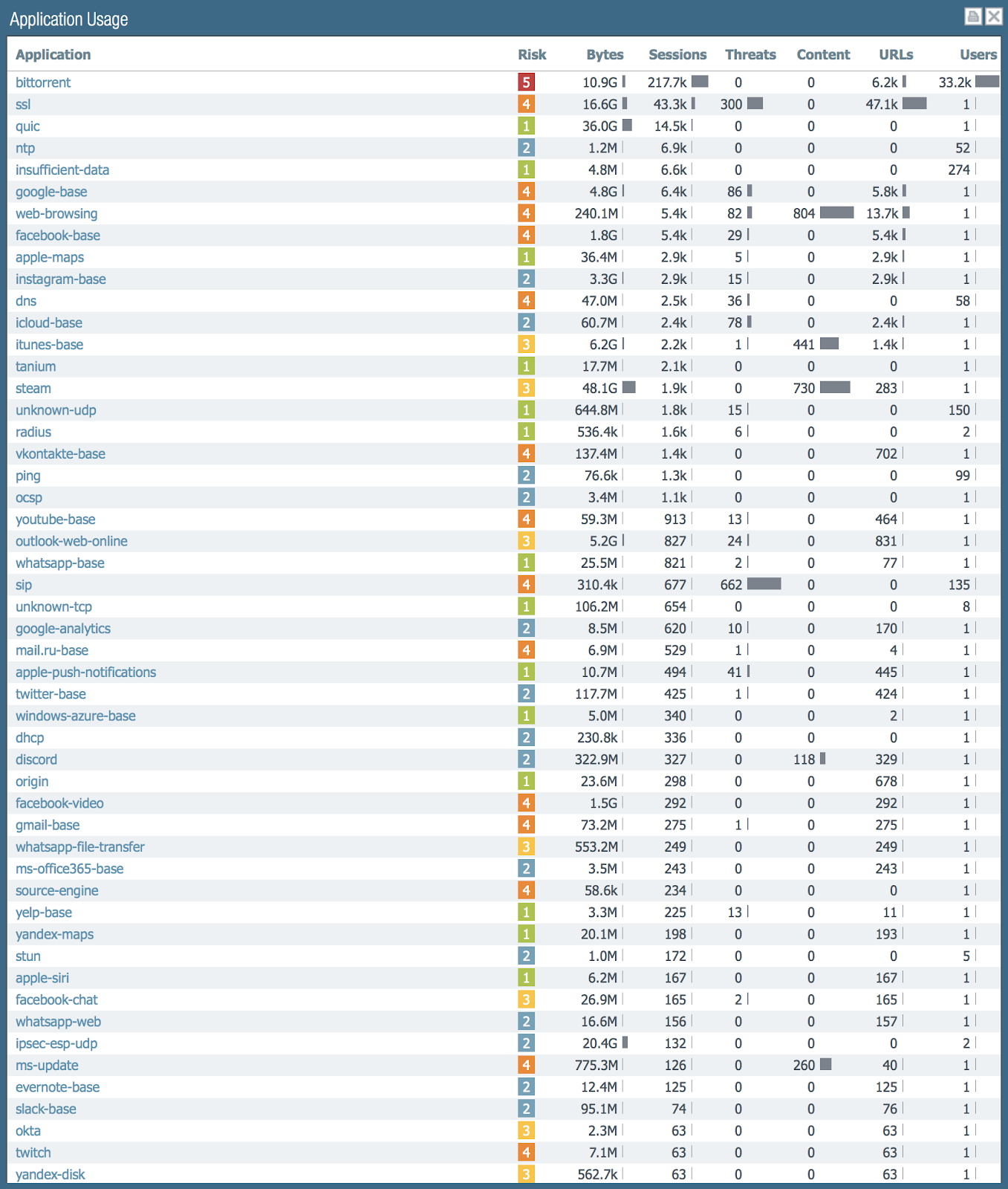

因此,我在家中安装了防火墙一周。 让我们看看我的网络上的流量是:

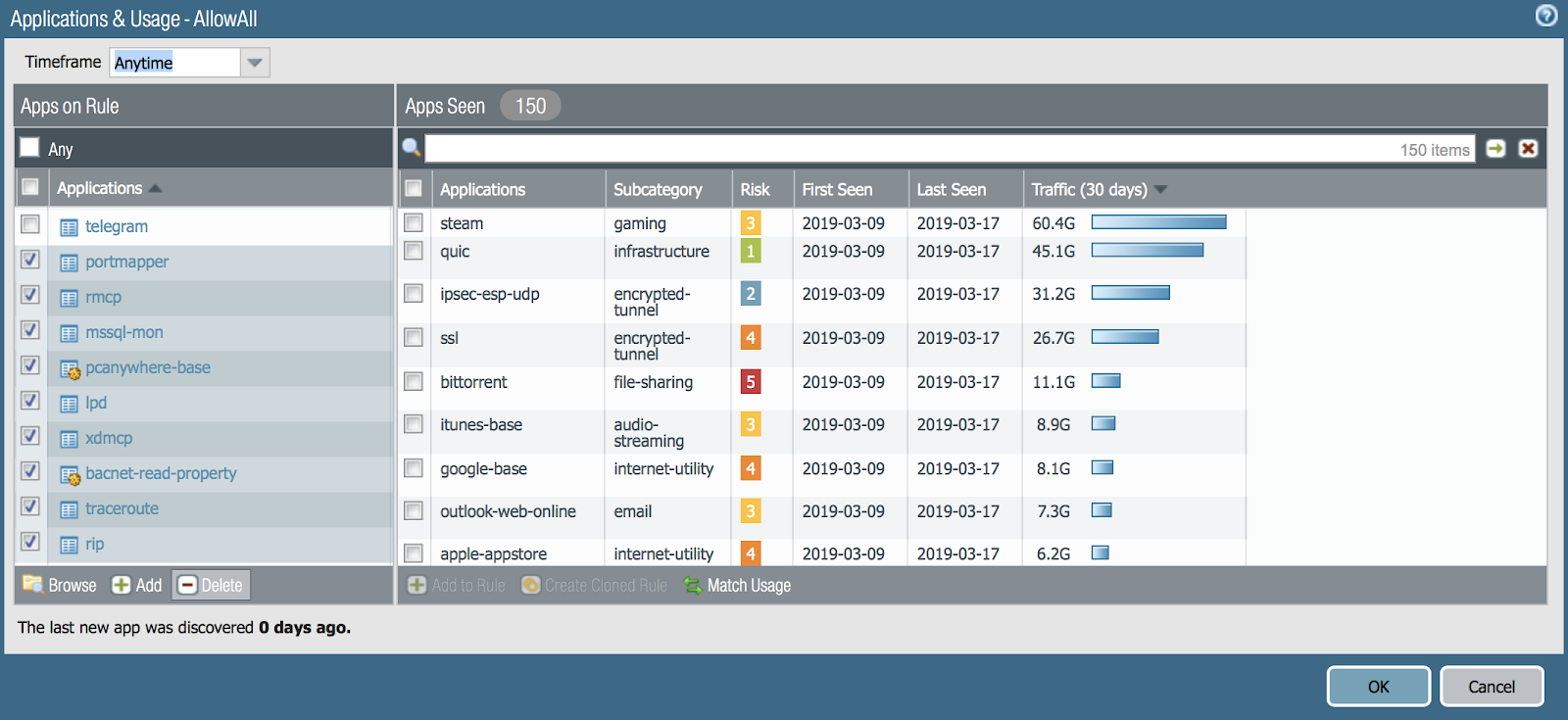

如果按会话数排序,则bittorent最多创建会话,然后是SSL,然后是QUIC。 总之,这些都是有关传入和传出流量的统计信息:我的路由器有很多外部扫描。 我的网络上有150个不同的应用程序。

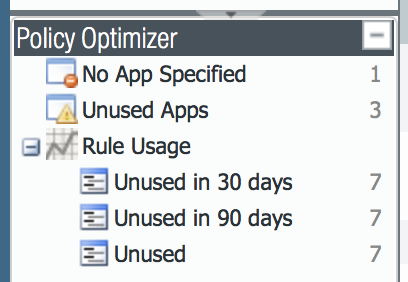

因此,所有这些都被一个规则跳过了。 现在,让我们看看Policy Optimizer对此有何评论。 如果您查看上面带有安全规则的界面的屏幕截图,那么在左下方,您会看到一个小窗口,向我暗示有些规则可以优化。 让我们点击那里。

策略优化器显示的内容:

- 30天,90天根本没有使用什么策略。 这有助于决定完全删除它们。

- 在策略中指定了哪些应用程序,但在流量中未找到此类应用程序。 这使您可以删除许可规则中不必要的应用程序。

- 什么策略允许所有操作,但实际上确实有一些应用程序可以根据“零信任”方法明确指定。

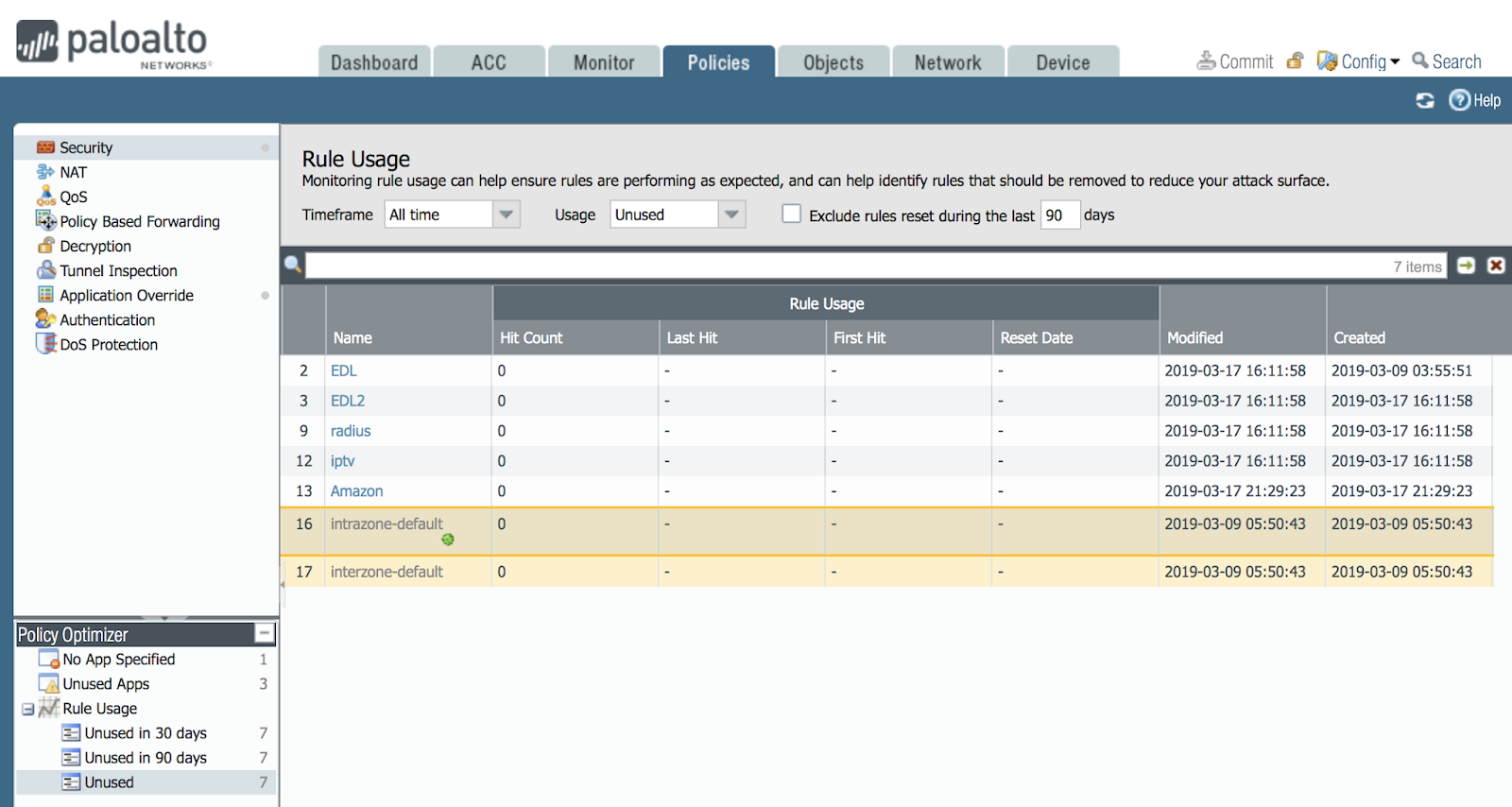

点击未使用

为了说明它是如何工作的,我添加了一些规则,到目前为止,它们从未错过任何一个软件包。 以下是它们的列表:

也许,随着时间的流逝,流量会经过那里,然后从列表中消失。 如果它们在此列表中存在90天,则可以决定删除这些规则。 毕竟,每条规则都为黑客提供了机会。

配置防火墙时确实存在一个问题:新员工到来,查看防火墙规则,如果他们没有任何评论,并且他不知道为什么创建此规则,是否需要将该规则设置为真实,是否可以删除该规则:突然一个人在休假30天后,流量将再次从他需要的服务中消失。 只是此功能可帮助他做出决定-没人使用它-删除!

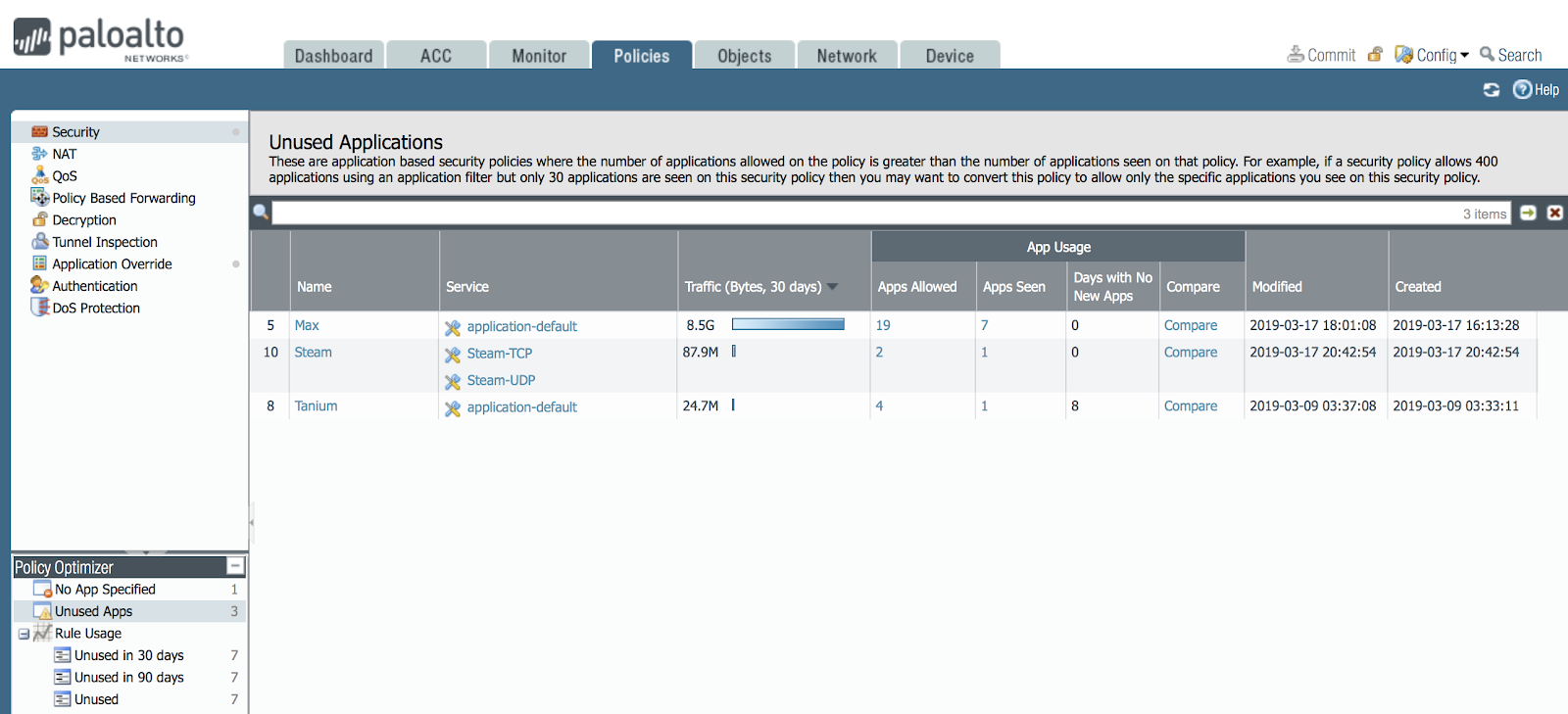

点击未使用的应用

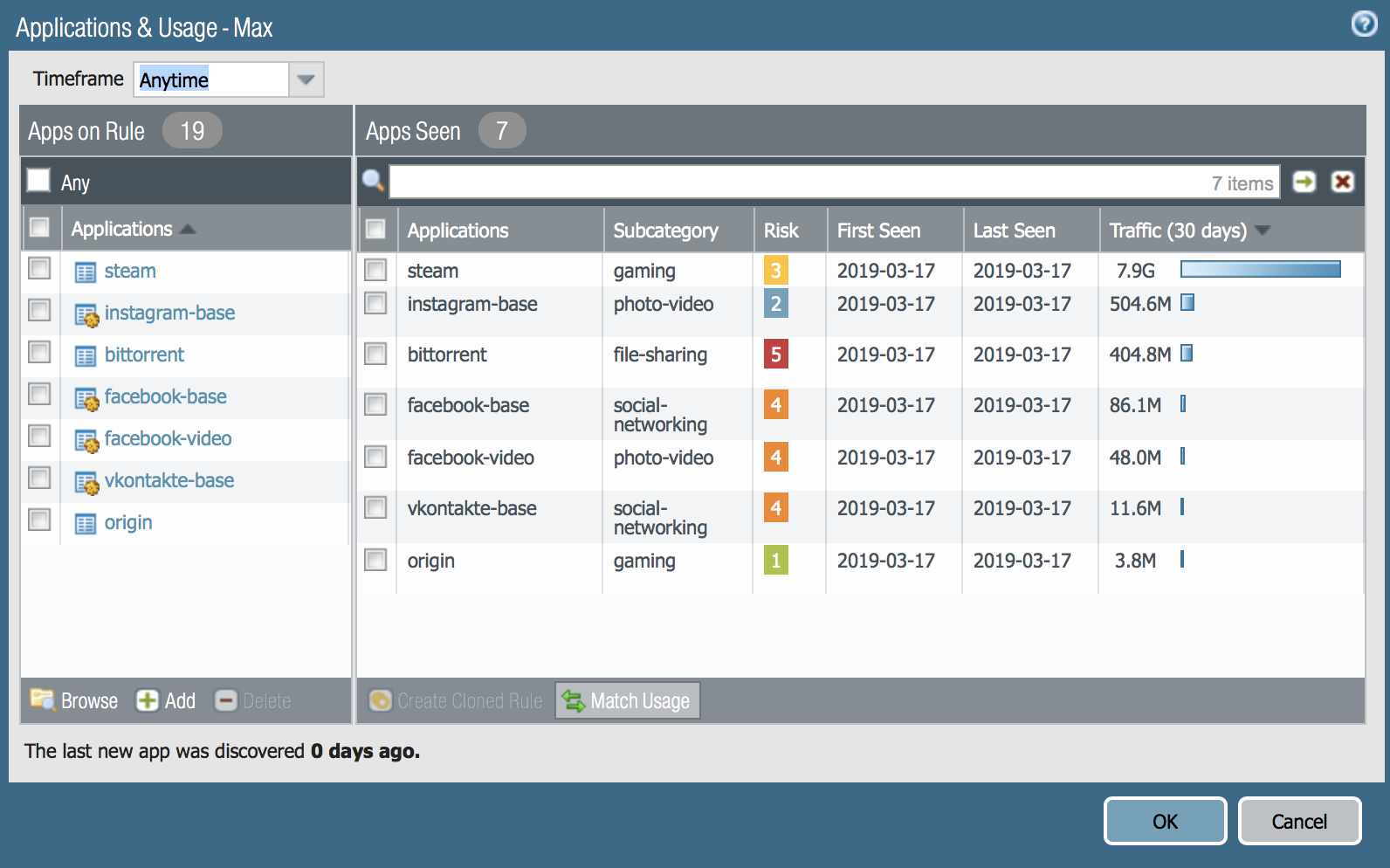

我们单击优化器中的“未使用的应用程序”,然后在主窗口中看到有趣的信息。

我们看到存在三个规则,其中允许的应用程序数量和根据该规则实际传递的应用程序数量不同。

我们可以单击并查看这些应用程序的列表并进行比较。

例如,单击“最大”规则的“比较”按钮。

在这里您可以看到允许使用facebook,instagram,电报,vkontakte应用程序。 但实际上,流量仅就应用程序而言。 在这里,您需要了解facebook应用程序包含几个子应用程序。

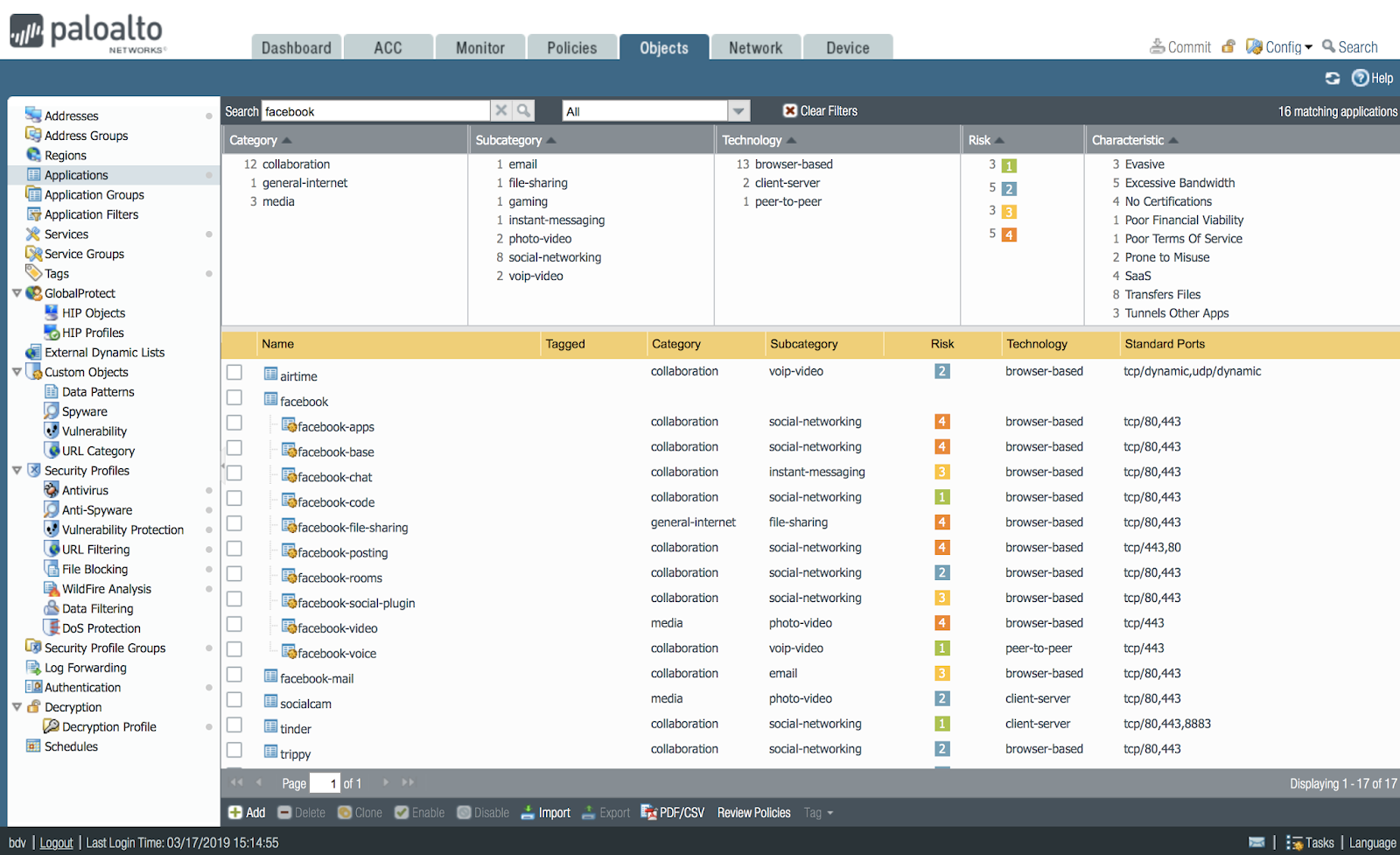

NGFW应用程序的完整列表可以在门户网站

applipedia.paloaltonetworks.com上以及“对象”->“应用程序”部分的防火墙界面中找到,并在搜索类型中输入应用程序名称:facebook,您将获得以下结果:

因此,NGFW看到了其中一些子应用程序,而有些则没有。 实际上,您可以单独禁止和允许不同的Facebook子功能。 例如,允许观看消息,但禁止聊天或文件传输。 因此,Policy Optimizer对此进行了讨论,您可以做出决定:并非所有Facebook应用程序都被允许,而仅主要应用程序被允许。

因此,我们意识到列表是不同的。 您可以使规则完全允许那些真正通过网络运行的应用程序。 为此,您单击MatchUsage按钮。 原来是这样的:

另外,您还可以添加您认为必要的应用程序-窗口左侧的“添加”按钮:

然后可以应用和测试此规则。 恭喜你!

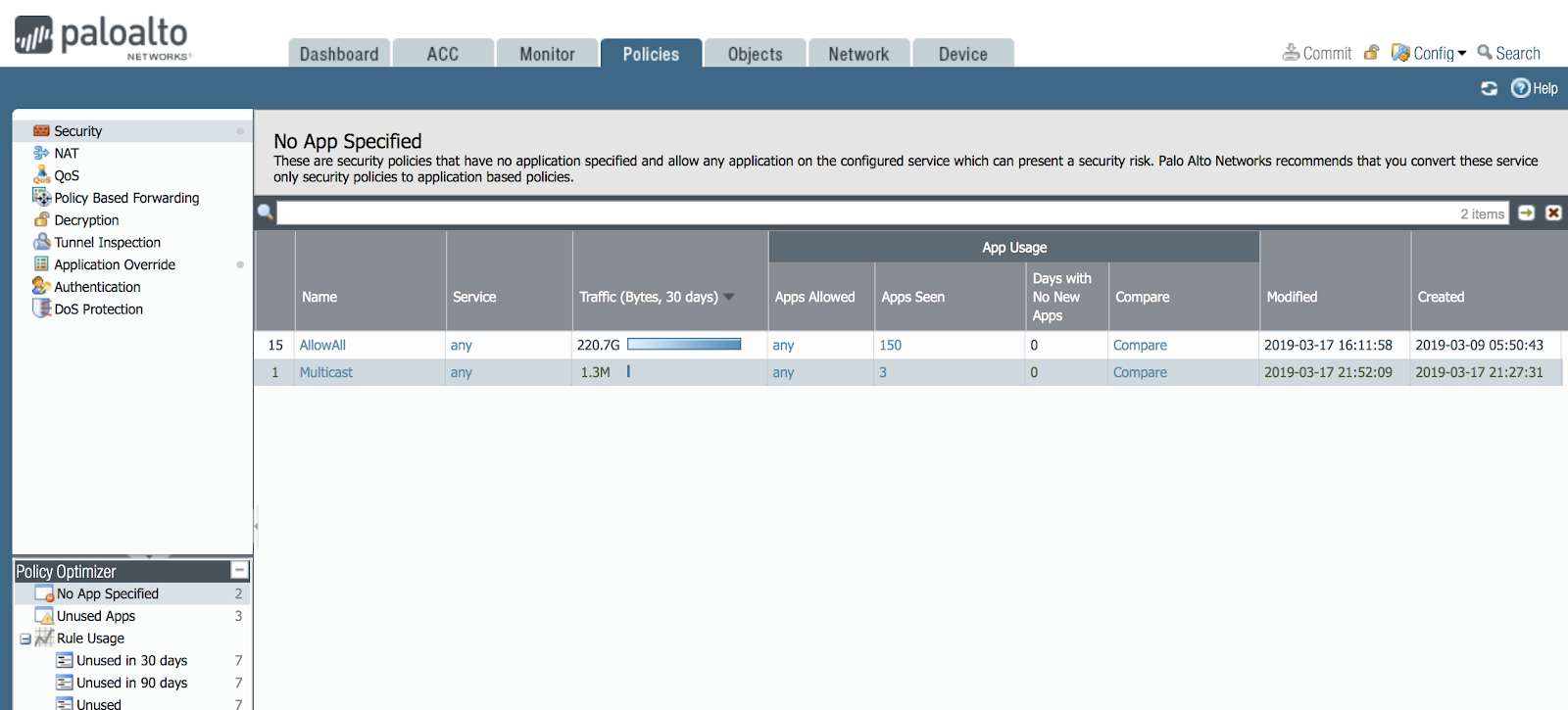

单击未指定任何应用

在这种情况下,将打开一个重要的安全窗口。

在未明确指定L7级别的应用程序的此类规则中,很可能您的网络很多。 我的网络中有这样一条规则-让我提醒您,我是在初始设置时完成的,尤其是为了展示Policy Optimizer的工作方式。

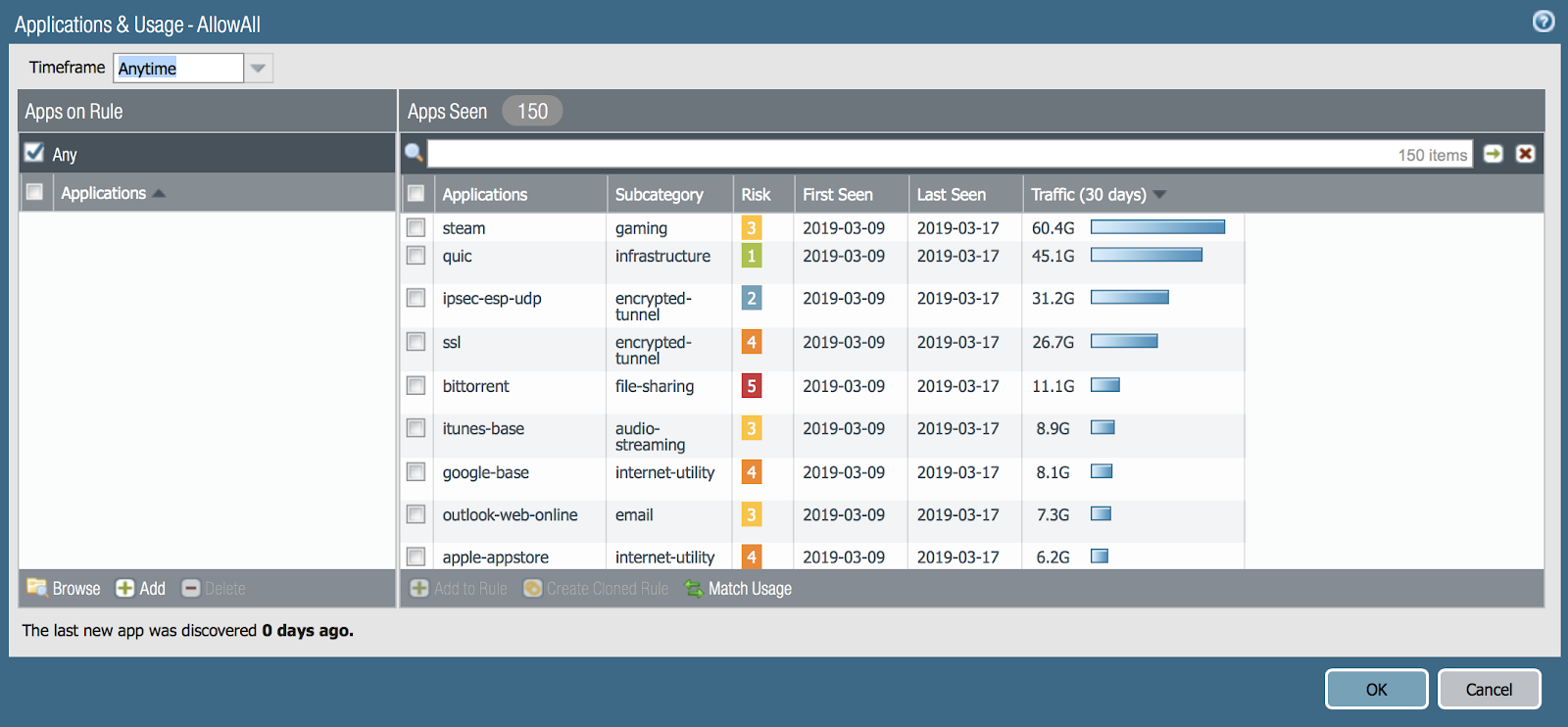

图片显示,AllowAll规则在3月9日至3月17日期间错过了220 GB的流量,这是我网络中的150个不同的应用程序。 这还不够。 通常在平均大小的企业网络中有200-300种不同的应用程序。

因此,一条规则会跳过多达150个应用程序。 通常,这意味着防火墙配置不正确,因为通常在一条规则中会出于不同目的跳过1-10个应用程序。 让我们看看它们是什么类型的应用程序:单击按钮

比较:

对于管理员来说,“策略优化器”功能最妙的地方是“匹配使用情况”按钮-您可以一键创建一条规则,然后在其中输入所有150个应用程序。 手动执行此操作将足够长。 即使在我的10台设备网络上,管理员要执行的任务也很多。

我有150种不同的应用程序在家里传输千兆字节的流量! 你有几个?

但是在100台设备或1000或10000个网络中发生了什么? 我看到了8000条规则的防火墙,我很高兴现在管理员拥有如此便捷的自动化工具。

您将不需要NGFW中的L7应用程序分析模块在网络上看到并显示的某些应用程序,因此您只需将它们从允许规则列表中删除,或者使用“克隆”按钮(在主界面中)克隆规则并在应用程序的一个规则中启用,并在阻止另一个应用程序,好像您的网络上绝对不需要它。 这样的应用程序通常包括弯曲的,蒸汽的,超冲浪的,tor的,隐藏的隧道(例如tcp-over-dns等)。

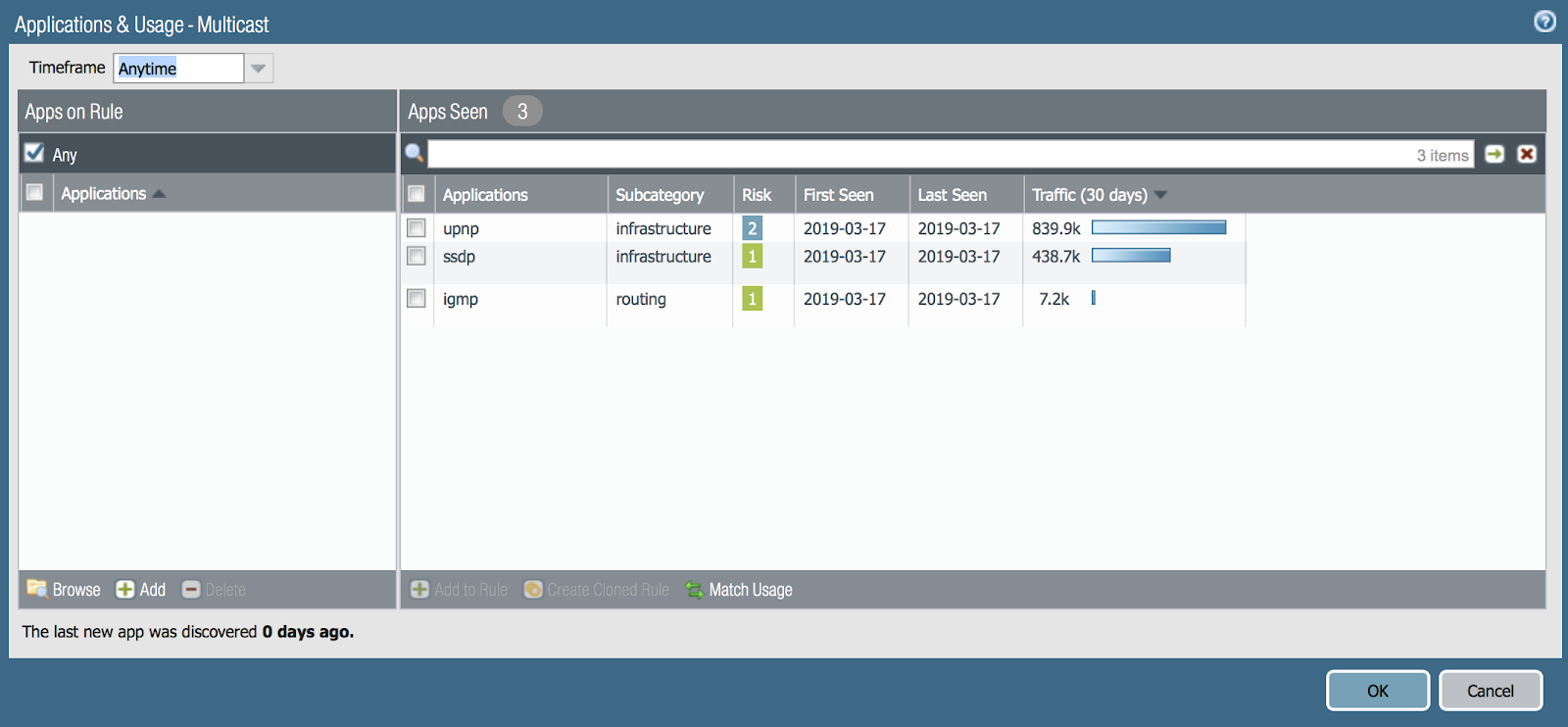

好吧,单击另一条规则-在那里可见:

是的,这是特定于多播的应用程序。 我们必须允许他们通过网络观看视频。 单击匹配用法。 太好了! 感谢Policy Optimizer。

机器学习呢

现在谈论自动化是时髦的。 我描述的内容非常有帮助。 我必须谈谈另一个机会。 这是上面提到的Expedition实用程序内置的机器学习功能。 在此实用程序中,可以从其他制造商的旧防火墙传输规则。 还可以分析现有的Palo Alto Networks流量日志并建议要编写的规则。 这类似于Policy Optimizer的功能,但是在Expedition中,它甚至得到了更大的扩展,并且为您提供了现成规则的列表-您只需要批准它们即可。

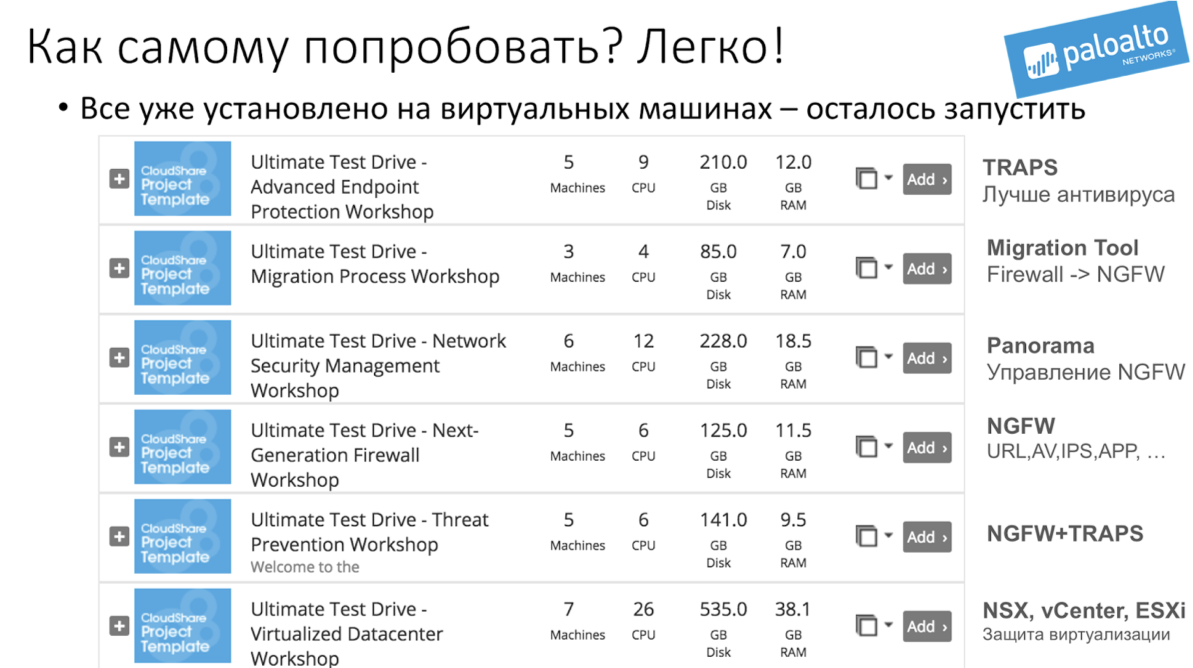

要测试此功能,需要进行实验室工作-我们称其为“试驾”。 可以通过访问Palo Alto Networks Moscow办公室人员将根据您的要求启动的虚拟防火墙来完成此测试。

可以将请求发送到Russia@paloaltonetworks.com并在请求中输入:“我想通过迁移流程制作UTD”。

实际上,称为统一测试驱动器(UTD)的实验室有多种选择,

并且都

可以根据要求

进行远程访问 。