就在几天前,我在哈布里尔(Habrir )上写道 ,俄罗斯医疗在线服务DOC +如何在公共领域中保留了一个包含详细访问日志的数据库,可以从该数据库中获取患者和服务员工的数据。 这是一个新的事件,另一项俄罗斯服务为患者提供了与医生的在线咨询,即“医生在附近”(www.drclinics.ru)。

我将立即写信说,由于Near Doctor员工的能力,漏洞很快被消除了(从晚上通知之时起两个小时!),并且很可能没有泄漏个人和医疗数据。 与DOC +事件相反,我可以确定至少有一个3.5 GB大小的json文件落入“开放世界”,而官方立场是这样的:“ 少量数据已暂时公开提供,不会对DOC +服务的员工和用户造成负面影响。 ”

一位匿名订阅者以电报频道“ 信息泄漏 ”的所有者与我联系,并在www.drclinics.ru网站上报告了潜在的漏洞。

该漏洞的本质在于,知道URL并在您帐户下的系统中,您可以查看其他患者的数据。

实际上,要在Doctor Near系统中注册新帐户,您只需要一个手机号码即可收到确认短信,因此没有人可以访问您的个人帐户。

用户输入个人帐户后,他可以立即更改浏览器地址栏中的URL,查看包含患者个人数据甚至医疗诊断的报告。

一个重要的问题是该服务使用报告的端到端编号,并且已经从这些编号生成URL:

https://[ ]/…/…/40261/…

因此,只需设置最小可接受数目(7911)和最大可接受数目(42926-在发生漏洞时),即可计算系统中报告的总数(35015),甚至(如果有恶意的话)也可以使用简单脚本下载所有报告。

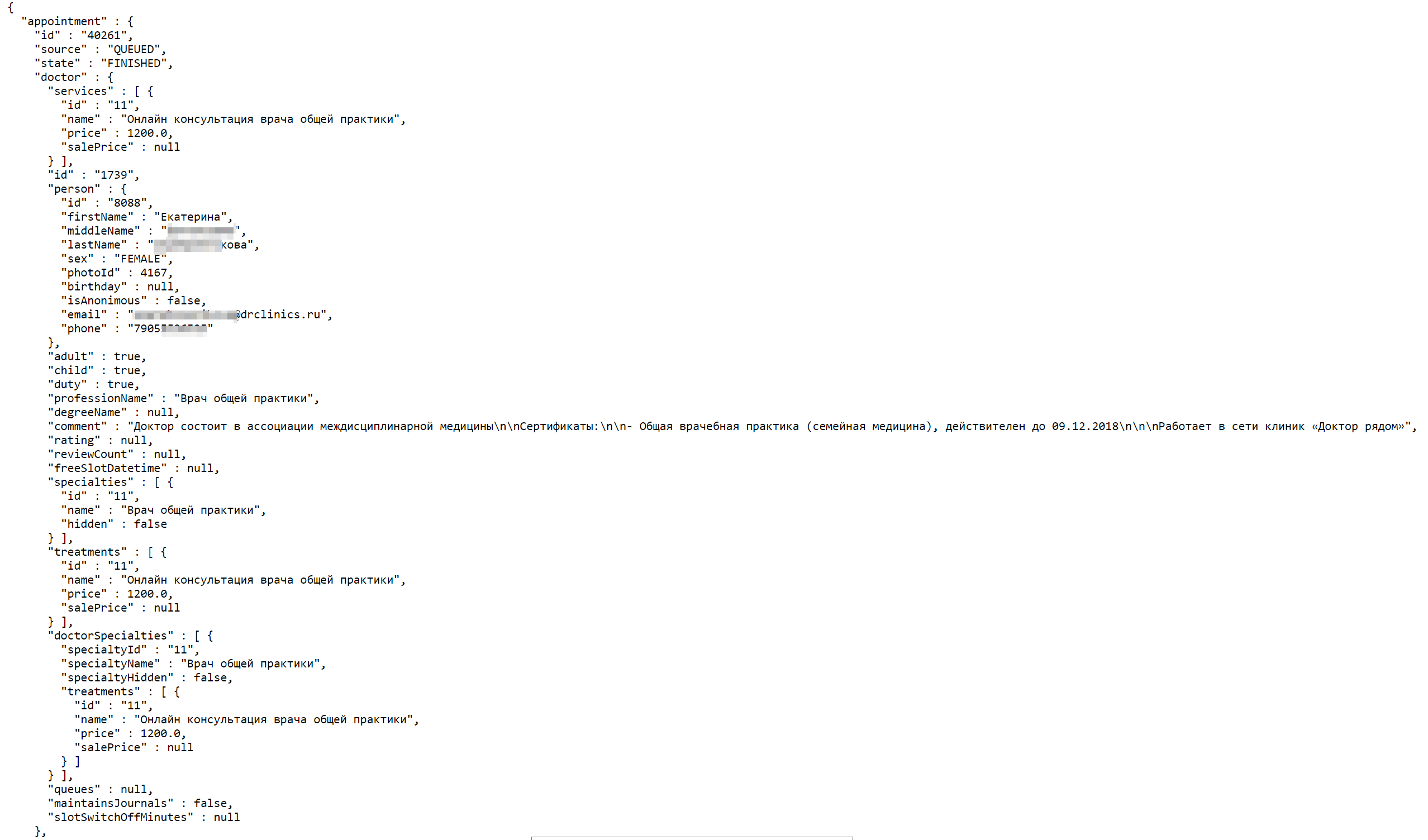

可查看的数据包括:医生和病人的姓名,医生和病人的出生日期,医生和病人的电话号码,医生和病人的性别,医生和病人的电子邮件地址,医生的专业知识,咨询日期,咨询费用,在某些情况下甚至包括诊断(作为对该报告的评论)。

该漏洞与2017年12月在小额信贷组织Zaimograd的服务器上发现的漏洞非常相似。 然后,搜索可以获取36763个合同,其中包含该组织客户的完整护照数据。

正如我从一开始就指出的那样,Near Doctor员工表现出了真正的敬业精神,尽管事实上我是在23:00(莫斯科时间)告知他们该漏洞的,但我的个人帐户仍立即对所有人开放,直到1:00( Msk)此漏洞已得到修复。

我忍不住又踢了同一个DOC +(New Medicine LLC)的公关部门。 他们宣称“ 微不足道的数据暂时被证明是在公共领域中 ”,他们忽略了我们拥有“客观控制”数据即Shodan搜索引擎这一事实。 正如该文章的注释中正确指出的那样,据Shodan所述,首次将打开的ClickHouse服务器提交到DOC + IP地址的日期:02.15.2019 03:08:00,上次提交日期:03/17/2019 09:52:00。 数据库大小约为40 GB。

总共有15种注视:

15.02.2019 03:08:00 16.02.2019 07:29:00 24.02.2019 02:03:00 24.02.2019 02:50:00 25.02.2019 20:39:00 27.02.2019 07:37:00 02.03.2019 14:08:00 06.03.2019 22:30:00 08.03.2019 00:23:00 08.03.2019 14:07:00 09.03.2019 05:27:00 09.03.2019 22:08:00 13.03.2019 03:58:00 15.03.2019 08:45:00 17.03.2019 09:52:00

从该声明中可以看出, 暂时要花一个多月的时间, 少量数据约为40 GB。 好吧,我不知道...

但是回到“医生在附近”。

此刻,我的专业偏执狂只困扰着一个剩余的小问题-通过服务器的响应,您可以找到系统中的报告数量。 当您尝试通过您无法访问的URL获取报告(但报告本身已存在)时,服务器将返回ACCESS_DENIED ,而当您尝试获取不存在的报告时, 将返回NOT_FOUND 。 通过动态监控系统中报告数量的增加(每周,每月等),您可以评估服务的负载和所提供的服务量。 这当然不会违反患者和医生的个人数据,但是可能会违反公司的商业秘密。