Habré多次写过这样一种事实,即各种设备的制造商都专注于设计和易用性,而忽略了信息安全问题。 这适用于生产智能手机,物联网小工具的公司,而且事实证明,医疗小工具的开发人员也不太担心保护其设备不受外界干扰。

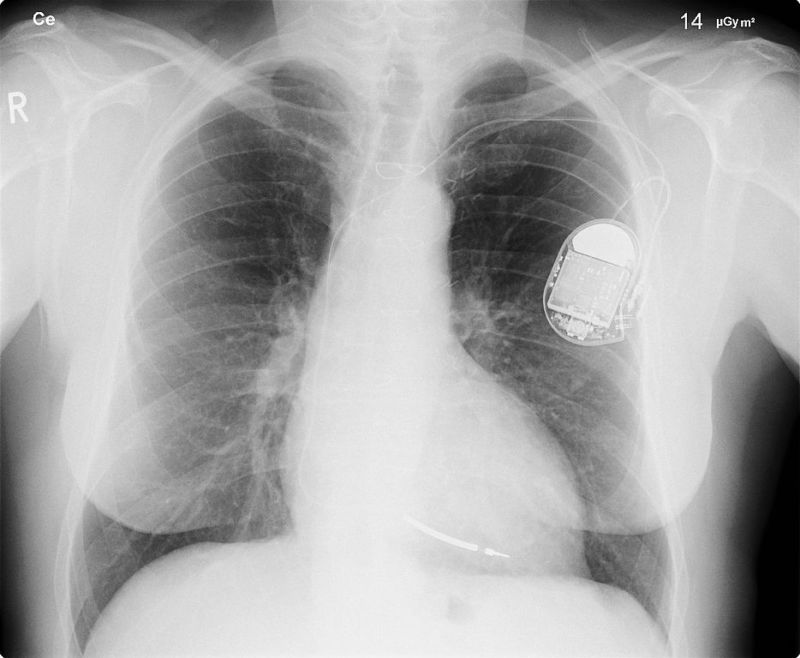

我们正在谈论诸如起搏器和除颤器之类的重要设备(而不是本系列中有关医生和其他人的设备)。 这些是植入人体的微型设备,因此当心脏出现问题时,它会接收电信号,使您可以“打开”心肌的正常操作模式。

如果此类小工具发生任何事情,则其所有者将面临不可避免的问题,甚至死亡。 最糟糕的是,除颤器正变得越来越“聪明”。 美敦力公司的人员也容易受到外部干扰。

为了维护和验证设备的运行,使用了专用设备。 在医院中,在家中使用称为CareLink编程器的模型-MyCareLink Monitor。

一切都会好起来的,但是,正如Clever Security的研究人员表明的那样,这些设备使用的通信协议并不安全。 传输数据时,不使用加密-完全不传输信息,实际上是明文形式的。 此外,没有针对外部连接的保护措施,攻击者可以使用这种保护措施。

因此,网络罪犯可以连接到小工具并更改其操作模式,也可以使用自定义软件重新刷新。

专家对问题的严重性进行了等级评定,满分为10分,为9.3分。 这种情况确实非常困难,因为在在线模式下不可能在加强设备信息安全的方向上进行任何更改。 攻击者很可能会出于自己的目的使用此问题。

到目前为止,研究人员仅进行了概念验证攻击,只是为了证明研究中提到的功能。 的确,这需要对控制设备进行物理访问-MyCareLink或CareLink。 如果可以访问,那么最无辜的行动可能就是获取存储在设备上的用户数据。 如果需要,您可以如上所述刷新设备。

但是还有另一种可能性-如果攻击者具有适当的经验,他们可以创建定制设备,该设备在除颤器范围内,可以为Medtronic制造的任何设备设置特定的操作模式。

当然,网络安全专家将所有必要的信息发送给医疗设备开发人员后,便在公共领域发布了有关该问题的信息。 他们通过使访问MyCareLink和CareLink更加困难来增强了系统。 但是连接仍然不受保护-没有加密和身份验证。

顺便说一下,两个控制设备都在运行定制版本的Linux。 允许root访问这些小工具的密码存储为MD5哈希,可以轻松解密。 根据研究人员的说法,即使使用普通笔记本电脑和十年前共享的RockYou服务的密码/登录名,也可以破解用于访问该系统的8位密码。

的确,为了使攻击者获得成功的攻击,除颤器必须处于收听“无线电”的状态。 在医生进行特殊服务时以及使用Carelink进行除颤器测试时,小工具都会进入此模式。

医疗设备的问题并不止于此,因为仅显示了制造商之一提供的某种类型的小工具固有的问题。 但是有许多医疗“智能”植入物,没有人能够保证其他小工具比美敦力制造的系统更安全。