图片来源-www.msspalert.com

在星期一晚上至星期二晚上(UTC 03/18/2019大约23:00), Norsk Hydro专家注意到网络和许多系统出现故障。 很快就可以看出,故障是由加密器对系统的大量感染造成的,该加密器在基础设施中迅速传播。 在确定威胁之后,安全服务开始了隔离过程,但是,恶意软件设法在基础架构上广泛传播,以至于有必要将部分生产转移到手动控制模式(“回滚”到生产过程计算机化之前采用的过程)。 要对攻击进行调查,需要地方当局和执法机构(国家安全局/ NorCERT,挪威警察安全局,国家刑事调查局)以及一些商业公司的参与。 基础设施的重建尚未完成,单个生产设施(例如,挤压铝型材)仍处于一半产能。

尽管对事件的调查尚未完成,并且仍然难以预测其完成的时间,但根据现有事实,您可以了解攻击者的行动机制并分析Norsk Hydro正确和不正确的方法以及可以如何改进防御措施。

攻击后公司的状态

Norsk Hydro是一家相当大的公司:其设施位于40个国家/地区,员工总数超过35,000人。 受攻击影响的信息系统和计算机的数量也很大。 根据公司代表在与当局举行的联合新闻发布会上发表的信息以及有关网站上调查和恢复进展的每日新闻(更新日期为03/22/2019),得出以下结论:

- 没有发生当地的工业事故和人身伤害;

- 结果,所有工厂都被成功隔离,并且在可能的情况下将过程转移到手动控制(在铝型材挤压工厂中,效率仅达到50%);

- 移动设备和某些PC正常运行,云邮件正常运行;

- 无法完全了解发生故障的PC和服务器的数量,对基础设施的损害程度也不同;

- 无法访问包含订单数据的系统,但是必须有一定数量的信息才能生成订单;

- 没有关于攻击者的假设;关于用于攻击的恶意软件的最可能假说是LockerGoga勒索软件;

- 该公司拥有完善的备份流程,回滚到以前制作的备份是主要的恢复策略;

- 该公司拥有网络风险保险,他们计划将其用于弥补攻击造成的损失。

重要的是要注意Norsk Hydro在攻击过程中的表现。 该公司采取了尽可能公开的行动:在主站点出现问题时,它启动了一个临时站点,通过Facebook帐户通知了公众,将其情况通知了证券市场,并在攻击的第一天举行了新闻发布会。

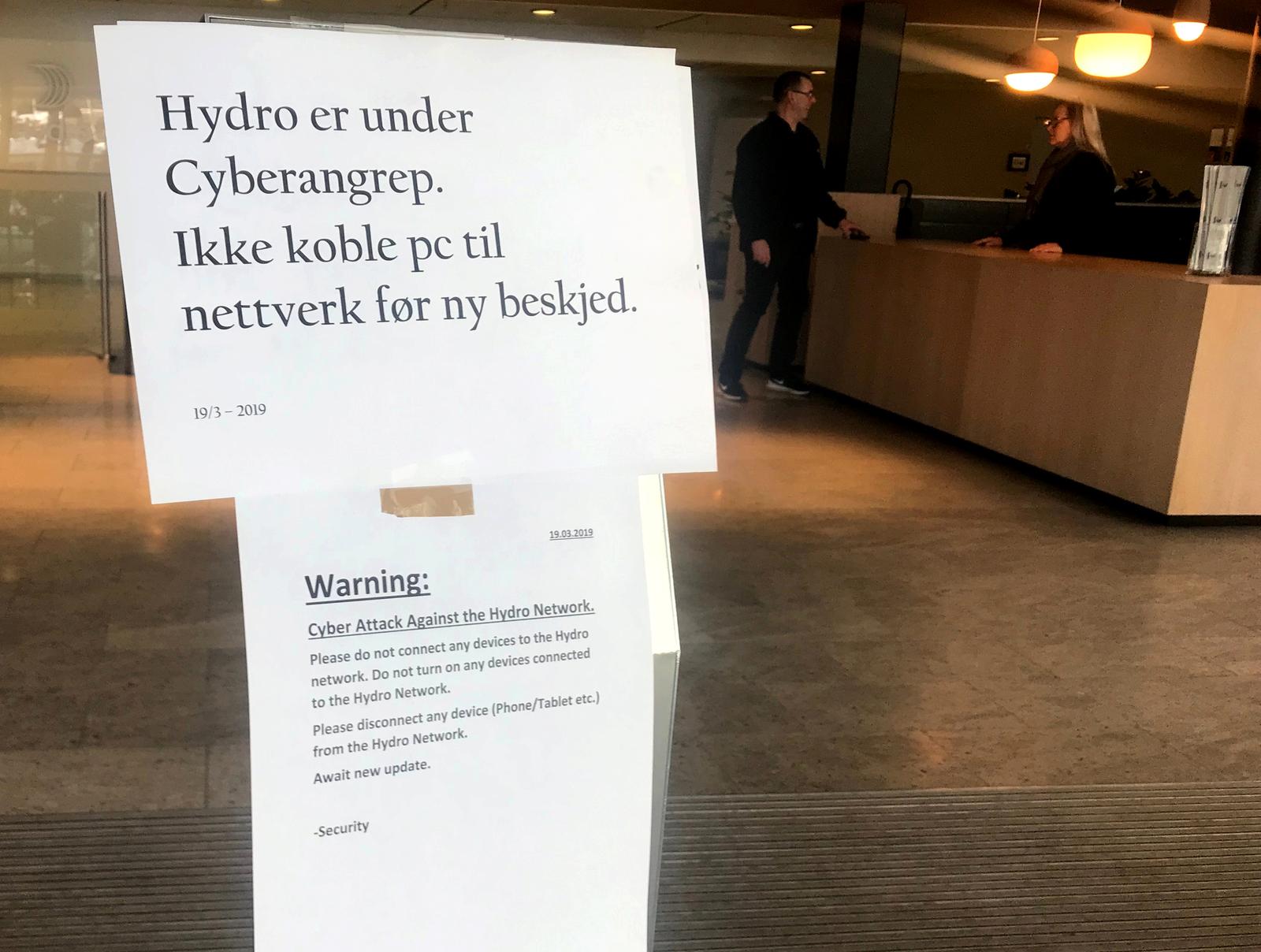

警告Norsk Hydro员工,由于网络攻击,您不应将任何设备连接到网络。 图片来源-www.reuters.com

什么是LockerGoga恶意软件?

公众第一次在2019年1月底开始意识到使用LockerGoga进行的攻击,Atran咨询公司遭受了这次攻击,但是攻击的技术细节很少。 Norsk Hydro受到了几种版本的恶意软件的攻击,根据其行为方式,它们与一月份攻击中使用的示例相似(除了个别的“功能”)。

恶意可执行文件使用Sectigo(以前称为Comodo CA)签发的证书与用于Altran攻击的示例相同的证书签名(可能是空壳公司ALISA LTD,具有2个所有者和2股,每股价格1英镑)。 目前,该证书已被吊销,但是在攻击过程中它是有效的。

显然,每个恶意软件样本都是为受攻击的公司唯一生成的, 研究人员在样本分析中注意到了这一点。

所有识别出的样本均不具备自我复制的能力(与WannaCry和NotPetya不同),必须在受攻击的节点上运行。 恶意软件在Norsk Hydro网络上传播的最可能假说是使用AD组策略来创建带有恶意内容的任务或服务。 这很有可能意味着在渗透阶段使用了另一种恶意软件,借助该恶意软件,可以在域中获得管理特权。 一种可能的机制可能是网络钓鱼,然后是从受感染节点的内存中盗窃Kerberos密码或票证。

在感染过程中,恶意可执行文件被复制到%TEMP%目录并以提升的特权启动。 此后,它将启动大量子进程,并根据组合列表向其分配文件加密。 从可用样本的行为来看,不仅带有Office文档,数据库和其他工作文件扩展名的文件( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ),还有C:\驱动器上的其他文件(例如dll库),具体取决于示例。 子进程使用RNG 生成一个密钥/ iv对,然后使用AES算法用加密的数据覆盖该文件,使用公共密钥对密钥/ iv对进行加密,将加密的密钥对添加到该文件,然后重命名该文件,并将.LOCKED添加到扩展名。 此行为使您可以更多地利用受感染计算机的处理器执行加密任务,并使整个过程更快。

父进程还会在桌面上创建一个带有赎金请求的文本文件(名称有所不同的README_LOCKED.txt),更改本地用户的密码(此行为可能取决于示例的版本,即只能对本地管理员的密码进行加密)并提交强制退出用户会话。 在某些版本中,显示了禁用计算机网络接口的功能。

因此,在某些情况下,受感染的PC可能根本无法启动(如果OS内核的关键组件已加密),或者用户将无法登录以查看赎金要求,这对于毒蛇更常见。

赎金请求(下面给出一个示例)不包含钱包地址或赎金金额,而仅包含用于与入侵者进行交互的邮政地址。 不同版本的恶意样本在请求中具有不同的电子邮件地址。

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

该恶意软件不使用任何C&C基础架构,与攻击者的唯一通信渠道是电子邮件。 此外,该恶意软件不会尝试隐藏其活动的痕迹。 结合勒索机制的类似实现以及加密PC的实际失效,可以假定LockerGoga的目标类似于WannaCry和NotPetya恶意软件。 但是,无论是否正确,目前尚不能说。

做对了什么没做对

在披露有关引人注目的网络攻击的信息之后,您通常会看到文章和各种材料,它们说明了攻击的受害者做错了什么。 对于Norsk Hydro,情况则有所不同;该公司未在基础架构组织中显示出明显的故障(生产没有停止),并且很好地对攻击进行了响应,即:

- 该公司对投资者和公众尽可能开放,以告知消除攻击的进展。 积极反应的间接指标可能是证券交易所的股价:尽管股价在23.03时小幅下跌(3.6%),但仍需要进一步稳定增长的前提。

- 可以足够快地隔离生产设施,从而不会影响其生产。

- 有完善的过程可以使生产设备以手动控制模式运行(至少对于大多数生产而言)。

- 已经建立了备份过程,这将极大地促进事件发生后基础结构节点的恢复。

- 有备用通信渠道(云邮件),即使主要基础结构出现问题,员工也可以进行交互。

- 该公司使用网络风险保险,这将有助于补偿攻击造成的部分损失。

同时,Norsk Hydro过分依赖安装在其中的防病毒解决方案。 根据研究人员的说法,3月初, 任何防病毒解决方案都未检测到一些恶意软件样本,在攻击开始之时,确定样本为恶意的解决方案的数量也很少。 此外,认证中心在攻击开始后为时已晚,吊销了恶意证书。 另外,对于某些设施,从办公室对工业基础设施的分割可能执行不充分。

在早期发现攻击将有助于持续监控:

- 特权帐户活动;

- 组策略更改

- 创建调度程序的新服务和任务;

- 特权帐户的密码更改事件,包括 和本地管理员;

- 与“哈希传递”和“票证传递”攻击类似的活动;

这种控制应由内部监视服务(使用类似于SIEM的解决方案和行为分析系统)和/或外部SOC / CSIRT进行。

确实,及早发现将有助于节省大量资金,消除攻击的后果。

更新。 2019/03/26

Alert Logic的研究人员发现了恶意软件中的错误。 当收集用于加密的文件列表时,恶意软件偶然发现包含错误(根据研究表明网络路径不正确或与RPC端点没有关联)的链接(* .lnk)时,攻击者没有提供异常处理。 从“最近的项目”文件夹中收集文件时,可能会发生这种情况。 在这种情况下,主进程由操作系统终止,甚至无法进行加密。 也许这可以部分解释公司节点受损程度不均的原因。

参考文献

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/