据卡巴斯基实验室称,ShadowHammer APT小组的黑客已经监视ASUS Live Update服务达5个月,并感染了全球超过50万台计算机。

卡巴斯基实验室的研究人员

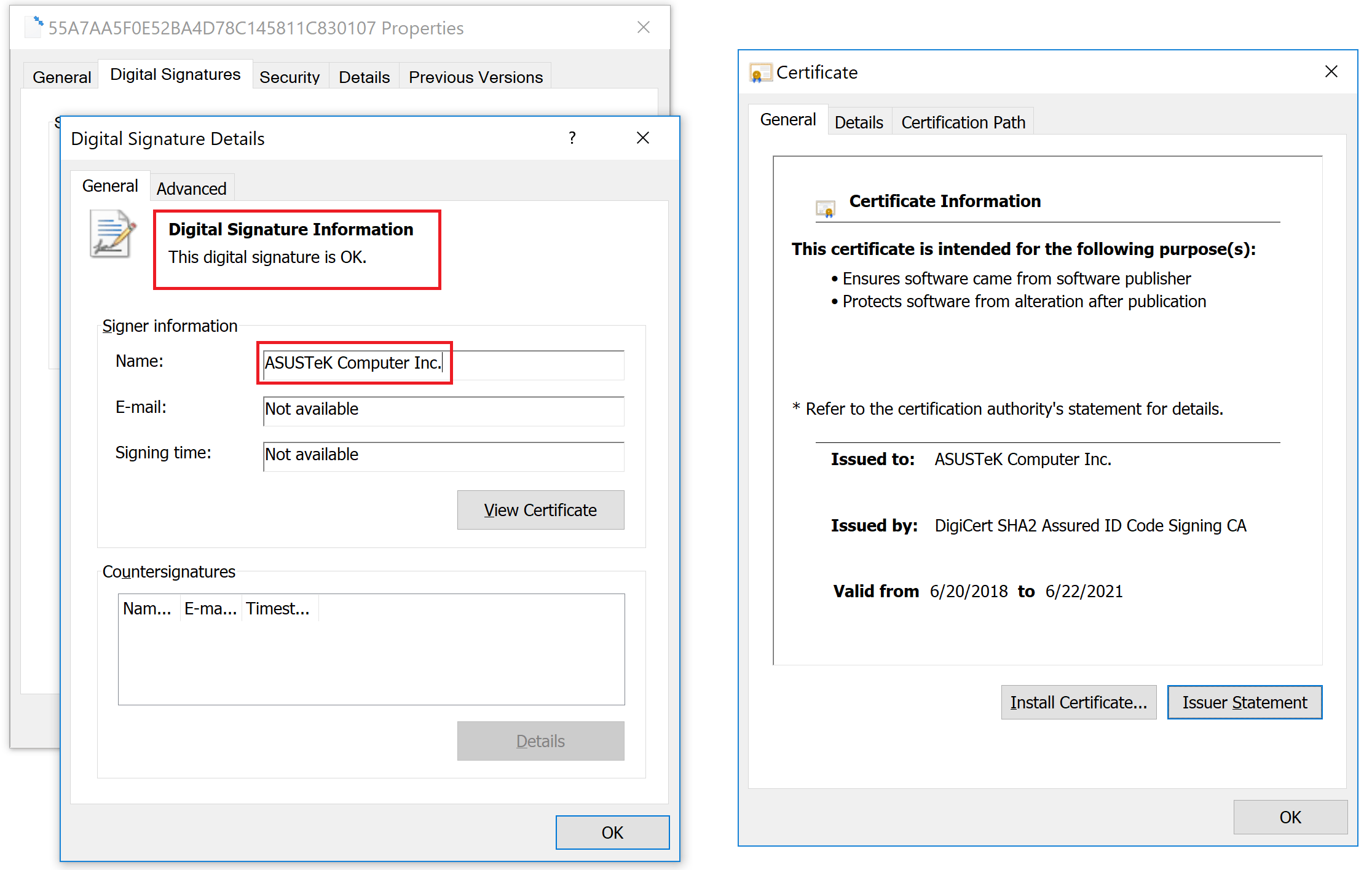

发现 ,去年,攻击者入侵了ASUS服务器,该服务器负责更新公司的软件。 攻击者在服务器上放置了带有后门的恶意文件,该文件由有效的ASUS证书签名。

受损证书05e6a0be5ac359c7ff11f4b467ab20fc:

[image-securelist.com]

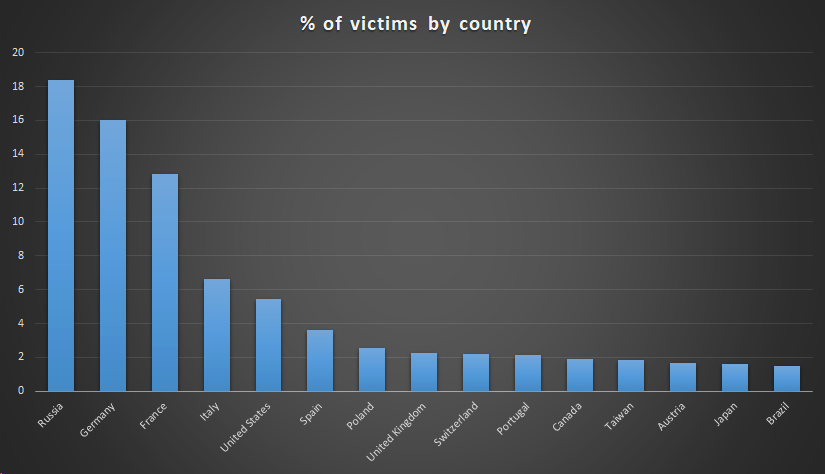

[image-securelist.com]卡巴斯基实验室专家检测到的大多数被感染物体都在俄罗斯(约18%)。 据赛门铁克称,该公司客户拥有的至少13,000台计算机去年在美国感染了ASUS的恶意软件更新。

感染统计:

[image-securelist.com]

[image-securelist.com]假定攻击者将折衷大约600个目标,这些目标由计算机的MAC地址标识。

该恶意软件通过其唯一的MAC地址搜索目标系统。 一旦进入系统并找到这些目标地址之一,恶意程序便访问了攻击者所在的命令和控制服务器,然后在这些计算机上安装了其他恶意软件。

此APT涉及以下节点:

&C:

asushotfix[.]com

141.105.71[.]116分布:

hxxp://liveupdate01.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER365.zip

hxxps://liveupdate01s.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER362.zip

hxxps://liveupdate01s.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER360.zip

hxxps://liveupdate01s.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER359.zip

“此次攻击表明,基于众所周知的供应商名称和数字签名验证,我们使用的信任模型无法保证您免受恶意软件的侵害,”亚太全球研究与分析实验室主任Vitaliy Kamlyuk说卡巴斯基。 他指出,华硕没有以任何方式对黑客行为发表评论,并忽略了卡巴斯基实验室专家关于黑客服务和受感染证书的信息。

主板和赛门铁克的其他请求已发送给该公司。

用于检查您的MAC地址是否在优先级列表上的

实用程序 。

在线查询 。