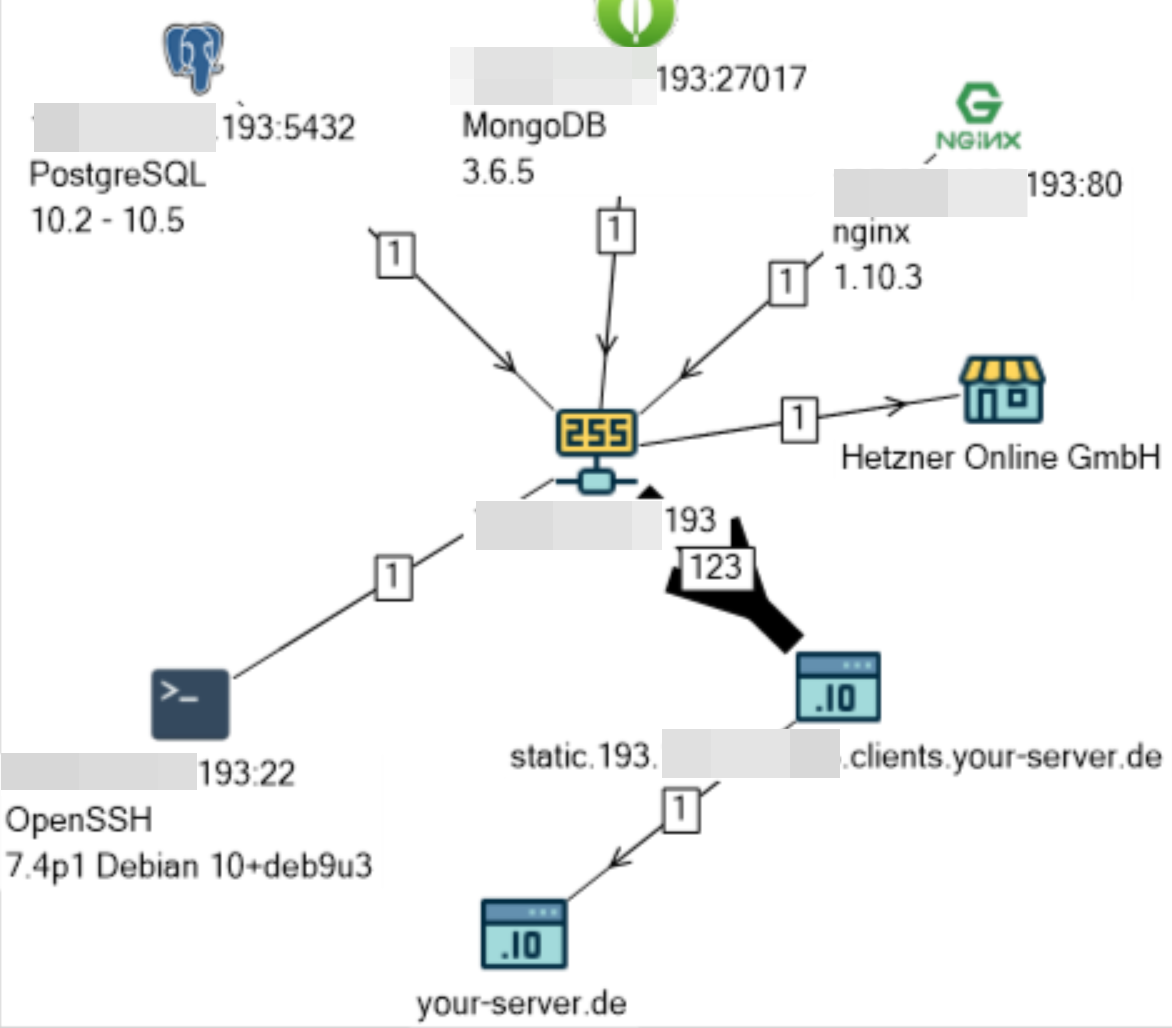

在公共领域中,发现了一个不需要身份验证的MongoDB数据库,其中包含来自莫斯科救护站(SSMP)的信息。

不幸的是,这不是唯一的问题:首先,这次数据确实泄漏了,其次,所有敏感信息都存储在位于德国的服务器上( 我想问这是否违反任何法律或部门指示? ) 。

: . . , .

以ssmp为基础的服务器位于德国著名的托管服务提供商Hetzner的站点上。

根据间接证据,有可能建立服务器和基地的所谓所有者-俄罗斯公司Computer Intelligent Systems LLC 。

公司在ci-systems.com/solutions/programs-smp/页面上通知我们:

KIS SMP是一款软件产品,旨在自动执行俄罗斯联邦主题范围内的紧急(专门)医疗服务(SMP)站的操作,并提供:

- 接听电话;

- 呼叫注册和重定向;

- NSR站点的实地团队的组成,监视和管理;

- 在紧急响应期间大规模重新分配救护队;

- NSR的单个呼叫中心的工作;

- 与外部信息系统进行数据交换。

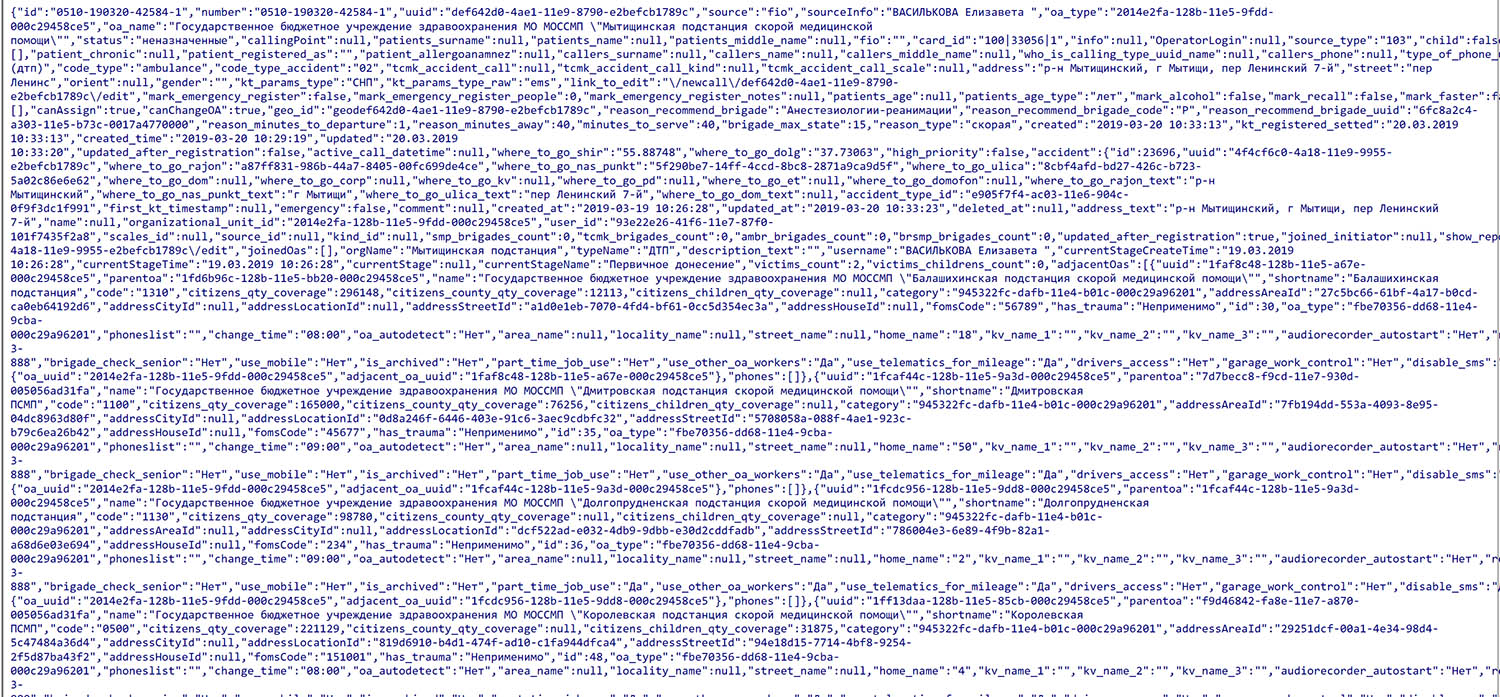

该底座的大小为17.3 GB,其中包含:

- 紧急电话的日期/时间

- 救护人员姓名(包括驾驶员)

- 救护人员的车牌号

- 救护车乘员车状态(例如“待命到达”)

- 通话地址

- 姓名,出生日期,患者性别

- 对患者状况的描述(例如,“温度> 39,下降幅度较差,成人”)

- 救护车名称

- 联络电话

- 还有更多...

数据库中的数据就像某种监视/跟踪系统的日志,用于完成任务的过程。 感兴趣的是assign_data_history表中的数据字段。

(当然,在上图中,我尝试隐藏所有个人数据。)

正如一开始所写的那样-这次没有身份验证不是唯一的问题。

最重要的是,该数据库是第一个被THack3forU小组的乌克兰黑客发现的数据库,他们将不同的消息保留在找到的MongoDB中并破坏了信息。 这次小伙子通过此区别自己:

“被THack3forU入侵!香奈儿。\ NPutin huylo,\nMєdvєdєvschmo,\nStrєlkovgamno,\ nROS_Ya BOTTOM!”

当然,在下载全部17 GB后,我们将它们以CSV格式上传到Mega.nz 文件托管 。 关于如何在这里发现MongoDB开放数据库。

一旦建立数据库的所有者,我就向他发送了一条通知,其中包含仍然关闭对数据库的访问的建议,尽管为时已晚-数据“剩余”。

Shodan搜索引擎首次在06/28/2018上记录此数据库,并最终在04/08/2019格林尼治标准时间17:20到18:05之间关闭了对该数据库的访问。 自通知以来不到6个小时。

有关信息泄漏和内部人员的新闻总能在我的电报频道“ Information Leaks ”中找到。