您是否曾经想过有多少不同的组织,公司,服务,人员参与了您在日常生活或工作中使用的计算机,路由器和任何其他设备的创建和运输? 这怎么危险? 如果不是这样,那么欢迎安德鲁·“邦妮”·黄(Andrew'bunnie'Huang)的思考。

在2019年初,微软在BlueHat IL会议上发表了供应链安全部的Andrew Huang的报告:“如果我是一个国家……” 。 但是首先,让我们结识发言人,以了解为什么值得听取他的意见,以及有关此事的专家的意见。

Andrew Huang是一名安全研究人员,拥有电气工程学位。 他以对Xbox的安全性和各种设备的硬件组件的研究而闻名,他参与了完全集成的硅光子芯片的创建,这是开源社区的积极分子。 他是几本有关黑客与安全的书籍的作者: 黑客Xbox , 硬件黑客,并拥有有关他的硬件活动的博客 。

在他的报告《 供应链安全性:“如果我是一个民族国家……”中》,他通过在许多电子设备的硬件组件中引入后门来描述供应链的不安全性。

我们对报告进行了简短的回顾,对于那些想更详细地了解此主题的人,您可以观看报告的原始视频。

在报告中,作者提供了以下示例:

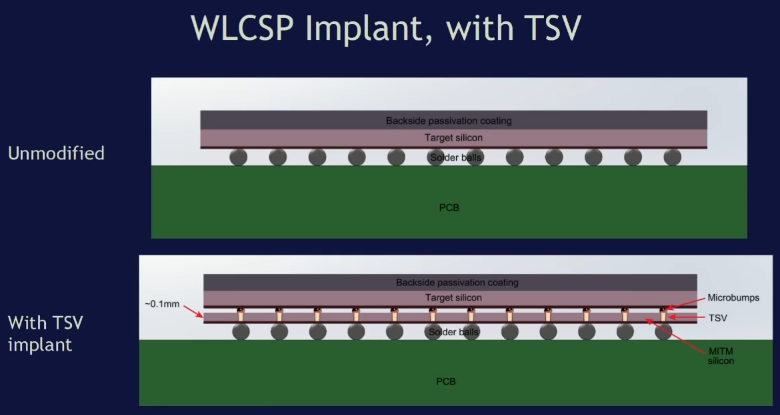

- 在设计或创建阶段,可以将“多余的”元素添加到芯片中,或者在同一芯片下可能会出现一秒钟,它们的大小完全相同,但功能却完全不同-可以用来攻击“中间人”。

- 可以将另一个芯片连接到设备中使用的芯片,其目的仅由执行该操作的人知道。

下图显示了说明引入后门的难度及其检测的示意图。 跟踪依赖关系并不难-实现过程越复杂,检测就越困难。

即使使用X射线和电子显微镜,也很难注意到一个芯片在另一个芯片下的引入或芯片内部的变化。 但是有时候,目视检查足以理解某些东西绝对是错误的,例如,如果后门嵌入了已经完成的设备中,并且看起来像是一块单独的芯片。

以上所有内容都可能出现在您设备上的供应链中的任何链接上,但并非总能找到。 在大多数情况下,进口铁中此类后门和书签的外观都涉及严重的结构。 因此,这个问题很难解决,唯一的出路是独立开发和设计。

该图显示了从芯片开发到用户将其放入设备之前的供应链的几种选择。 危险在链的每个环节“等待”他,有时在链之外。 当攻击者购买设备,内置后门,然后攻击者以某种借口将设备退还给卖方时,有一种选择。 之后,卖方可以再次出售该设备,从而使新所有者面临危险。

这是一个重要的安全问题,值得了解和记住。 甚至从您可以信任的知名供应商那里购买设备或其零件,您不仅可以得到想要的东西,而且可以通过监视和访问个人数据的方式获得令人不快的惊喜。

在讲俄语的安全研究人员社区中,最近还提出了铁后门的话题。 我们建议您收听“ 噪声安全性比特” 播客“虚构与现实:硬件和固件中的后门”,并阅读有关保护芯片免受逆向工程和非智能 技术影响的文章 。

在您看来,今天的问题有多严重?