来源

来源据信,存在三种信息安全诊断方法:审计,漏洞评估和渗透测试。 让我们谈谈审计和漏洞评估。 在削减范围内,我们将考虑需要在审计框架内解决的问题,以及用于基于机器学习(更改审计师威胁检测),从基础结构对象收集日志(InTrust)以及对当前事件进行审计的Quest Software工具包,用于检测,预防和调查信息安全事件。配置(Enterprise Reporter)并在一个界面中输出所有列出的系统的审核数据(IT安全搜索)。

IT安全审核确定信息系统及其维护是否满足客户期望和公司标准。 从我们的角度来看,审核系统应具有以下功能:

- 识别并识别正常和非典型活动;

- 构造查询并过滤事件数组中的数据以获得必要的信息;

- 将事件升级为一组负责人;

- 具有预先配置的报告,通过这些报告您可以识别非典型活动。

我们经常看到,使用信息安全进行操作的特殊性是根据剩余原则进行的审核。 也就是说,变更审计是由部门执行的,部门还承担其他任务。 第一个问题由此产生-

使用内置审核工具没有足够的时间来搜索和配置其他对象。 所谓内置工具,是指Windows管理单元或Power Shell上的特殊脚本。 当然,借助于这种手段,只有在事实发生之后才能发现事件。

随着组织的发展,用户和变更的数量也在增长。 对于这个问题有一些具体的数字进行研究,但是即使没有这个数字,很明显数字交换每年都在变化。 第二个审计挑战是

由于基础设施的增长,变更数量有所增加增长可能与人员或客户数量的增加有关,但是无论如何,变更量将成比例地增加。

审计不仅受到内部因素(这是前两个问题)的严重影响,而且还受到外部因素(国家机构或公司政策的要求)的严重影响。 我们谈到了第三个审计问题-

缺乏合适的工具来满足要求在没有合适的工具的情况下,系统管理员要么无法控制所需的更改,要么只能通过临时手段来控制(请参阅问题1)。

现在,我们回顾一下可以帮助回答以下问题的工具:“谁做的?” (实际上有助于解答其他问题)。

信息安全事件的运营审核

当我们到一些公司进行安装会议时,我们会看到基于Power Shell的审核系统。 脚本通常由单个Windows管理员支持。 在解雇该雇员之前,这不是一个严重的问题。 他离开后,出现了一个问题:谁将继续支持和发展这一点。 新管理员(如果他有足够的能力)通常会再次编写这些脚本。 这些不是孤立的案例。

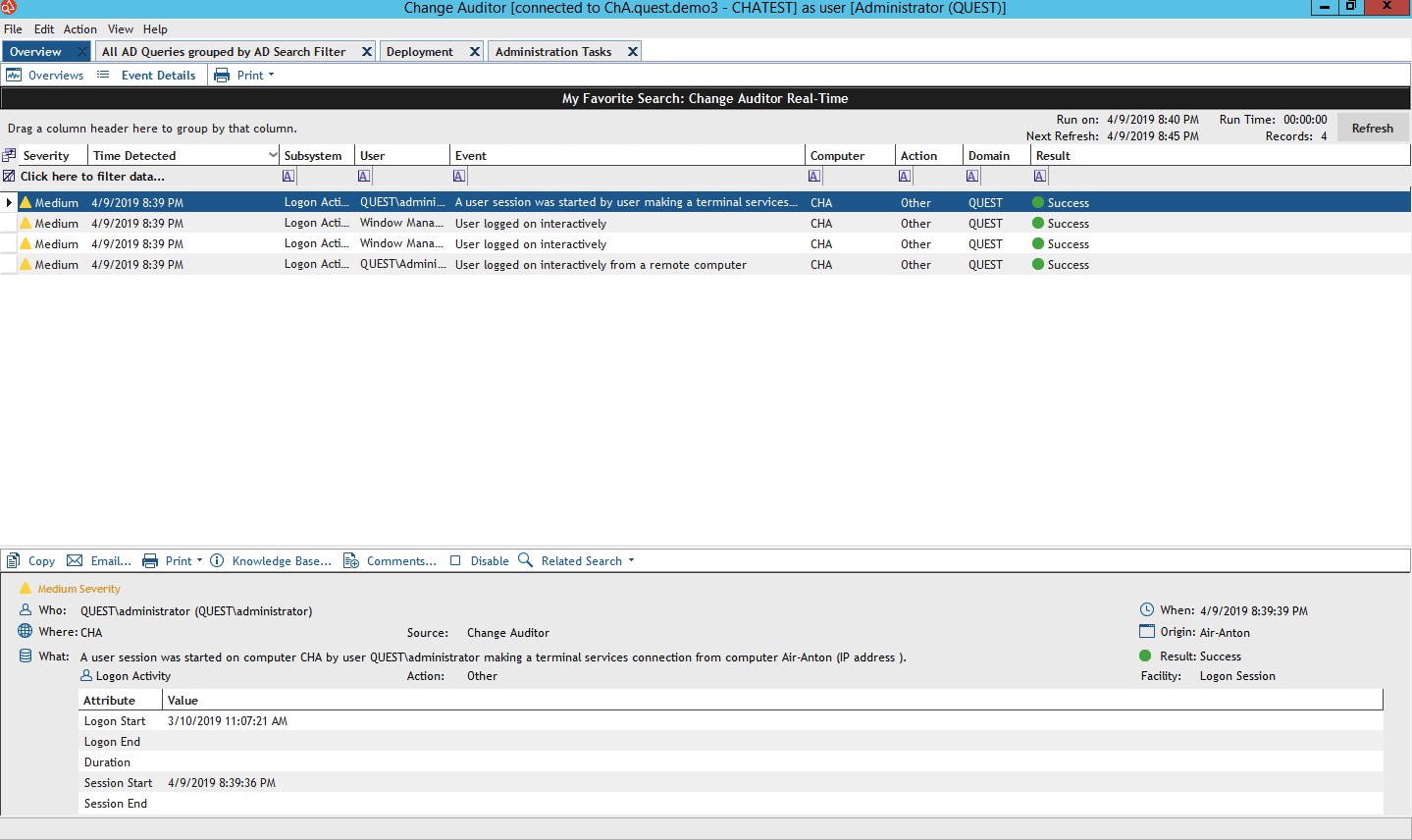

Change Auditor是用于在线审核Microsoft环境和磁盘阵列中的更改的工具,该工具不需要一个人的知识。

支持审核:AD,Azure AD,SQL Server,Exchange,Exchange Online,Sharepoint,Sharepoint Online,Windows文件服务器,OneDrive for Business,Skype for Business,VMware,NetApp,EMC,FluidFS。 适用于混合环境。 有预定义的报告,它们符合GDPR,SOX,PCI,HIPAA,FISMA,GLBA标准。

除审核外,Change Auditor还可以阻止更改。 例如,禁止将新用户添加到AD组或禁止更改文件/文件夹。

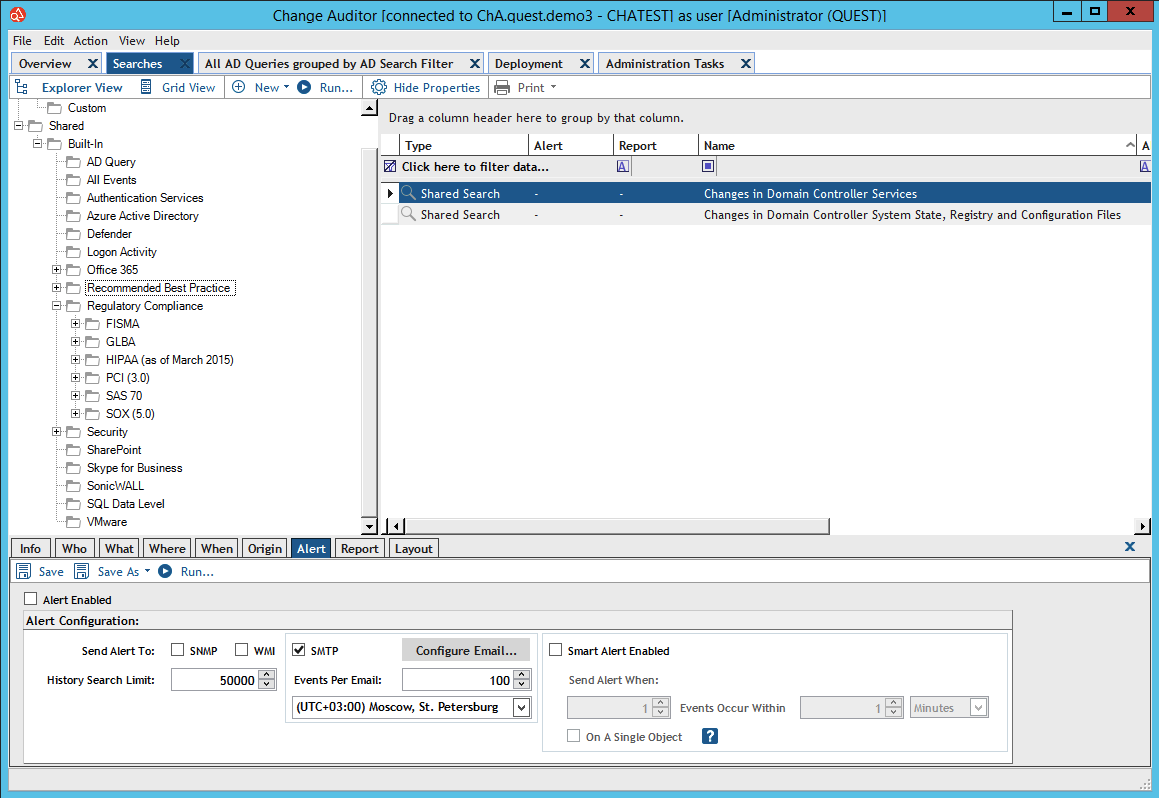

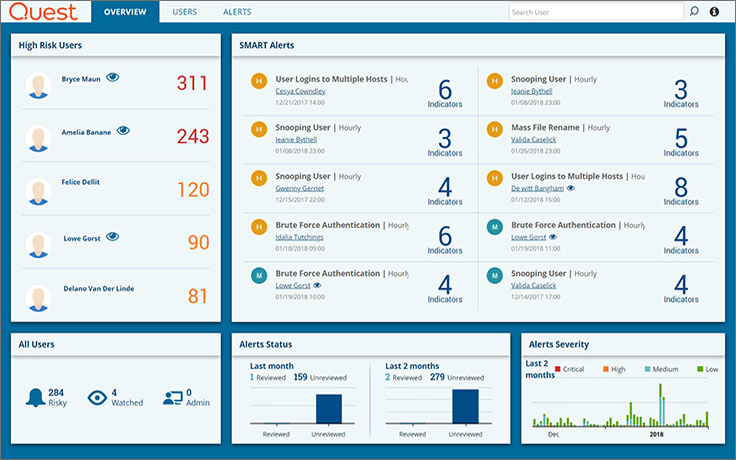

Change Auditor还有一个附加的分析模块-威胁检测。

由机器学习(ML)和用户行为分析(UEBA)提供支持。 它接收过去30天来自Change Auditor的事件,并揭示非典型的用户行为:从不寻常的地方或不寻常的时间登录,在域控制器上连续多次输入密码失败,登录到禁止的文件资源等。 该模块从多个维度分析事件并报告异常。

审核基础架构配置

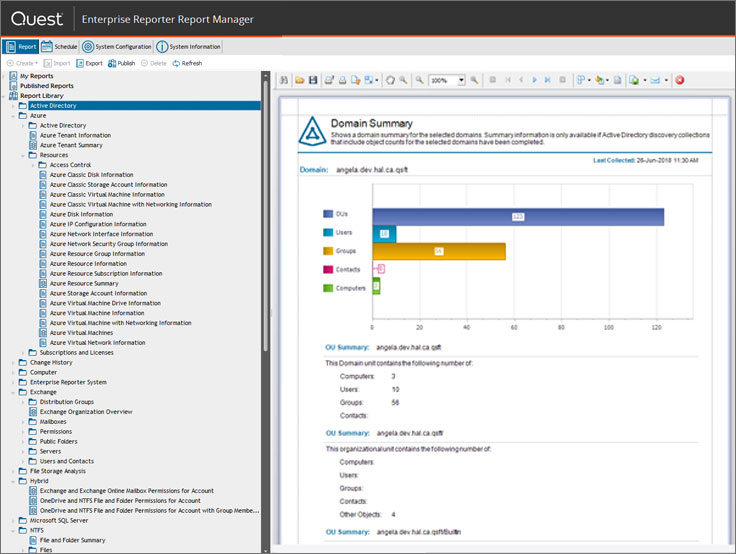

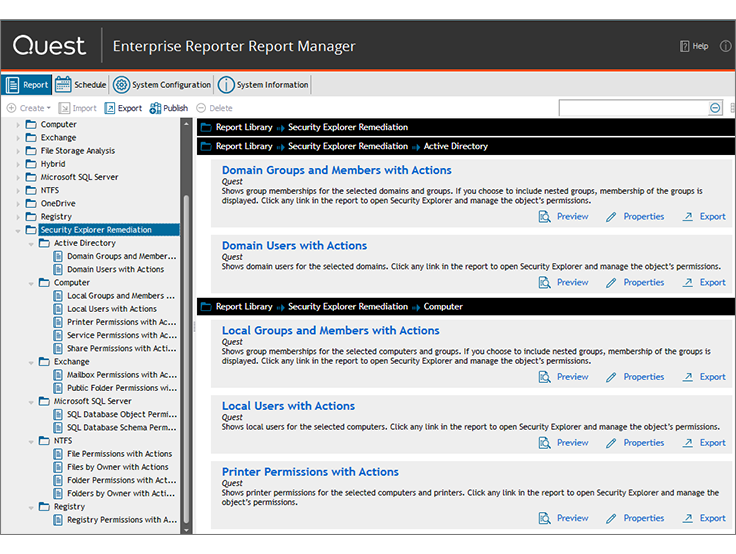

对于那些长期以来想要清理Windows基础结构但仍然无法使用它的人。 Enterprise Reporter是一种报告工具,可从AD,Azure AD,SQL Server,Exchange,Exchange Online,Windows File Server,OneDrive for Business和Azure资源(虚拟机,网络安全组和其他对象)检索对象数据,并生成精美的报告。

该产品的主要价值是现有的报告集,通过这些报告,您可以在安装后立即查看漏洞。 例如,在我们的一位客户中,我们发现域管理员组中的用户禁用了密码到期选项。

从现成的报告中:

- 过去30天内未登录的用户

- 密码过期的用户;

- 过去30天内未登录的特权组用户;

- 无法在本地系统帐户下运行的Windows服务;

- 安装在具有域控制器角色的服务器上的软件;

- 服务器上安装的修补程序

- 服务器上的安全设置

- 嵌套组和嵌套组中的用户

- Active Directory权限

- 文件存储及其他文件夹的权限。

可以

在Quest网站上的PDF报告中

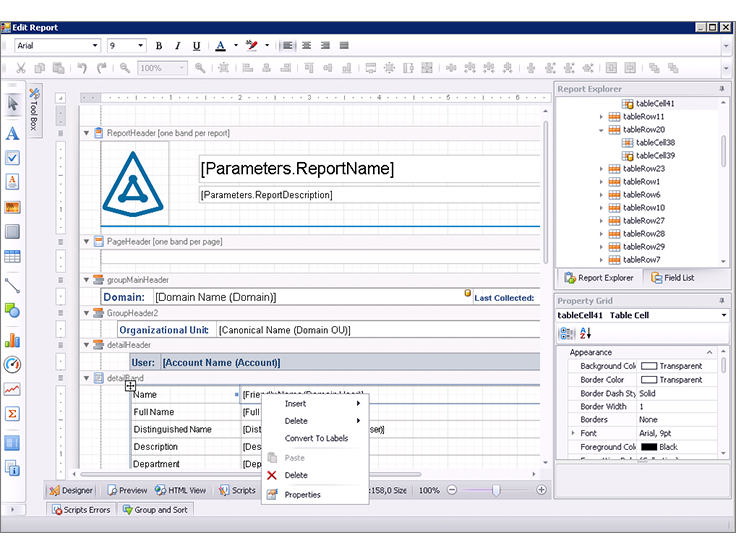

找到列出的报告的示例(该文件将立即打开,无需注册)。 有预定义的报告,这些报告符合GDPR,SOX,PCI-DSS,HIPAA,FISMA,GLBA等标准。 而且,如果您对公司有报告要求,或者想对文档打上商标,那么可以请一位特别的设计师。

日志收集与分析

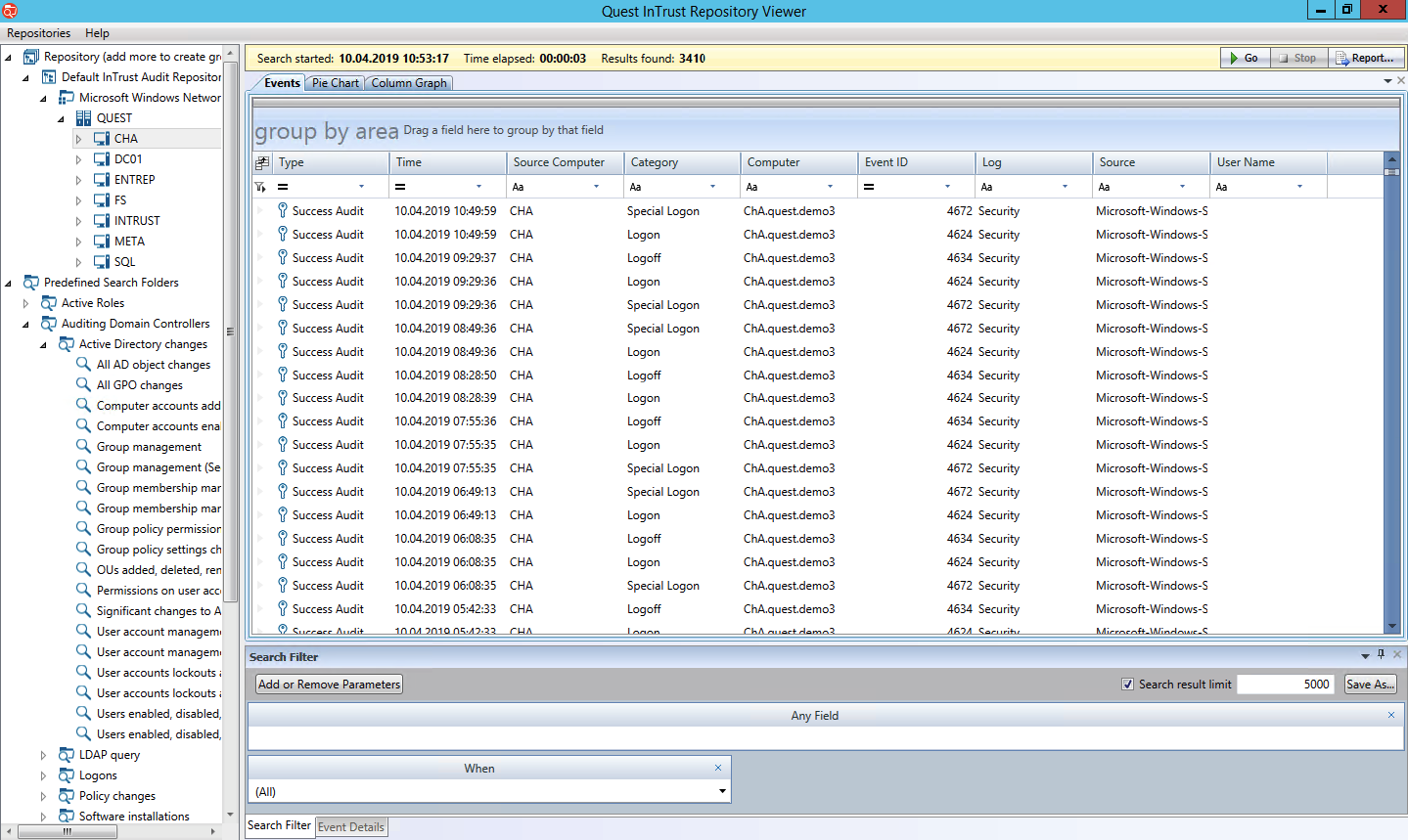

有关信息安全事件的另一种数据来源是日志。 在其中,您可以找到所有内容,如果不是全部,则几乎是所有。 收集它们之后,最好对它们进行规范化和结构化以使事件之间关联,例如,在AD和一些文本日志中。

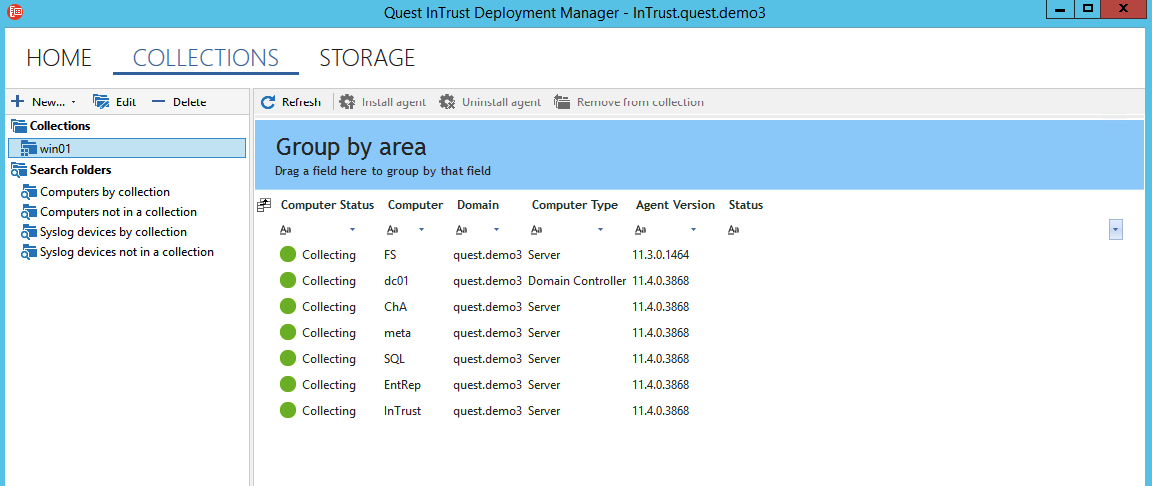

InTrust是用于收集和分析来自异构源的日志的工具。 它可以从网络设备中获取Windows日志,文本日志和系统日志。 收集之后,所有统计信息(事件)都简化为以下形式的状态:发生的时间,发生的情况,发生的位置,执行操作的人员以及执行此操作的位置。

InTrust每秒可以处理来自10,000个来源的多达60,000个事件。 通常,收集器代理程序安装在工作站上,以便跟踪Windows事件日志Sysmon(跟踪注册表值的更改,使用不正确的哈希值创建新进程等),PowerShell日志的事件。

原始数据以20:1的压缩率存储在内置存储器中。 已与某些SIEM系统进行了现成的集成。 如果使用它们,则InTrust是节省许可证的便捷方法,因为 将原始数据存储在其存储器中,并且仅将事件发送到SIEM。

伞下的游泳池

为了使安全概念完整,建议将所有来源的数据组合在一起,并观察一个窗口中发生的情况。 此外,还可以关联事件以快速检测根本原因。

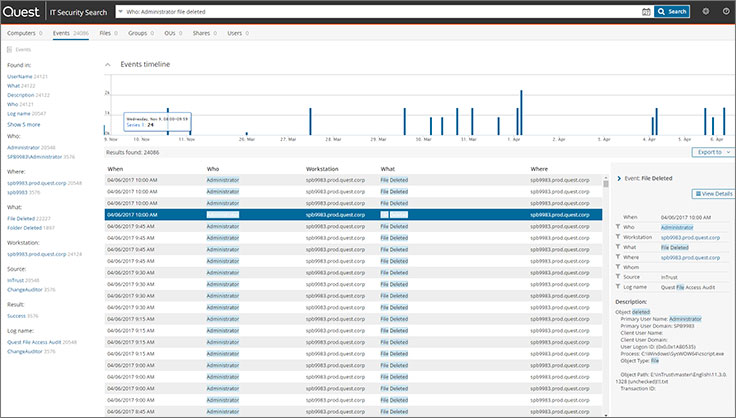

IT安全搜索-一种用于根据运营审核,基础架构配置审核和日志数据进行全局全文搜索的工具。 从连接的系统中实时检索所有数据。

您可以输入用户名,工作站,事件类型或任何您喜欢的东西,然后查找与此属性相关的事件或配置。 生成查询时,可以使用逻辑表达式。 根据查询结果,可以方便地构建报告并根据计划将报告发送给感兴趣的各方。

从IT安全搜索界面,您还可以将更改回滚到AD。 也就是说,例如,您可以恢复被误删除的用户及其所有属性。 这是通过与其他Quest产品-Active Directory的恢复管理器集成来实现的。

本文的主要目的是介绍Quest产品系列以审核更改。 您现在使用的那些工具可能具有一组不同的功能(更多的地方,更少的地方)。 在评论中写下您要处理的内容,对您有用的功能以及为什么选择一种或另一种解决方案。 交流经验很有趣。