就信息安全而言,用户工作站是最易受攻击的基础架构。 用户可能会收到一封来自其工作邮件的信件,该信件似乎来自安全来源,但带有指向受感染站点的链接。 也许有人会从未知位置下载对工作有用的实用程序。 是的,您可以提出十几种案例,恶意软件如何通过用户渗透到公司内部资源中。 因此,工作站需要引起更多的关注,在本文中,我们将告诉您在什么地方以及采取什么事件来跟踪攻击。

在Windows的早期阶段,有三种有用的事件源可用于检测攻击:安全事件日志,系统监视日志和Power Shell日志。

安全日志

这是系统安全日志的主要存储位置。 这包括用户登录/注销事件,对对象的访问,策略的更改以及其他与安全性有关的活动。 当然,如果配置了适当的策略。

枚举用户和组(事件4798和4799)。

枚举用户和组(事件4798和4799)。 攻击一开始,恶意软件通常会通过本地用户帐户和工作站上的本地组来查找有关其黑暗事务的凭据。 这些事件将有助于在恶意代码进一步发展之前对其进行检测,并利用收集到的数据将其传播到其他系统。

创建本地帐户并更改本地组(事件4720、4722-4726、4738、4740、4767、4780、4781、4794、5376和5377)。 例如,还可以通过将新用户添加到一组本地管理员来开始攻击。

尝试使用本地帐户登录(事件4624)。 好的用户使用域帐户登录,并且标识本地帐户下的条目可能表明攻击已开始。 事件4624还包括使用域帐户的登录名,因此在处理事件时,您需要过滤出域与工作站名称不同的事件。

使用给定帐户尝试登录(事件4648)。 当进程以“运行方式”模式运行时,会发生这种情况。 在系统的正常运行中,不应这样做,因此应控制此类事件。

工作站锁定/解锁(事件4800-4803)。 可疑事件包括在锁定的工作站上发生的任何操作。

防火墙配置更改(事件4944-4958)。 显然,在安装新软件时,防火墙配置设置可能会更改,这将导致误报。 在大多数情况下,不必控制此类更改,但是了解它们不会是多余的。

连接即插即用设备(事件6416,仅适用于Windows 10)。 监视这一点很重要,如果用户通常不将新设备连接到工作站,然后突然之间就已经连接了它。

Windows包括9个审核类别和50个子类别,用于进行微调。 设置中应包括的最小子类别集:

登录/注销账户管理政策变更系统监视器(Sysmon)

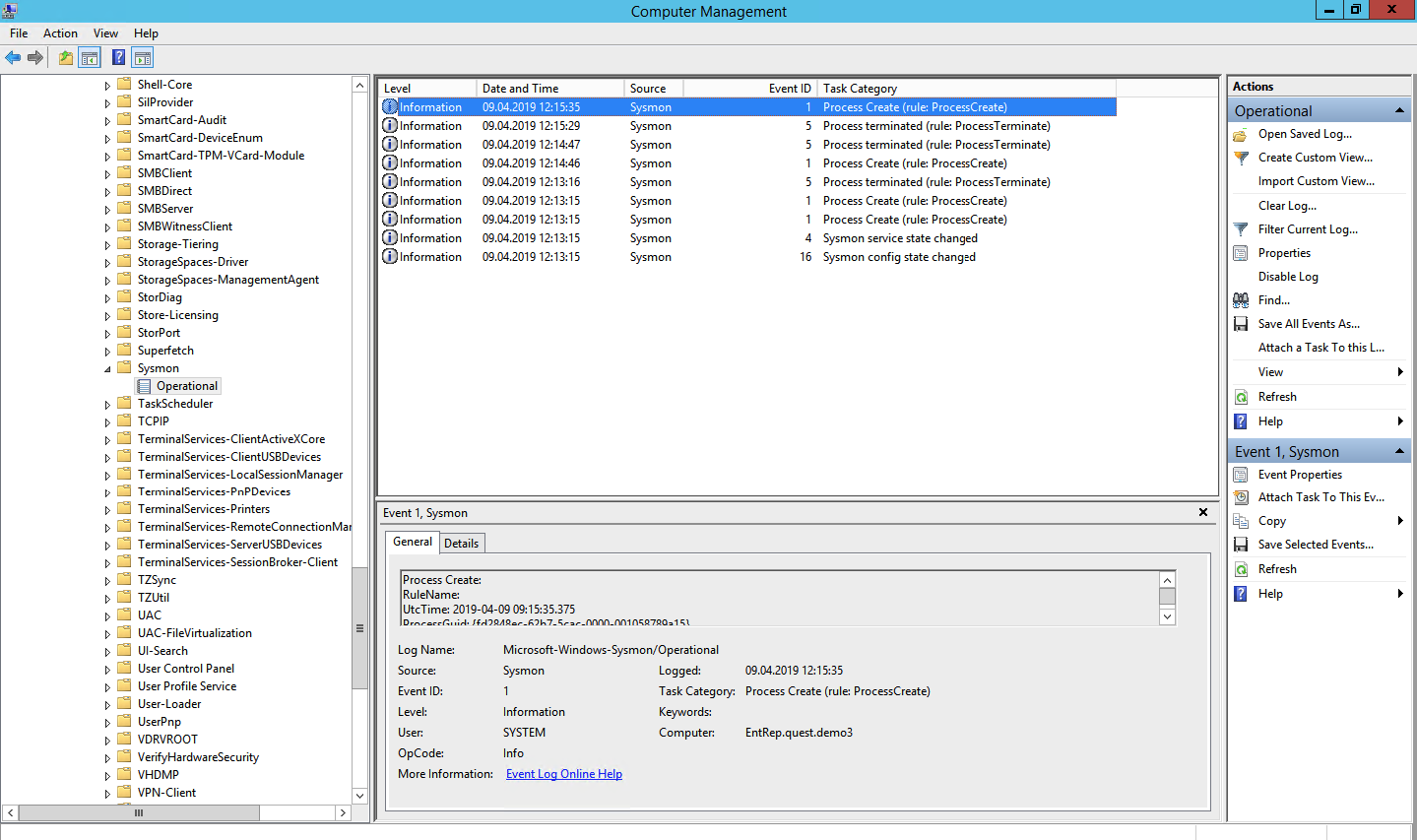

Sysmon是Windows中的内置实用程序,可以将事件写入系统日志。 通常需要单独安装。

原则上,可以在安全日志中找到相同的事件(通过包括所需的审核策略),但是Sysmon提供了更多详细信息。 Sysmon可以进行哪些活动?

创建一个进程(事件ID 1)。 安全事件的系统事件日志还可以告诉某些* .exe何时启动,甚至显示其名称和启动路径。 但是与Sysmon不同,它将无法显示应用程序的哈希值。 恶意软件甚至可能被称为harmless notepad.exe,但这是将其置于无用数据的哈希值。

网络连接(事件ID 3)。 显然,网络连接很多,您无法跟踪所有人。 但是,请务必记住,与安全日志不同,Sysmon可以将网络连接绑定到ProcessID和ProcessGUID字段,并显示源和接收者的端口和IP地址。

注册表中的更改(事件ID 12-14)。 将自己添加到启动的最简单方法是在注册表中注册。 安全日志可以执行此操作,但是Sysmon会显示更改的人员,时间,位置,进程ID和先前的键值。

文件创建(事件ID 11)。 与安全日志不同,Sysmon不仅会显示文件的位置,还会显示其名称。 显然,您无法跟踪所有内容,但也可以审计某些目录。

现在,Sysmon中没有什么安全日志策略,但它们已经存在:

更改文件创建时间(事件ID 2)。 某些恶意软件可能会替换文件创建日期,以将其从具有最新创建文件的报告中隐藏。

下载驱动程序和动态库(事件ID 6-7)。 跟踪将DLL和设备驱动程序加载到内存中,验证数字签名及其有效性。

在正在进行的进程中创建线程(事件ID 8)。 一种攻击类型,也需要对其进行监视。

RawAccessRead事件(事件ID 9)。 使用“ \\。\”从磁盘读取操作。 在绝大多数情况下,此类活动应视为异常。

创建一个命名文件流(事件ID 15)。 生成命名文件流时会记录一个事件,该文件流会生成带有文件内容哈希值的事件。

创建命名管道和连接(事件ID 17-18)。 跟踪通过命名管道与其他组件通信的恶意代码。

WMI活动(事件ID 19)。 注册通过WMI协议访问系统时生成的事件。

为了保护Sysmon本身,您需要跟踪ID 4(停止和启动Sysmon)和ID 16(更改Sysmon配置)的事件。

Power Shell杂志

Power Shell是用于管理Windows基础结构的强大工具,因此攻击者很有可能会选择它。 您可以使用两个来源来获取有关Power Shell事件的信息:Windows PowerShell日志和Microsoft-WindowsPowerShell /操作日志。

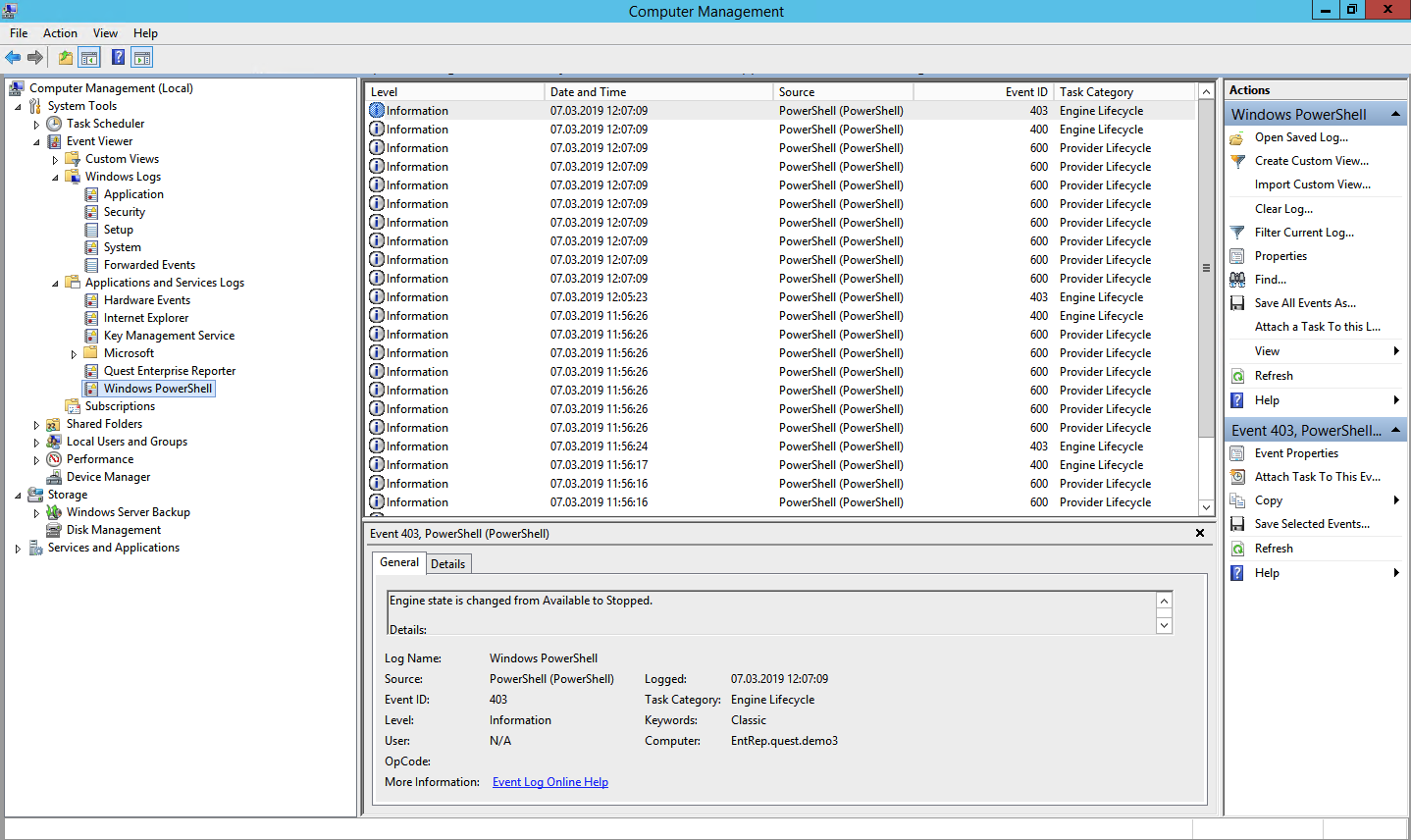

Windows PowerShell日志

数据提供者已加载(事件ID 600)。

数据提供者已加载(事件ID 600)。 PowerShell提供程序是用作PowerShell查看和管理它们的数据源的程序。 例如,内置提供程序可以是Windows环境变量或注册表。 必须监视新供应商的出现,以便及时发现恶意活动。 例如,如果看到WSMan出现在提供程序中,则说明已启动远程PowerShell会话。

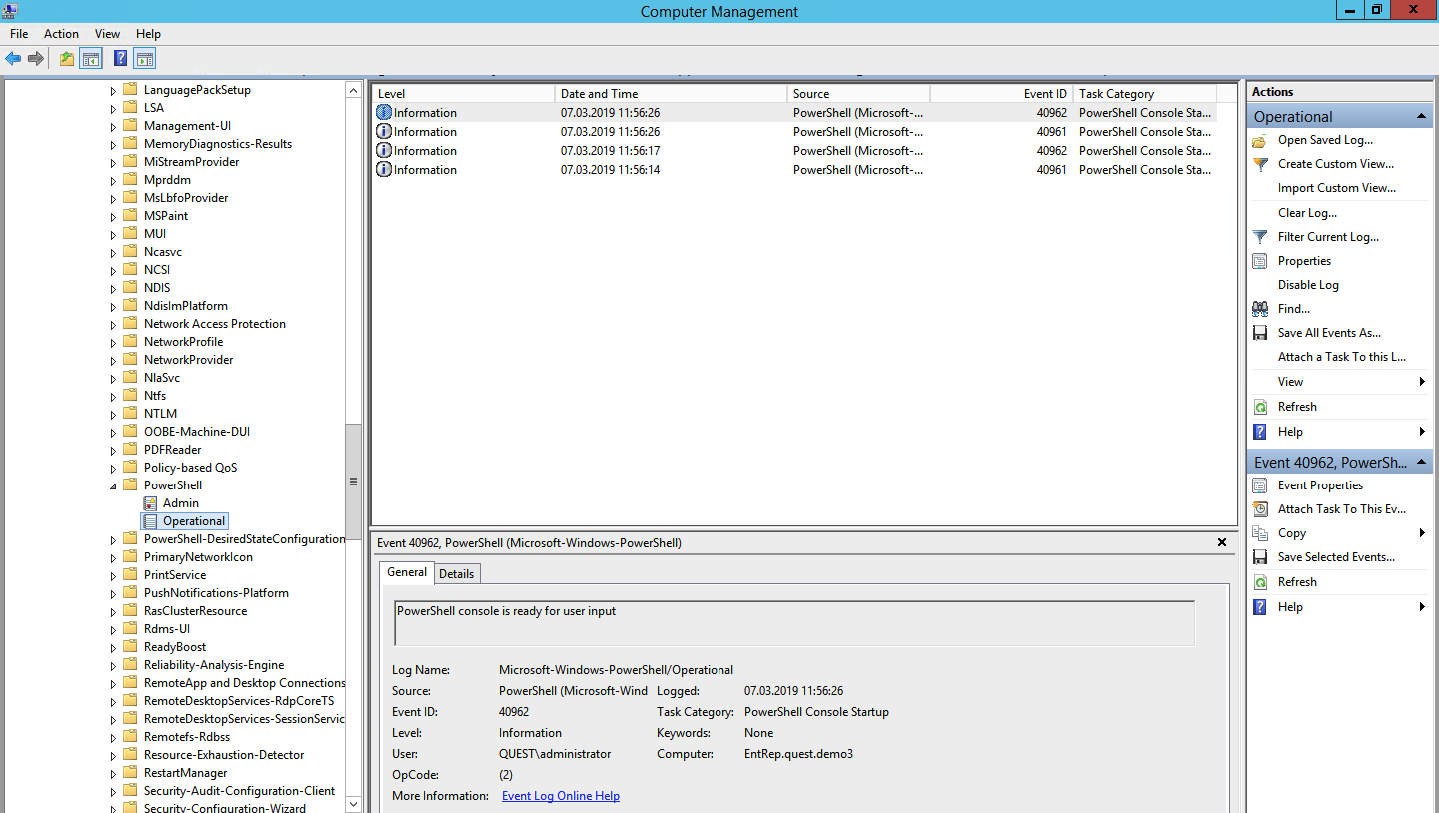

Microsoft-WindowsPowerShell /操作日志(或MicrosoftWindows-PowerShellCore / PowerShell 6中的操作日志)

模块日志记录(事件ID 4103)。

模块日志记录(事件ID 4103)。 这些事件存储有关执行的每个命令及其调用参数的信息。

脚本锁定日志记录(事件ID 4104)。 脚本锁定日志记录显示了已执行的PowerShell代码的每个块。 即使攻击者试图隐藏命令,此类事件也会显示实际执行的PowerShell命令。 即使在这种类型的事件中,也可以记录一些低级别的API调用,这些事件通常被写为Verbose,但是如果在代码块中使用了可疑的命令或脚本,它将被注册为Warning(严重)。

请注意,在设置了用于收集和分析这些事件的工具之后,将需要额外的调试时间以减少误报的次数。

在评论中告诉我们,您收集了哪些信息安全审核日志以及用于此目的的工具。 我们的领域之一是审核信息安全事件的解决方案。 为了解决收集和分析日志的问题,我们可以仔细研究

Quest InTrust ,它可以以20:1的比率压缩存储的数据,并且一个已安装的实例每秒可以处理来自10,000个源的每秒60,000个事件。