智能家居由各种各样的设备代表。 在物联网安全系列的第二部分中,将讨论智能电视机顶盒,智能厨房,语音助手和照明。

链接到1部分 。

智能家居安全

智能电视-Apple TV

Apple TV是一种数字媒体播放器,在单独的操作系统中具有多种功能,可以通过电话,Siri进行管理,并且由于第三方应用程序而可以通过编程方式进行远程扩展。 苹果电视有几代人:

- 第一代-Y'07,MacOS X,传统硬盘和USB端口

- II代-Y'10,iOS + MicroUSB

- 第三代-Y'12,iOS + MicroUSB

- IV世代-Y'15,tvOS(iOS)+ USB-C和蓝牙

- 第五代(4K)-Y'17,tvOS(iOS)+蓝牙,无USB

- VI一代-2018年型号,不带USB

已知的Apple TV访问方法

可以在2009年会议“入侵Apple TV和法医数据的住处”中介绍的第一代模型中使用这种方法,Kevin Estis和Randy Robbins,Def Con 2009(

演示文稿 ,

视频 )。 这一代的模型是在Mac OS X的基础上建立的,对数据的访问减少了对硬盘的分析以及与电视整体连接的功能。

访问第二代至第五代Apple TV数据的方法与访问其他Apple产品的方法非常相似,归结为

- 使用各种工具(包括取证)分析备份。

- 搜索越狱以研究备份之外的数据或研究已经被黑客入侵的电视。

- 分析内容,天气客户,流内容:Netflix,iTunes,NHL,NBA,Vimeo,YouTube等。

- 访问用于提取帐户和信用卡的应用程序数据以及其他有用信息。

越狱工具

与手表不同,除第三代模型外,广泛使用了用于电视的越狱工具集:

- 当前列表例如在盘古资源上更新。

- Apple TV 1-脚本,ssh,磁盘弹出和其他与Mac类似的方法。

- Apple TV 2- 适用于tvOS 4.3版本的Seas0npass监狱-tvOS 5.3(不受限制)和tvOS 6.1.2(受限制)。

- Apple TV 4- 适用于tvOS 9.0版本的Pangu9监狱-tvOS 9.0.1, 适用于tvOS 9.1版本的LiberTV监狱-tvOS 10.1, 适用于tvOS 10.2.2版本的GreenG0blin监狱 。

- Apple TV 4 / 5-适用于tvOS版本11.0和11.1的LiberTV监狱,适用于tvOS版本11.2的Electra监狱 -tvOS 11.3。

密码管理

密码管理问题对于许多设备来说都是至关重要的,考虑到智能手表,人们注意到密码和PIN码不是强制性的。 对于Apple TV,除了用于

限制对内容的访问并仅影响作为应用程序,内容,更改设置和删除连接的设备的一部分而在应用程序商店中进行的购买之外,根本不使用密码以及许多其他电视(同时不进行

设备配对)需要密码 )。

USB分析

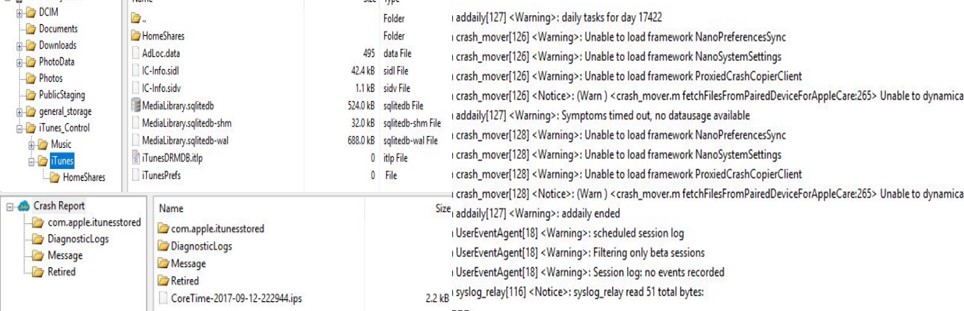

对于早期型号,除最近两年外,USB端口虽然已正式保留供官方使用,但仍用于获取有关该设备的基本信息。 从第五代Apple 5th Gen(4k)开始正式消失。 基本信息包括有关设备时间,日志,对不是系统文件夹的Media文件夹(/ private / var / mobile / Media)的访问,有关Wi-Fi,蓝牙,以太网MAC地址,设备名称,序列号,型号的信息。 作为获取数据的工具

,可以使用

Ideviceinfo,idevicesyslog 。

后备

通过备份,可以访问与USB分析数据相交的以下数据:

- 事件记录

- MediaLibrary.sqlitedb数据库中的媒体数据。

- iCloud数据。

- Wi-Fi网络。

- 设备的时间轴使用。

- 购物数据库,包括 内容。

电视分析与越狱

此类电视使您可以访问更多数据:时区,Wi-Fi历史记录,键盘字典,帐户信息,设置,天气城市列表,床头板信息(有关用户内容的信息)以及用户内容的屏幕快照,缓存的视频,已安装应用程序的列表以及应用程序本身的数据。

剖析

分析是tvOS 11.3+和iOS 11.3+的某些最新版本中的防御机制之一。 该机制允许您指定将允许使用的列表或特定设备。 之后,互动将仅限于某些设备,并且任何第三方设备都无法连接到您的机顶盒。 通过具有必要参数的配置文件设置,可以在Apple设备的公司管理框架内以及个人设备中使用该机制(前提是您使用的是Mac OS Server)

亚马逊电视

Amazon Fire TV是具有类似功能集的机顶盒。 它有两个版本-传统的机顶盒(消防电视盒)和紧凑型的Chromecast(消防电视棒)。 同时,与许多Android解决方案一样,它允许通过ADB侧载机制下载应用程序,该机制允许许多用户无需付费订阅即可接收内容。

由于后者的事实,根工具并未广泛用于FireOS,并且可用的根工具分为经典的根工具和根固件。

根工具最著名的代表是KingRoot,它可以让您主要访问5.0.5类型的旧版本,尽管它不仅限于此。 还有一个功能是,大多数工具已针对使用键盘和鼠标(而非电视遥控器)进行了调整,因此具有蓝牙连接以连接无线键盘和鼠标非常重要。

在FireOS的功能中,值得注意的是没有root的侧载,锁定的引导程序(未阻止51.1.xx,被阻止的5.xxx,但是可以解锁5.0.x,但是没有有关旧版本的信息),并且可以降级以运行root旧版本。

根工具和固件的可用版本:

- Fire TV 1-版本51.1.0.0-51.1.6.3、5.0.3、5.0.5的根目录,5.0.5.1、5.2.1.0-5.2.6.3的无根目录

- Fire TV 2-版本5.0.0-5.2.1.1的根目录,5.2.4.0-5.2.6.3的根目录

- Fire TV 2-5.2.6.6- 预根ROM

- Fire TV 3,Fire TV Cube-无根或预根ROM

- Fire TV Stick 1-版本5.0.0-5.2.1.1的根目录,以及54.1.2.3和更早版本5.2.1.2-5.2.6.3的根目录

- Fire TV Stick 2-没有软件根目录,但是找到了一种物理访问eMMC驱动器的方法

- 消防电视版电视-5.2.5.0版为root,而5.2.5.1版没有root-5.2.6.3

目前,取证解决方案中没有官方工具,但是取证方法是Android解决方案的典型方法(使用DD,侧载+ ADB等)

在基本应用程序集中检查设备数据时,可以区分以下有用的数据集:

- 浏览器信息 -存储在browser.db数据库中,包括浏览器历史记录和Mozilla Firefox存储的其他信息。

- 图片 -存储在[root] /data/com.amazon.bueller.photos/files/cmsimages中,包括 从亚马逊云获得的图像在这里。 这里有一个功能:尽管图像具有独创性,但电视上的图像仍会转换为电视格式(因此,可以在* -full.jpg和* -thumb.jpg设备上找到两个具有相同扩展名和不同名称的文件)。

- 蓝牙设备 -有关设备,名称,mac地址的信息存储在[root] /data/com.amazon.device.controllermanager/databases/devices中。

- Amazon日志 -带有时间戳的设备活动的各种信息,可以与用户活动和启动应用程序相关联[根] /data/com.amazon.device.logmanager/files + Log.amazon \ main。

- 亚马逊应用程序商店 -数据存储在com.amazon.venezia中。

- /缓存/ =缓存和预览下载和查看的应用程序+推荐。

- /数据库/ = sqlite文件分布在文件夹中。

- / database / contentProvider =“应用程序”表,其中包含../cache文件夹中具有缓存和预览的应用程序名称(“ thumbnailUri”)(“ previewUri”)。

- /数据库/储物柜=订单,愿望清单,任务,应用程序,缓存等

- /数据库/日志=事件日志。

语音助手(Amazon Echo Dot&Alexa应用程序)

Amazon Voice Assistants提供Echo作为物理设备和Alexa应用程序软件解决方案。 它们旨在用于控制智能家居和其他支持与Amazon Voice Assistant API集成的设备的相同目的。

目前,硬件助手尚没有Android或其他Amazon设备熟悉的电缆通信方法,例如FireTablet:USB通信仅限于通过一组MediaTek驱动程序和SP Flash Tool工具接收基本信息,并且设备的引导程序已锁定。 Amazon允许开发人员使用其证书来保护传输的数据(

链接号1 ,

链接号2 ),但是,用户没有机会在设备上安装其他根证书,这排除了MITM的可能性。 此外,还可以保护设备免受SSL Strip攻击。 但是,就像许多智能事物一样,无需额外加密即可通过HTTP下载固件。

GET /obfuscated-otav3-9/…/update-kindle-full_biscuit-XXXX_user_[XXXXXXXXX].bin HTTP/1.1 Host: amzdigitaldownloads.edgesuite.net Connection: close User-Agent: AndroidDownloadManager/5.1.1 (Linux; U; Android 5.1.1; AEOBC Build/LVY48F) ro.build.version.fireos=5.5.0.3 ro.build.version.fireos.sdk=4

Fire OS是基于Android制作的,具有以下对应关系

- 版本5.x-Android 5.1.1棒棒糖。 Echo Works 5.x版

- 6.x版-Android 7.1牛轧糖

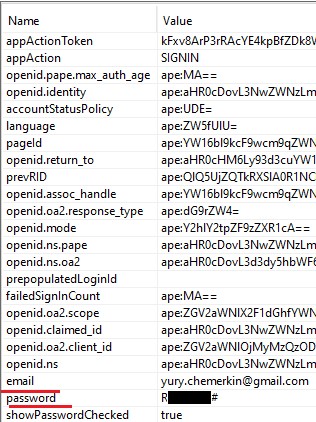

同时,在谈到软件助手时,应该指出的是,不仅Kindle OS得到了广泛的支持,而且Android和iOS也得到了广泛的支持,并且缺乏针对MITM的保护机制。 例如,可以在请求“ https://www.amazon.com/ap/signin”中获取凭据

{"Credentials":{"AccessKeyId":"ASIAXHE6EPSWNVIGFBVP","Expiration":1.538588872E9,"SecretKey":"+8gSx7/H.....U="},"IdentityId":"us-east-1:503e25f6-2302-4dcd-8cb2-64a0e888f76b"}

- POST请求“ https://www.amazon.com/ap/signin”中的邮件和密码。

- 令牌和设备信息。

- 国家/地区代码为“ RU”。

同样,有关用户配置文件(或多个配置文件,因为支持多用户使用)的信息在流量中传输:

- 名称,付款地址,交货地址。

- 设备ID,帐户,设备功能及其类型。

- .mp3格式的答案会存储几个月。

备份中的本地数据主要包含指标和设备日志,设备及其序列号列表,简短的帐户信息和设置。

攻击助理的一种有趣方法是选择一个可以在尝试之间以最小延迟且不限制次数的方式执行的个人识别码。 该方法于2017年由

Amazon Echo的

Security Analysis使用随附的脚本发布。 步骤如下:

- 计算机希望一个单词醒来,下一个命令是发出购买请求。

- Alexa提供结果并下订单。

- 计算机确认订单,Alexa要求输入四位数的PIN。

- 首次尝试匹配PIN。

- Alexa接受或不接受PIN。

- 重复该过程,直到找到正确的PIN。 两次尝试请求PIN的每次迭代需要30秒,并且基于10,000个PIN码的公共池的假设,选择正确的代码需要42个小时。

智能厨房/水壶(雷蒙德)

雷德蒙德(Redmond)是俄罗斯智能技术的供应商。 为了使用一组“智能功能”,提供了Ready For Sky产品,该产品有两个版本:一个通过蓝牙直接交互的应用程序和一个集线器应用程序,一方面可以与设备直接交互,另一方面可以让您通过Internet控制设备。

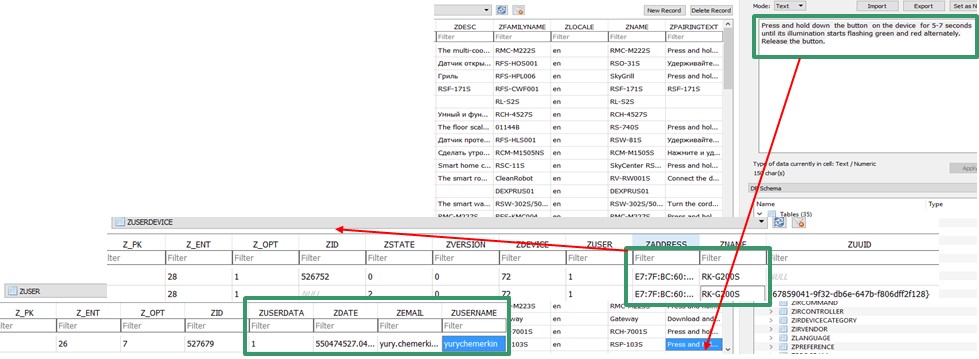

从属于备份的本地数据(R4S.sqlite)中,仅找到设备和型号的列表,配方和参数的列表,不带密码的用户数据(仅用户名,电子邮件)以及用户设备和设备mac地址。

作为网络数据的一部分,没有使用证书进行数据拦截的保护,因此您可以访问设备的固件版本和映像(此外,该数据通过http传输),设备配方列表,操作列表

https://content.readyforsky.com/api/program/catalog/id:IN:90,97?locale=en "id": 90, "protocol_id": 0, "value": "BOILING", / HEATING "value": "40", | "value": "55", | "value": "70", | "value": "85", | "value": "95".

还凭据,令牌包括。 请求更改密码时

https://content.readyforsky.com/headless/change-password {"current_password": "1", "plainPassword": "1"} { "error": "invalid_grant", "error_description": "The access token provided is invalid."} { "access_token": "YjNhYmEwOWM1ZDcwYTk0ODU1ODhmZDZiMDRjNjA5NzUyN2YzM2VhNGUyMjBhYzc0ZjBhYWRhY2IzZmNjMzdiOA", "expires_in": 86400, "token_type": "bearer", "scope": "r4s", "refresh_token": "YzE4ZGUwN2NkMzdiMDBlYmM5NGQwMGVjYmU4YThkYTVkMGE1ZTc4ODQ2MDRkNjhhZWY4NGIxZjlkODRhZGI3MQ“ }

用户信息(https://content.readyforsky.com/api/user/current)和有关内部网络结构的信息(IP地址),设备信息(型号,mac地址,集线器名称)

客户地址| 192.168.1.38:50654(端口正在更改)

远程地址| content.readyforsky.com/178.62.194.132-00-0043(固定端口)

https://content.readyforsky.com/api/device/user “name": "RK-G200S", "address": "E7:7F:BC:60:C2:2A", "name": "Gateway XIAOMI Redmi 4X", "address": "77d3efcf-f627-402e-bbed-4ee0c8290417",

灯饰

智能照明旨在基于任务自动化来优化成本。 在本文中,流行的模型对此进行了介绍:

轻量化

LIGHTIFY Home是具有云支持和可扩展性的物联网平台。 为了工作,需要使用Lightify帐户。 数据通过QUIC协议传输,并在UDP之上加密。 要解密QUIC和gQUIC,建议使用最新

版本2.9 Wireshark (

v2.9.1rc0-332-ga0b9e8b652,v2.9.1rc0-487-gd486593ce3 ),最好使用

3.0及更高版本 ,因为 在版本2.9的各种内部版本中,协议解密的支持存在问题(建议使用默认

版本2.8.6作为稳定版本进行下载)。 Lightify Gateway在TCP之上运行,无需加密(具有本地交互),并且使用已解析的

二进制协议 ,并且该

协议支持

第三方工具 。 凭据作为备份文件的一部分存储在本地。

宜家TRÅDFRI

宜家灯泡还提供开和关控制功能,但作为一项奖励,颜色方案也有所变化。 新模型已经细分为原始宜家,并以小米品牌。 当前不支持远程控制。 传统上,固件更新由http JSON文件执行,其中包括 所有TRÅDFRI设备的可用固件

http://fw.ota.homesmart.ikea.net/feed/version_info.json

使用DTLS(用于UDP的SSL)和加密通过UDP进行通信。 配对设备时用于握手的预共享密钥是秘密密钥。 要将应用程序与集线器关联,用户需要扫描QR码,其中包含设备的“序列号”(实际上是MAC地址)和“安全码”。 安全代码存储在本地的密钥存储区中,并用于使用AES算法的进一步加密。 但是,如果应用程序在旧的Android 4.3或更低版本的设备上运行,或者执行了降级的APK攻击,则可以在APK本身的“ key_file.txt”文件中找到该密钥,并将其硬编码为“ Bar12345Bar12345”。

降级攻击在取证解决方案的框架和用于降级apk应用程序的常用adb命令中都非常流行,以便利用数据保护中先前版本的漏洞。 支持和执行降级攻击的能力取决于设备,操作系统版本和设备制造商,以及应用程序新旧版本的数据库的兼容性。

飞利浦HUE

Philips Hue提供各种室内和室外智能照明产品。 2016年,由于通信协议错误,该制造商的照明设备已经通过ZigBee从200米的距离

受到攻击 。 集线器和服务器之间的在线交互以受保护的形式进行,并具有防止数据拦截的功能。 初识时,未找到用于在AES上解密数据的密钥(假设它可能是固件的一部分)。 应用程序和服务器之间的交互通过SSL进行,并具有针对SSL Strip和MITM攻击的保护。 本地交互-通过HTTP。

PUT http://192.168.1.38/api/Ds7KfNjjYtC8uN mU8azGBiOSj-uacXI0q0JKaTs/groups/1/action

以及固件下载

http://iotworm.eyalro.net/

小费

智能设备保护提示可以分为以下几组:

网络安全组

- 掩盖名称 。 默认情况下,设备名称具有与设备型号,制造商或用户名关联的基本名称。 因此,不建议使用唯一标识用户信息的名称。

- 加密方式 在家庭网络和设置中使用加密可以避免弱加密。

- 来宾网络 。 建议使用关键信息和访客/朋友或禁用此模式的Wi-Fi共享。

- 网络细分 。 根据传输数据的关键程度将网络分为虚拟段,例如,将设备和集线器分配给一个IOT网络,将与关键数据和银行数据进行交互的设备分配给另一个,并将测试或不受信任的设备分配给第三个。 如果路由器支持多个SSID,则也可以用于分隔网络。

- 防火墙功能 在Internet上有越来越多的设备可用且您需要限制其可用性方案的环境中,防火墙是必不可少的工具。

- 公共使用限制 。 我建议分离并限制可能丢失的可穿戴设备上的关键数据的存储,尤其是考虑到在云中,许多数据被聚合并可以交叉访问。 另外,对于公用设备,建议不要启用与不受信任设备的连接模式,也不要使用不能正确保护数据的大量应用程序。

密码管理组

- 默认凭据 。 默认情况下,所有设备都没有密码,或者没有必须立即更改的已知默认密码列表。

- 唯一密码 。 通常,建议使用经过多个密码管理器验证的唯一密码。

软件管理组

- 设定值 更改默认设置,并根据使用情况更改设置。

- 机会。 禁用或限制脚本中不需要的功能。 例如,远程控制,将智能家居或汽车类别的设备与Facebook或其他社交网络链接。

- 应用领域 从关键数据的角度区分设备和应用程序,而不是在同一设备中混合使用,并减少了不能保护存储或传输的数据的应用程序数量。

- 系统更新解决了安全性问题,但并非总是有新的更新会带来100%的保护,例如可以使用iOS 11+的任何新密码进行备份。 此外,许多物联网设备,甚至是普通路由器,它们越老,从用户的角度来看,它们越不经常提供便捷的更新机制,因此您需要独立监控更改并更新设备。

- VPN可保护网络,网段以及单个应用程序和设备,尤其是在公共场所。

黑客工具组

- 可疑应用程序 -官方商店以外的应用程序,垃圾应用程序。

- 被黑-被黑的应用程序“未经注册和SMS” +盗版,以及用于黑化的工具。

- 固件 -供应商固件(尽管预先安装了恶意代码的事实是已知的)以及干净的固件。

云和第三方实用程序和服务组

- 物联网云 -分析有关云解决方案审核的报告。

- 物联网的第三方服务 -自动化解决方案通常是在一个地方(在一个用户帐户内)在一个地方收集数据的点,并且在发生安全问题的情况下表示大量的关键用户数据和智能事物管理机制。