适用于初学者的工具包:我们简要介绍了一些主要工具,这些工具将在内部网络的渗透测试中派上用场。 这些工具已经为众多专家所积极使用,因此对每个人来说,了解他们的功能和完美掌握将非常有用。

内容:

地图

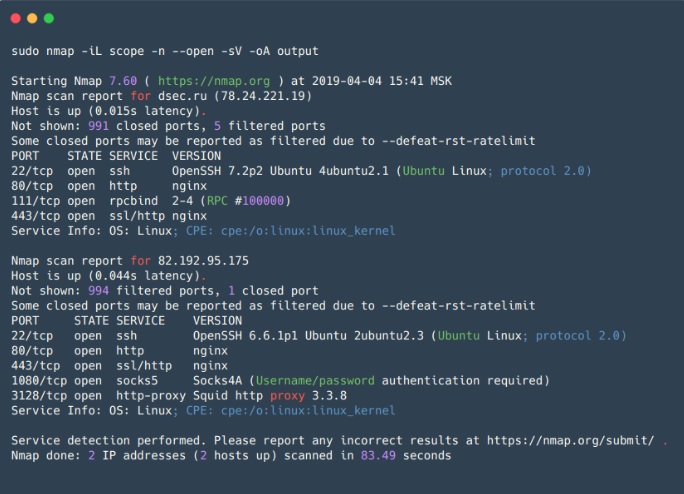

Nmap-用于扫描网络的开源实用程序,是安全卫士和系统管理员中最受欢迎的工具之一。 它主要用于端口扫描,但除此之外,它还具有大量有用的功能,从本质上讲,这使Nmap成为网络研究的

超级平台 。

除了检查打开/关闭的端口之外,Nmap还可以识别正在监听打开的端口及其版本的服务,有时它有助于确定操作系统。 Nmap具有用于扫描的脚本支持(NSE-Nmap脚本引擎)。 使用脚本,可以检查各种服务的漏洞(当然,除非有针对它们的脚本,或者您始终可以编写自己的脚本)或调整各种服务的密码。

因此,Nmap允许您绘制详细的网络地图,获取有关网络主机上运行服务的最大信息,并主动检查某些漏洞。 Nmap还具有灵活的扫描设置,可以设置扫描速度,流数,要扫描的组数等。

方便于小型网络的扫描,对于单个主机的现场扫描必不可少。

优点:

- 可在少量主机上快速工作;

- 设置的灵活性-您可以组合选项,以便在合理的时间内获取最有用的数据;

- 并行扫描-目标主机的列表分为几组,然后逐个扫描每个组,并在组内部使用并行扫描。 同样,将组划分为一个小缺点(请参见下文);

- 用于不同任务的预定义脚本集-您不能花费大量时间选择特定的脚本,而是指定脚本组;

- 输出是5种不同的格式,包括XML,可以将其导入其他工具。

缺点:

- 扫描一组主机-在完成整个组的扫描之前,有关主机的信息不可用。 这可以通过在选项中设置最大组大小和最大时间间隔来解决,在此期间,在停止尝试或进行另一次尝试之前,将对请求做出响应;

- 扫描时,Nmap将SYN数据包发送到目标端口,并在无响应时等待任何响应数据包或超时。 与异步扫描仪(例如Zmap或masscan)相比,这会对扫描仪的整体性能产生负面影响;

- 当使用标志扫描大型网络以加快扫描速度(--min-rate,-min-parallelism)时,它会产生假阴性结果,从而跳过主机上打开的端口。 此外,考虑到较大的数据包速率可能导致意外的DoS,请谨慎使用这些选项。

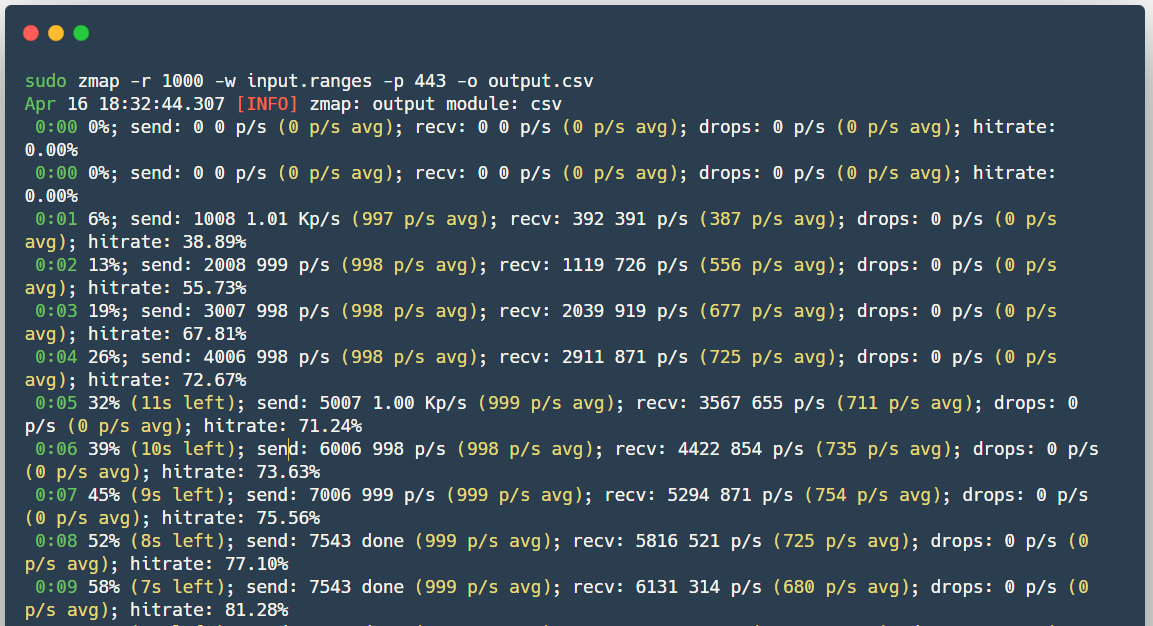

Zmap

Zmap (不要与ZenMap混淆)也是一种开源扫描仪,它是Nmap的更快替代品。

与Nmap不同-Zmap在发送SYN数据包时不会等待返回的响应,而是在等待所有主机的响应时继续扫描,因此它实际上不支持连接状态。 当对SYN数据包的响应到达时,Zmap将通过数据包的内容了解打开了哪个端口以及在哪个主机上。 此外,Zmap仅向被扫描的端口发送一个SYN数据包。 如果您突然手头有10 Gb接口和兼容的网卡,也可以使用PF_RING快速扫描大型网络。

优点:

- 扫描速度

- Zmap绕过TCP / IP系统堆栈生成以太网帧;

- 能够使用PF_RING;

- ZMap将目标随机化,以便在扫描侧均匀分配负载;

- 能够与ZGrab集成(一种在应用程序级别L7上收集有关服务信息的工具)。

缺点:

- 它可能导致网络设备拒绝服务,例如,尽管负载分散,但禁用中间路由器,因为所有数据包都将通过一个路由器。

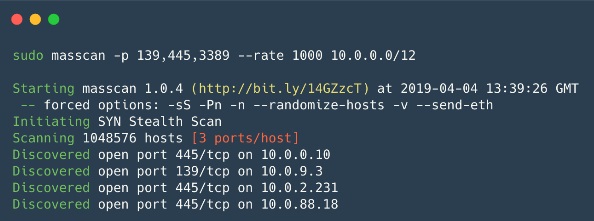

马斯坎

Masscan- 令人惊讶的是,它也是一种开放源代码扫描器,其目的是为了更快地扫描Internet(在不到6分钟的时间内以约1000万个数据包/秒的速度)。 实际上,它的工作原理几乎与Zmap相同,甚至更快。

优点:

- 语法类似于Nmap,该程序还支持某些与Nmap兼容的选项。

- 速度是最快的异步扫描仪之一。

- 灵活的扫描机制-恢复中断的扫描,在多个设备之间分配负载(如Zmap)。

缺点:

- 与Zmap相似,网络本身的负载也非常高,这可能导致DoS。

- 默认情况下,无法在应用程序级别L7进行扫描。

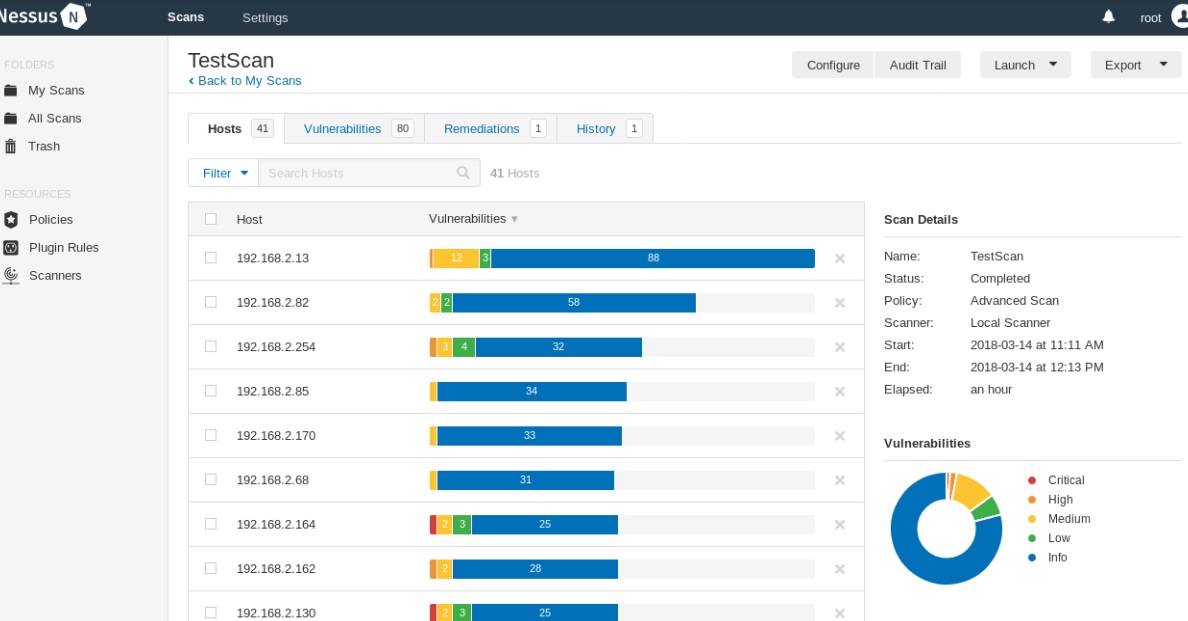

Nessus

Nessus是一种扫描程序,用于自动验证和检测系统中的已知漏洞。 源代码已关闭,Nessus Home有一个免费版本,它使您可以以与付费版本相同的速度和详细的分析来扫描多达16个IP地址。

能够识别服务或服务器的易受攻击的版本,检测系统配置中的错误,执行蛮力字典密码。 它可用于确定服务设置(邮件,更新等)的正确性,以及为PCI DSS审核做准备。 此外,您可以将主机凭据转移到Nessus(SSH或Active Directory中的域帐户),扫描程序将获得对主机的访问权限并直接对其进行检查,此选项称为

凭据扫描 。 方便公司对自己的网络进行审核。

优点:

- 每个漏洞的单独方案,其基础会不断更新;

- 输出-纯文本,XML,HTML和LaTeX;

- API Nessus-使您可以自动化扫描和获取结果的过程;

- 凭据扫描,您可以使用Windows或Linux凭据来检查更新或其他漏洞;

- 能够编写自己的嵌入式安全模块-扫描仪具有自己的脚本语言NASL(Nessus攻击脚本语言);

- 您可以设置定期扫描本地网络的时间-因此,信息安全服务将了解安全配置中的所有更改,新主机的出现以及使用字典密码或默认密码。

缺点:

- 扫描系统的操作可能不正常-在禁用安全检查选项的情况下,您需要仔细工作;

- 商业版本不是免费的。

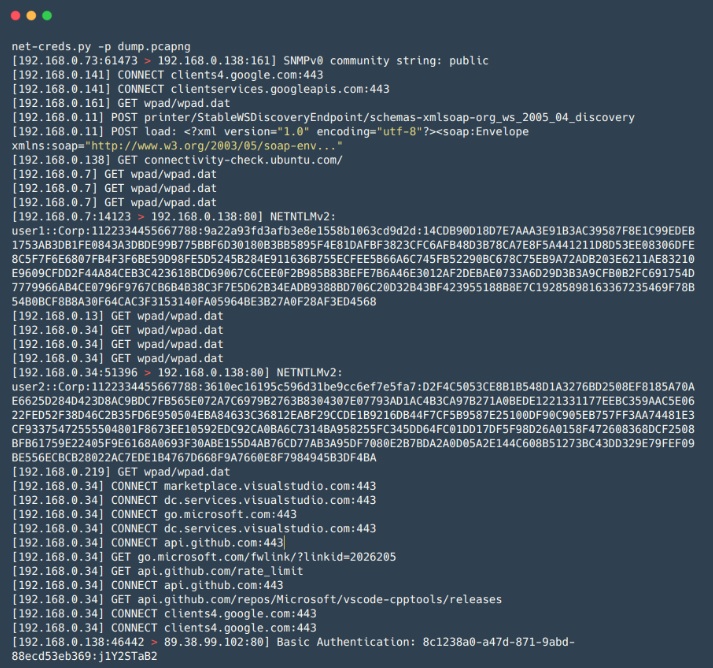

网信

Net-Creds是一个Python工具,用于在MiTM攻击期间以及从以前保存的PCAP文件中实时收集密码和哈希以及其他信息,例如访问的URL,下载的文件和其他流量信息。 。 它适用于大量流量的快速和表面分析,例如,在时间有限的MiTM网络攻击期间,而使用Wireshark进行手动分析需要大量时间。

优点:

- 服务的识别基于对数据包的分析,而不是通过使用的端口号来确定服务;

- 易于使用;

- 检索的数据范围很广-包括FTP,POP,IMAP,SMTP,NTLMv1 / v2协议的登录名和密码,以及来自HTTP请求的信息,例如登录名和基本身份验证。

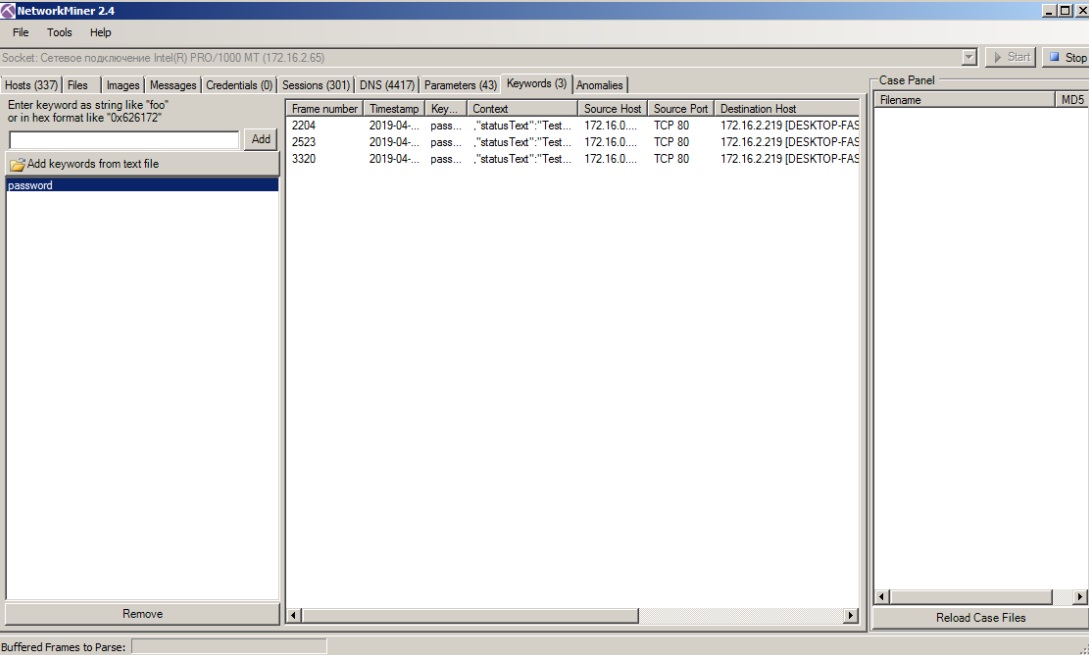

网络矿工

根据运行原理,

network-miner是Net-Creds的类似物,但是它具有强大的功能,例如,可以提取通过SMB协议传输的文件。 与Net-Creds一样,当您需要快速分析大量流量时,它很方便。 还具有方便的图形界面。

优点:

- 图形界面;

- 按组对数据进行可视化和分类-简化流量分析并使其快速。

缺点:

mitm6

mitm6-用于对IPv6进行攻击的工具(SLAAC攻击)。 IPv6是Windows中的优先级(通常在其他操作系统中也是如此),并且在默认配置中启用了IPv6接口,这使攻击者可以使用路由器广告包为受害者设置自己的DNS服务器,此后,攻击者就有机会替换受害者的DNS 。 使用ntlmrelayx实用程序进行中继攻击的理想之选,它使您能够成功攻击Windows网络。

优点:

- 仅由于Windows主机和网络的标准配置,它在许多网络上都有效。

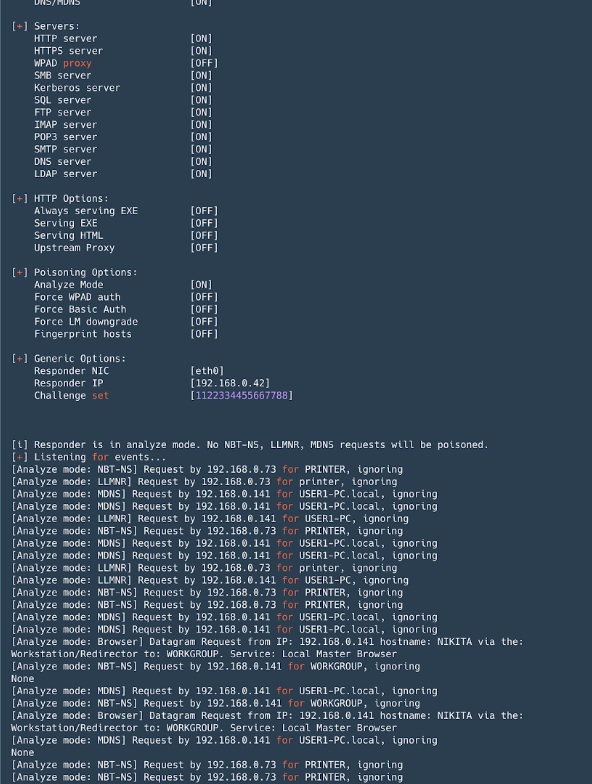

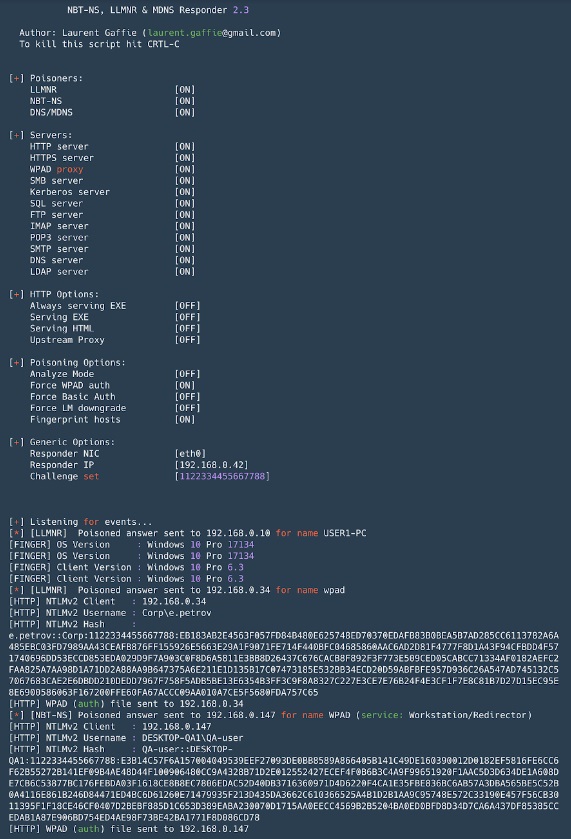

回应

响应程序是一种用于欺骗广播名称解析协议(LLMNR,NetBIOS,MDNS)的工具。 Active Directory网络中必不可少的工具。 除了欺骗之外,它还可以拦截NTLM身份验证,还附带了一组工具,用于收集信息和实施NTLM-Relay攻击。

优点:

- 默认情况下,它引发了许多支持NTLM身份验证的服务器:SMB,MSSQL,HTTP,HTTPS,LDAP,FTP,POP3,IMAP,SMTP;

- 允许在发生MITM攻击(ARP欺骗等)的情况下替换DNS;

- 发出广播请求的主机的指纹;

- 分析模式-被动监视请求;

- NTLM身份验证哈希拦截格式与Ripper和Hashcat兼容。

缺点:

- 在Windows下运行时,端口445(SMB)装箱会遇到一些困难(它需要停止相应的服务并重新启动)。

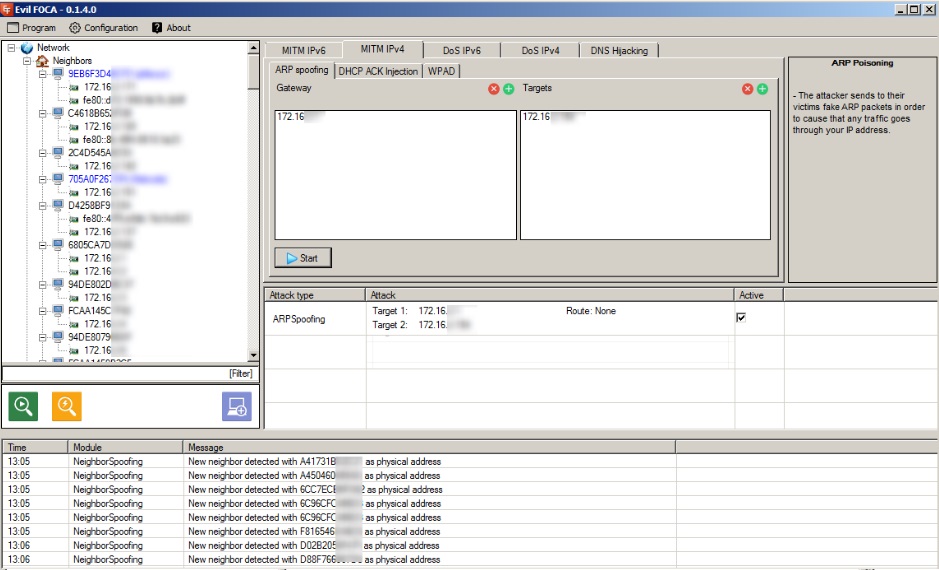

邪恶的福卡

Evil Foca是用于检查IPv4和IPv6网络中各种网络攻击的工具。 它会扫描本地网络,识别设备,路由器及其网络接口,然后您可以对网络参与者进行各种攻击。

优点:

- 适用于MITM攻击(ARP欺骗,DHCP ACK注入,SLAAC攻击,DHCP欺骗);

- 您可以进行DoS攻击-通过针对IPv4网络的ARP欺骗,通过IPv6网络中的SLAAC DoS进行攻击;

- 您可以实施DNS劫持;

- 易于使用的用户友好图形界面。

缺点:

更好的帽子

Bettercap是用于分析和攻击网络的强大框架,在这里,我们还讨论了对无线网络的攻击,BLE(蓝牙低功耗)甚至对无线HID设备的MouseJack攻击。 此外,它还包含从流量中收集信息的功能(类似于网络信用)。 通常,一把瑞士刀(多合一)。 最近,它仍然具有

基于Web的

图形界面 。

优点:

- 凭据嗅探器-您可以通过许多不同的协议捕获访问的URL和HTTPS主机,HTTP身份验证,凭据;

- 许多内置的MITM攻击;

- 模块化HTTP(S)透明代理-您可以根据需要控制流量;

- 内置HTTP服务器;

- 支持caplets-使您可以使用脚本语言描述复杂的自动攻击的文件。

缺点:

- macOS和Windows不支持某些模块(例如ble.enum),某些模块仅适用于Linux-packet.proxy。

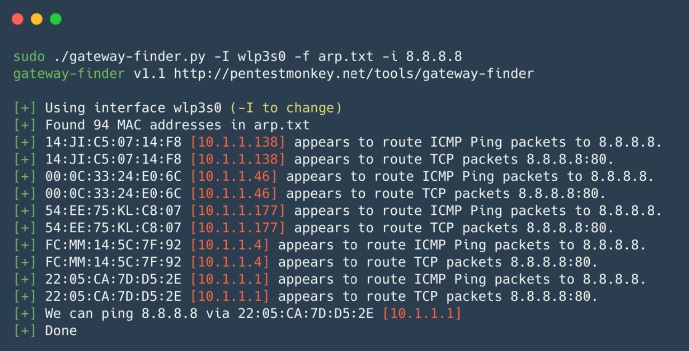

gateway_finder

网关查找器 -一个Python脚本,可帮助识别网络上可能的网关。 检查分段或搜索可路由到所需子网或Internet的主机非常方便。 当您需要快速检查未经授权的路由或到其他内部本地网络的路由时,适用于内部渗透测试。

优点:

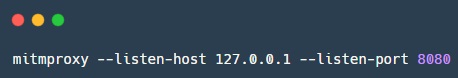

三甲氧基

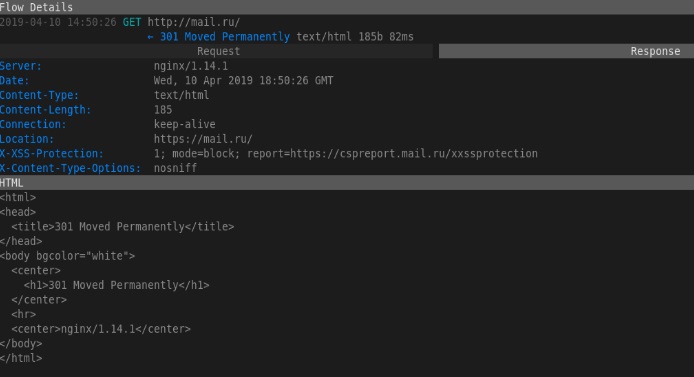

mitmproxy是用于分析使用SSL / TLS保护的流量的开源工具。 mitmproxy可以方便地拦截和修改受保护的流量,当然有一些警告。 该工具不会对SSL / TLS解密进行攻击。 当需要拦截和记录受SSL / TLS保护的流量变化时,可以使用它。 它由Mitmproxy(用于流量代理),mitmdump(与tcpdump类似,但用于HTTP(S)流量)和mitmweb(用于Mitmproxy的Web界面)组成。

优点:

- 它适用于各种协议,还支持从HTML到Protobuf的各种格式的修改;

- Python API-允许您为非标准任务编写脚本;

- 它可以在具有流量拦截的透明代理模式下工作。

缺点:

- 转储格式与任何格式都不兼容-很难使用grep,必须编写脚本。

赛特

SIET是用于利用Cisco Smart Install协议功能的工具。 可以获取和修改配置,以及控制Cisco设备。 如果您能够获取Cisco设备的配置,则可以使用

CCAT对其进行检查,该工具对于分析Cisco设备配置的安全性很有用。

优点:

使用Cisco Smart Install协议,您可以:

- 通过发送一个扭曲的TCP数据包来更改客户端设备上tftp服务器的地址;

- 复制设备配置文件;

- 替换设备配置,例如添加新用户;

- 更新设备上的iOS映像;

- 在设备上运行任意一组命令。 这是一项新功能,仅在3.6.0E版和15.2(2)E iOS版本中有效。

缺点:

- 它可以与一组有限的Cisco设备一起使用,您还需要一个“白色” IP来接收来自该设备的响应,或者您必须与该设备位于同一网络上。

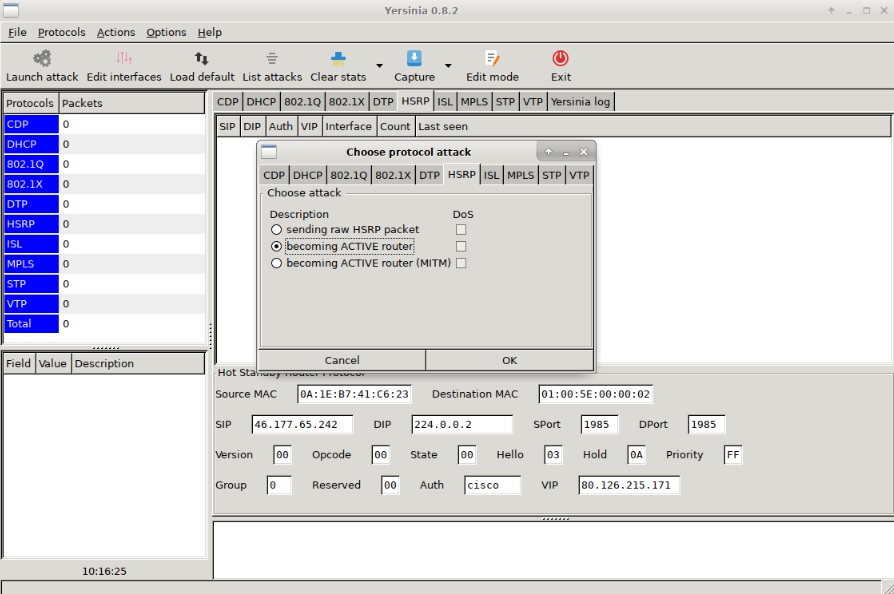

耶尔森氏菌

耶尔森州是一个L2攻击框架,旨在利用各种L2网络协议中的安全漏洞。

优点:

- 允许您攻击协议STP,CDP,DTP,DHCP,HSRP,VTP等。

缺点:

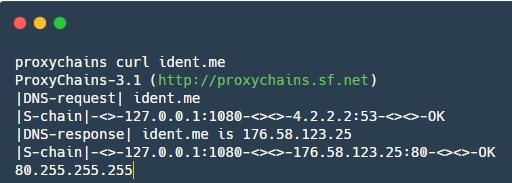

代理链

proxychains是一个工具,使您可以通过指定的SOCKS代理重定向应用程序流量。

优点:

- 帮助将流量重定向到默认情况下无法使用代理的某些应用程序。

在本文中,我们简要介绍了Pentest内部网络基本工具的优缺点。 请继续关注,我们计划进一步上传此类集合:Web,数据库,移动应用程序-我们还将对此进行介绍。

在评论中分享您最喜欢的实用程序!