图片: Knownsec 404团队

图片: Knownsec 404团队Knownsec 404团队的信息安全研究人员检查了3月份发现的Confluence漏洞的修补程序,并

发布了利用该漏洞

的代码。 使用此安全错误,攻击者可以在Confluence服务器上执行任何命令并下载恶意软件。

该漏洞的利用程序发布后不久,PT ESC专家发现了利用该漏洞的大规模尝试。 我们告诉您问题出在哪里以及如何保护自己。

有什么问题

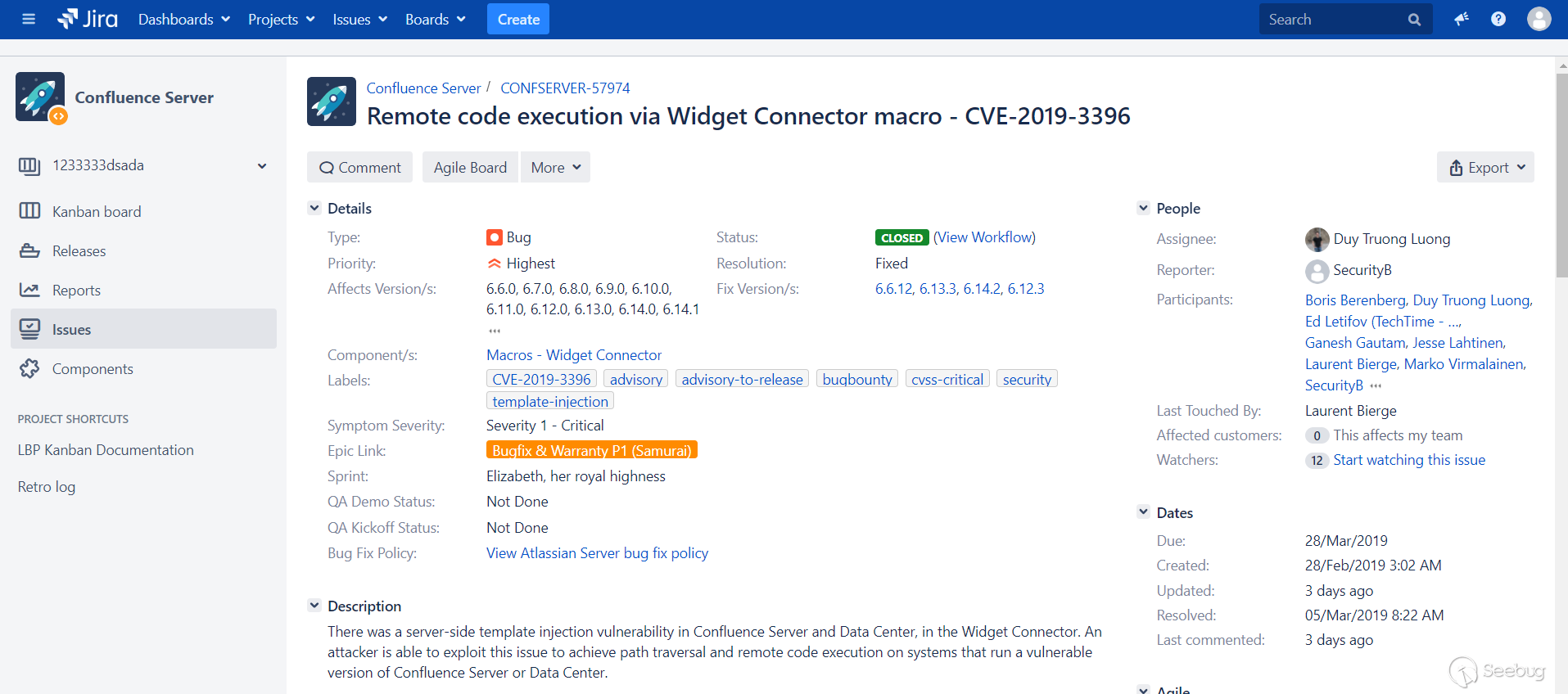

由于Confluence Server中的小部件连接器模块的代码错误,发生了漏洞CVE-2019-3396。 借助其帮助,攻击者可以迫使易受攻击的Confluence从其服务器下载恶意模板并执行任何命令。 攻击不需要服务器上的授权。

在Atlassian的Confluence开发人员发布的

安全公告中 ,该漏洞描述如下:

攻击者可能利用此漏洞在服务端注入模板,绕过路径并在具有漏洞的Confluence Server和Data Server的系统上远程执行代码。

此外,Assetnote和DEVCORE的研究人员在WebDAV插件中发现了漏洞CVE-2019-3395。 它允许您在服务器端伪造查询(服务器端请求伪造,SSRF)。 黑客可以从易受攻击的Confluence Server和Data Server实例发送随机HTTP和WebDAV请求。

易受攻击的软件版本:

- 所有版本1.xx,2.xx,3.xx,4.xx和5.xx

- 所有版本6.0.x,6.1.x,6.2.x,6.3.x,6.4.x和6.5.x

- 所有版本6.6.x至6.6.12

- 所有版本6.7.x,6.8.x,6.9.x,6.10.x和6.11.x

- 所有版本6.12.x至6.12.3

- 所有版本6.13.x至6.13.3

- 所有版本6.14.x至6.14.2

错误修复:

- 在6.6.12版和更高版本6.6.x中

- 在6.12.3版本和更高版本6.12.x中

- 在6.13.3和更高版本6.13.x中

- 在6.14.2及更高版本中。

运作方式

该漏洞的详细信息已于4月10日发布,第二天,Positive Technologies ESC专家发现了对Internet上8090端口的大规模扫描-这是Confluence服务器的标准端口。

很容易检测到攻击企图:它总是伴随着对URL / rest / tinymce / 1 /宏/预览的POST请求,并且在服务器被黑客攻击的情况下,向攻击者的FTP服务器发出的POST请求可以下载扩展名为.vm的文件。 根据ZoomEye的搜索服务,互联网上至少有60,000台Confluence服务器可用。

此外,专家目睹了Linux Spike Trojan(以前称为MrBlack)感染了恶意软件感染了Confluence服务器。 这是一个ELF文件,主要用于DDoS攻击。

进入系统后,恶意软件会使用rc.local文件修复,并在每次受感染的计算机启动时启动。 启动后,它将在一个单独的线程中并且处于一个无限循环中,它收集有关系统的信息,并将其发送到由攻击者C2控制的服务器。 收集的数据中包括有关处理器,网络接口和运行中进程的信息。 此后,在单独的线程中启动一个无限循环,在该循环中,它将字符串“ VERSONEX:1 | 1 | 1 | 1 | 1 | Hacker”发送到服务器,并作为响应等待命令。

恶意软件可以执行的命令是:

DDOS命令包含必须向其发起攻击的服务器的加密AES地址。 恶意软件使用有线密钥解密。

可用的DDOS攻击选项:

- 同步洪水

- LSYN洪水

- UDP泛洪

- UDPS泛洪

- TCP泛洪

- CC洪水

如何保护自己

漏洞CVE-2019-3396已于2019年3月20日修复。 Atlassian网站上提供了一个

安全公告 ,其中包含其说明和修补版本列表。 要修复此漏洞,用户需要将系统更新为补丁程序中包含的版本。

另外,为了检测利用CVE-2019-3396漏洞和Linux Spike活动的尝试,我们为Suricata IDS开发了规则: