谷歌不是看起来

J·阿桑奇

我在开头引述臭名昭著的J. Assange同志的话,他出版了《 When Google Met WikiLeaks 》一书,其中描述了该公司与美国政府/情报机构紧密互动的一些事实和特点。

本文考虑到在现代世界中某些资源不值得使用可以“搜集”有关俄罗斯用户及其行为的信息并将其先验转移给“外国“服务器”。

Cookiebot于3月发表的一篇文章 “公共部门网站上的广告技术监视”,证实了欧盟政府网站(belgium.be,gov.bg,gov.uk等)中超过89%的网站都包含第三方跟踪器。 82%来自Google。 大量与健康问题和处理个人,相当机密和敏感的问题(怀孕,癌症,艾滋病,精神疾病...)有关的欧盟资源也包含许多跟踪器,不仅与道德标准相抵触,而且还与欧盟关于处理个人数据的法律相抵触GDPR(这使第三方公司可以得出结论,认为用户可能存在某些他认为自己保密的问题或秘密)。

一个古老的故事是关于一家商店如何根据其在互联网上的活动的间接迹象得知一名女学生的怀孕,并向其发送了她父亲出去并在商店中引发丑闻的适当广告券后得知的。 他们说,从那时起,技术就向前迈进了一步。

通常,包括Google的同志在内的外国公司不仅在欧盟占主导地位,而且在全世界也占主导地位。 文章 “跟踪跟踪器:使用GhostRank分析全球跟踪情况”对此进行了证明,该文章基于对包括俄罗斯在内的12个国家的1.44亿网页资源的研究,分析了全球各种跟踪器的优势。 跟踪器也位于研究的页面的77.4%上,可让您跟踪用户活动,获取有关他的一些数据并保存他的行为。 此外,绝大多数跟踪器是外国来源的。

在这方面,对“ ...以及我们感兴趣”感兴趣吗? 就像我在上面写的,我决定对一些官方的俄罗斯资源进行明确的分析,以了解第三方跟踪器的存在,认为政府资源不值得使用软件(尤其是外国软件)来“搜集”有关俄罗斯用户及其行为的信息并事先进行传播到“外国”服务器。

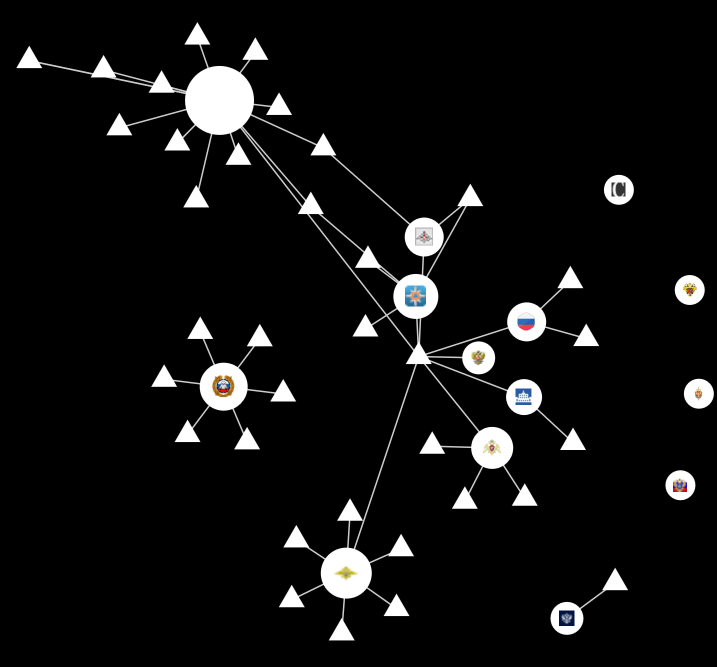

为此,我安装了许多浏览器扩展:-Ghostery,uBlock Origin-用于Chrome,Privacy Badger,Lightbeam-用于Firefox,可让您了解所访问的网站上是否存在某些跟踪器。 同时,使用Lightbeam,您可以以图形方式查看访问的资源如何通过“第三方”在彼此之间进行连接。 例如,下面提到的资源通信示例。

一些政府资源的地址是从这里 。 考察了克里姆林宫 , 政府 , 外勤局 , 外国 情报局 ,内务部,国家交通安全监察局, 国防部 , 俄罗斯 警卫队 , 紧急情况部 , 国家服务 部,交通部 , 外交部,能源部 , Rostelecom和Roskomnadzor的地点 。

我特别注意到,这种分析并不意味着对网站采取积极的行动,扩展程序会被动地分析我的浏览器与网站交换的信息,并指出“第三方”跟踪器的存在-该软件不会“破坏”网站。

为了组织有关跟踪器的信息,我编辑了一个表,指出了跟踪器在所研究资源上的可用性(数据经过了简化和“组合”(例如,yandex.ru而非mc.yandex.ru),需要更多信息,可以借助扩展程序和其他软件进行检查)。

此外,在网站的不同页面上,存在一组不同的跟踪器,这使它们的描述变得复杂。

本文的目的不是详细描述每种资源上每种类型的跟踪器的存在的事实(这是整个la cookiebot的研究任务),而是通过向外国第三方提供政府资源访问者数据来评估我们的处境。

在表中列出了在资源上找到的主要跟踪器(在开始页或其他主页上,虽然可能还有更多,但它们属于同一所有者)。 还记得doubleclick = google

| 资源资源 | 俄文 | 海外的 |

|---|

| 克里姆林宫 | |

| 政府机关 | yandex.ru mail.ru |

| 外频 | |

| SVR | |

| 内务部 | yandex.ru sputnik.ru | twitter.com |

| 科技部 | sputnik.ru | google.com(隐藏的摘要) |

| 国防部 | yandex.ru mail.ru rambler.ru | google-analytics.com googletagmamanger.com |

| 罗斯加德 | yandex.ru sputnik.ru | 云耀斑 |

| 紧急部 | yandex.ru mail.ru rambler.ru | doubleclick.net google.com |

| 政府服务 | yandex.ru |

| 交通部 | yandex.ru sputnik.ru |

| 外交部 | yandex.ru |

| 能源部 | yandex.ru sputnik.ru |

| 俄罗斯电信 | yandex.ru mail.ru | google.com Twitter,Facebook |

| 罗斯科姆纳佐尔 | yandex.ru sputnik.ru |

为了不显得毫无根据,我将描述例如国防部网站向Google发送的有关某位用户的信息,该用户已登录并通过该网站页面上的在线计算器进行了付款计算(某些字段从形式化视图转换为可读视图)

www.google-analytics.com utmwv=5.7.2 utms=6 , utmn=2140646854 utmhn=mil.ru utmcs=UTF-8 utmsr=1920x1080 utmvp=1900x962 utmsc=24-bit utmul=ru-ru utmdt= ... , utmhid=818112135 utmp=/files/files/calc/ utmht=13.04.2019 @ 13:30:13 / utmac=UA-22580751-2 utmcc=__utma%3D261091234.889931234.1543171234.1543171234.1554661234.2%3B%2B__utmz%3D261091234.1543171234.1.1.utmcsr …… Google-, , , , utmu=qAAAAAAAAAAAAAAAAAAAAAEE~

从理论上讲,由于国防部网站上有一个跟踪器,因此Google可以将访问者的ID绑定到该ID上的其他数据(访问的其他资源是什么,它感兴趣的是什么,“ google”,gmail上的邮件地址是什么) (如果有的话,对应的文字等)。 这是关于“外国追踪者”的。

关于收集用户数据,这很有趣,并且在Google数据收集文章中进行了详细介绍

由于使用了mail.ru跟踪器,同一紧急情况部已经知道一个没有任何要求访问紧急部的人的mail.ru域上的邮箱(如果该邮箱已经访问过其邮件)。

Mpop名称

内容3001305176a4f5483561246431b434566545876b164541:my-user-email@mail.ru:

总的来说,情况还不错。 最主要的是,没有克里姆林宫,罗斯科姆纳佐也没有让他们失望。 政府的主要资源不使用追踪器,也不使用mail.ru,sputnik和Yandex制造的俄语。

我对发现外国追踪器的资源感到惊讶。 一方面,不断有人说信息安全极为重要,有些数字使它变得偏执,阻止了进入其中的一切,另一方面,官方资源上有一个“敌人”代码。 为了以防万一,我检查了其他一些国家的国防部(这比寻找紧急情况部的外国类似物要快),以确保俄罗斯追踪器的存在。

| 国别 | 追踪器 |

|---|

| 美国 | 谷歌分析,gstatic,addthis等。 |

| 英国 | 谷歌分析 |

| 德国 | 没有追踪器 |

| 波兰 | googletagmananger,gstatic,cloudflare |

| 火鸡 | 叽叽喳喳 |

| 乌克兰 | 谷歌分析doubleclick |

| 佐治亚州 | 谷歌分析doubleclick |

| 白俄罗斯 | googletagmananger,bitrix,yandex |

| 哈萨克斯坦 | googletagmananger,yadro.ru |

| 中国 | 没有追踪器 |

在这方面,缪斯女神曾拜访过我-这个想法是编辑“ IT心理”状态画像的基础,因为:

- 西方国家仅使用其追踪器;

- 乔治亚州和乌克兰-使用Google的跟踪器;

- 考虑到包括中国在内的包括信息安全在内的各个方面的纪律,德国不包含追踪器。

- 独联体国家(像我们一样)并没有轻视俄罗斯和美国的追踪器(乌克兰和格鲁吉亚除外,后者只偏爱西方的追踪器,并摆脱了俄罗斯的所有情况)。

我将以克里姆林宫,SVR和FSB等为榜样,代替我们的资源管理员。 Yandex足以用于流量分析等。

一些跟踪器收集信息的示例Google Analytics(分析)(使用全球75%的网站)-网络资源访问页面的地址和名称,有关浏览器和设备的信息,当前位置(按IP),语言布局,有关网络资源用户行为的数据;

DoubleClick(在全球使用160万个网站)-类似,但定义了一种独特的设备,用于将上下文广告切换到另一资源。

Yandex-度量标准(Web视图)-访问的Web资源页面的地址和名称,浏览器和设备信息,当前位置(按IP),语言布局,有关Web资源上用户行为的数据(包括鼠标移动,页面)。 </ cut />

您可以检查Wikileaks,EFF和其他人如何与第三方跟踪器的位置有关,以确保访问者自身的安全。