本文是有关

Palo Alto Networks设备设置功能的

先前材料的延续。 在这里,我们要讨论的是在

Palo Alto Networks设备上设置

IPSec站点对站点VPN ,以及有关连接多个Internet提供商的可能配置选项。

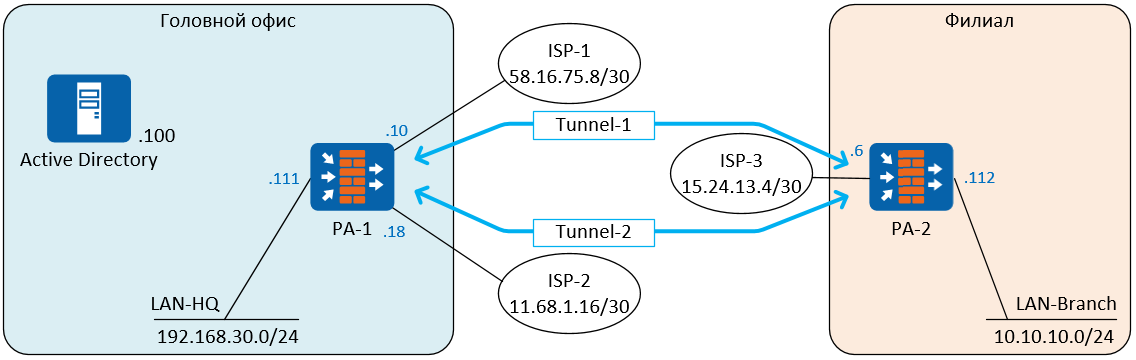

为了演示,将使用将总部连接到分支机构的标准方案。 为了提供容错Internet连接,总部使用两个提供商的同时连接:ISP-1和ISP-2。 该分支仅与一个提供商ISP-3建立连接。 在防火墙PA-1和PA-2之间,建立了两个隧道。 隧道以

活动待机模式运行,隧道1处于活动状态,当隧道1发生故障时,隧道2将开始传输流量。 隧道1使用到ISP-1 Internet服务提供商的连接,隧道2使用到ISP-2 Internet服务提供商的连接。 所有IP地址都是出于演示目的随机生成的,与实际情况无关。

为了构建站点到站点VPN,将使用

IPSec-一组协议,用于保护通过IP传输的数据。

IPSec将使用

ESP (封装安全有效载荷)安全协议工作,该协议将对传输的数据进行加密。

IPSec包括

IKE (Internet密钥交换),该协议负责协商SA(安全关联)安全性参数,该协议用于保护传输的数据。 PAN防火墙支持

IKEv1和

IKEv2 。

在

IKEv1 VPN中,建立连接分为两个阶段:

IKEv1阶段1 (IKE隧道)和

IKEv1阶段2 (IPSec隧道),因此创建了两个隧道,其中一个用于防火墙之间交换服务信息,另一个用于流量传输。

IKEv1阶段1中有两种操作模式-主模式和积极模式。 主动模式使用的消息较少,速度更快,但不支持对等身份保护。

IKEv2取代了

IKEv1 ,与

IKEv1相比

,它的主要优势是带宽需求更少,安全联盟协商更快。

IKEv2使用较少的服务消息(总共4条),支持EAP,MOBIKE协议,并添加了用于创建隧道的对等可用性检查机制-

活动检查 ,取代了IKEv1中的失效对等检测。 如果测试失败,则

IKEv2可以重置隧道,然后尽快自动恢复。 您可以在

此处详细了解差异。

如果在不同制造商的防火墙之间建立了隧道,则

IKEv2的实现可能存在错误,并且为了与此类设备兼容,可以使用

IKEv1 。 在其他情况下,最好使用

IKEv2 。

设置步骤:

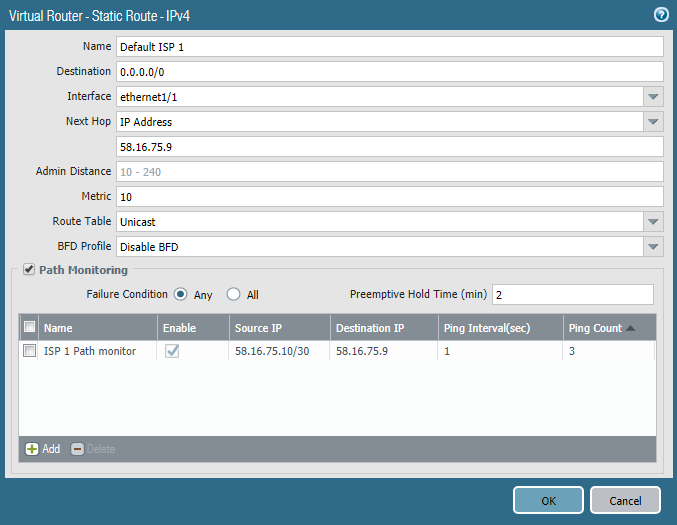

•在活动\备用模式下配置两个Internet提供商有几种方法可以实现此功能。 其中之一是使用“

路径监视”机制,该机制自

PAN-OS 8.0.0起已可用。 本示例使用8.0.16版本。 此功能类似于Cisco路由器中的IP SLA。 在静态默认路由的参数中,配置了将ping数据包从特定的源地址发送到特定的IP地址。 在这种情况下,ethernet1 / 1接口每秒对默认网关执行一次ping操作。 如果连续三个ping都无人接听,则认为该路由无效,并从路由表中将其删除。 在第二个Internet提供商的方向上配置了相同的路由,但是具有更多度量标准(它是备份)。 从表中删除第一条路由后,防火墙将立即开始沿第二条路由

Fail-Over发送流量。 当第一个提供程序开始响应ping时,由于最佳度量

-Fail-Back ,其路由将返回表并替换第二个提供程序。

故障转移过程需要花费几秒钟的时间,具体取决于配置的时间间隔,但是在任何情况下,该过程都不是瞬时的,因此此时流量会丢失。

故障回复传递不会丢失流量。 如果ISP提供此选项,则可以使用

BFD加快

故障转移的速度。 从

PA-3000系列和

VM-100开始支持

BFD 。 作为ping的地址,最好不要指定提供商的网关,而要指定公共的,始终可访问的Internet地址。

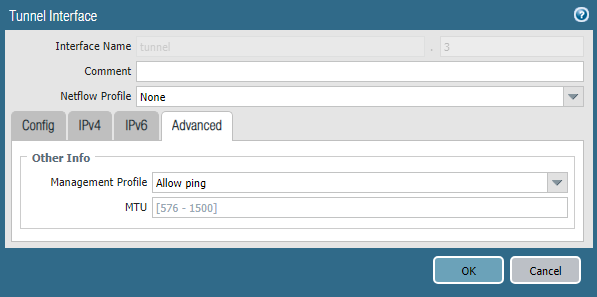

•创建隧道接口

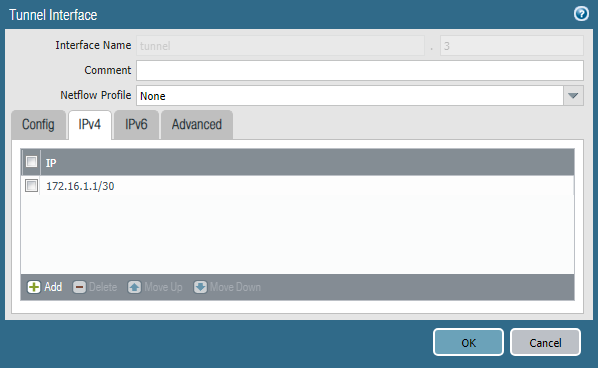

•创建隧道接口隧道内的流量通过特殊的虚拟接口传输。 它们每个都必须配置有来自转接网络的IP地址。 在此示例中,子网172.16.1.0/30将用于Tunnel-1,而172.16.2.0/30子网将用于Tunnel-2。

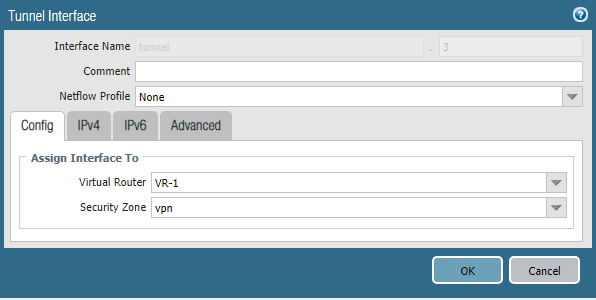

隧道接口在

网络->接口->隧道部分中创建。 您必须指定虚拟路由器和安全区域,以及来自相应传输网络的IP地址。 接口号可以是任意的。

在“

高级”部分,您可以指定一个

管理配置文件 ,该配置

文件允许ping此接口,这对于测试非常有用。

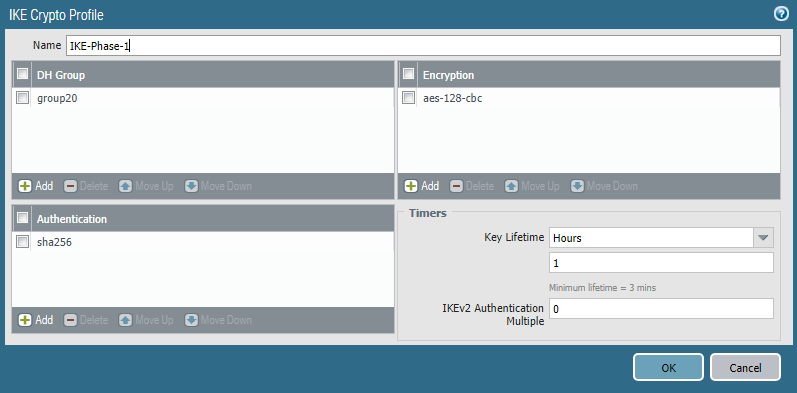

•配置IKE配置文件IKE配置文件

•配置IKE配置文件IKE配置文件负责创建VPN连接的第一步;此处指定了

IKE阶段1隧道参数。 该配置文件在

网络->网络配置文件-> IKE加密部分中创建。 您必须指定加密算法,哈希,Diffie-Hellman组和密钥寿命。 通常,算法越复杂,性能越差;需要根据特定的安全要求来选择它们。 但是,强烈建议不要使用14岁以下的Diffie-Hellman组来保护重要信息。 这是由于该协议的漏洞,只能通过使用2048位或更高的模块大小或椭圆加密算法(在第19、20、21、24组中使用)来对其进行级别调整。这些算法比传统加密更有效率。

更多细节在这里 。

在这里 。

•配置IPSec配置文件

•配置IPSec配置文件创建VPN连接的第二步是IPSec隧道。 在

网络->网络配置文件-> IPSec加密配置文件中配置它的SA参数。 在这里,您需要指定IPSec协议

-AH或

ESP ,以及

SA参数-哈希,加密算法,Diffie-Hellman组和密钥寿命。 IKE加密配置文件和IPSec加密配置文件中的SA设置可能不匹配。

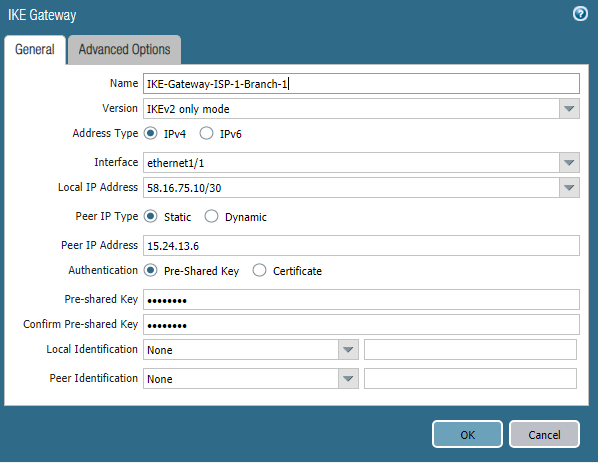

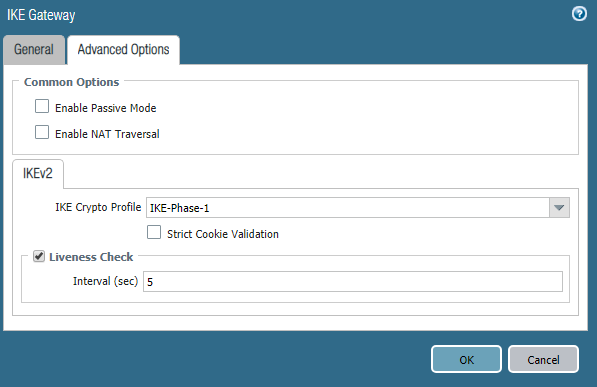

•配置IKE网关IKE网关

•配置IKE网关IKE网关是一个对象,用于标识构建VPN隧道的路由器或防火墙。 对于每个隧道,您需要创建自己的

IKE网关 。 在这种情况下,将创建两个隧道,每个Internet提供商一个。 指示相应的传出接口及其ip地址,对等ip地址和公共密钥。 您可以使用证书代替共享密钥。

这表示先前创建的

IKE加密配置文件 。 除了IP地址之外,第二个

IKE网关对象的参数相似。 如果Palo Alto Networks防火墙位于NAT路由器后面,则必须启用

NAT穿越机制。

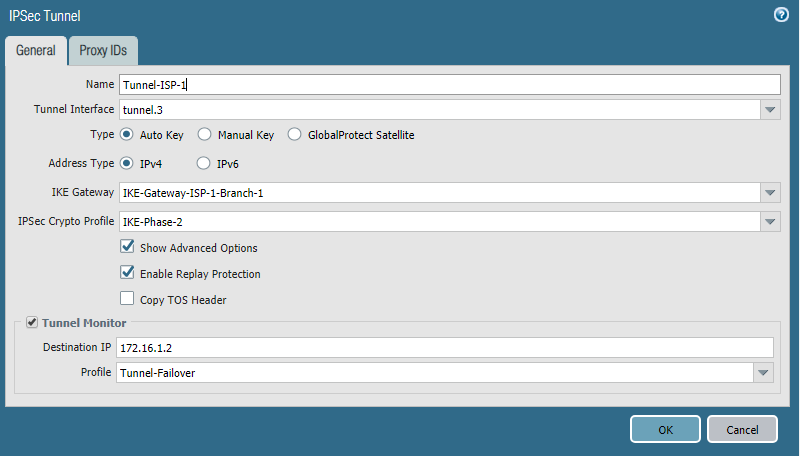

•配置IPSec隧道

•配置IPSec隧道顾名思义,

IPSec隧道是一个指定IPSec隧道参数的对象。 在这里,您需要指定隧道接口和以前创建的

IKE Gateway ,

IPSec Crypto Profile对象。 为了确保将路由自动切换到备用隧道,必须启用

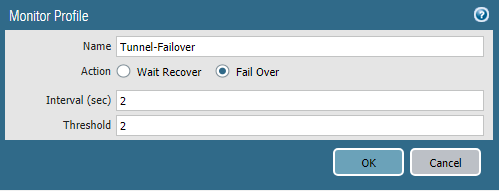

隧道监视器 。 这是一种使用ICMP流量检查对等方是否存活的机制。 作为目标地址,必须指定与之建立隧道的对等方的隧道接口的IP地址。 该配置文件指示计时器和连接断开时的操作。

等待恢复 -等待直到连接恢复,

故障转移 -在另一条路由(如果有)上发送流量。 第二条隧道的配置完全相同;指示了第二条隧道接口和IKE网关。

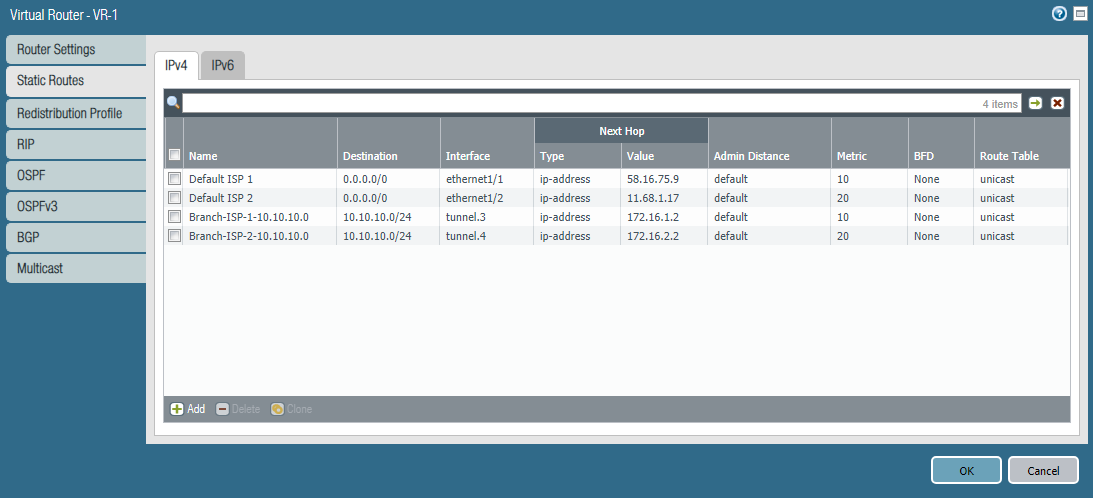

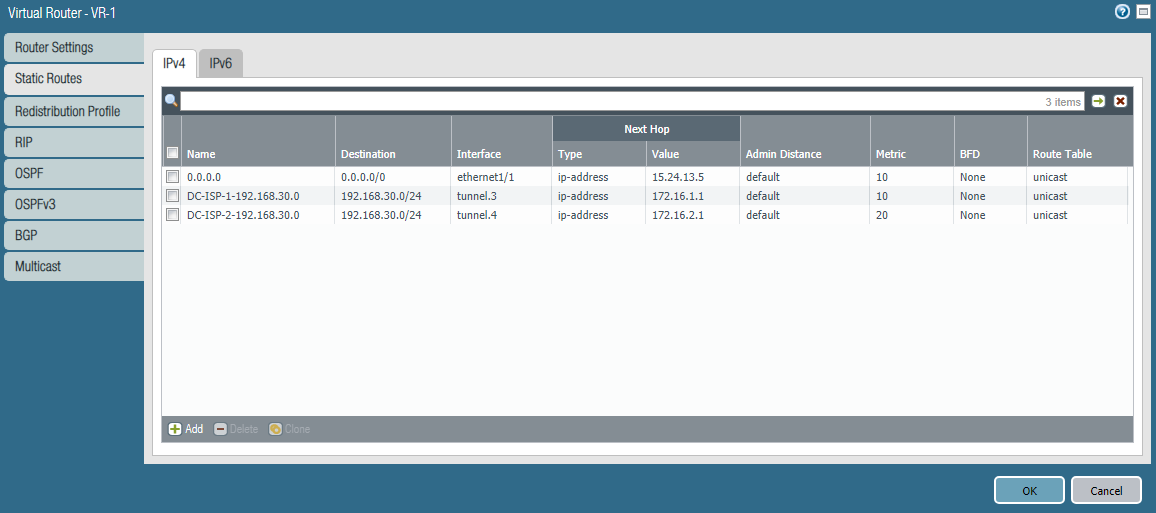

•路由设置

•路由设置本示例使用静态路由。 在PA-1防火墙上,除了两条默认路由外,您还需要在分支中指定到子网10.10.10.0/24的两条路由。 一种路由使用Tunnel-1,另一条使用Tunnel-2。 通过Tunnel-1的路由是基本路由,因为它的度量较低。 不使用这些路由的

路径监视机制。

隧道监视器负责切换。

必须在PA-2上为192.168.30.0/24子网配置相同的路由。

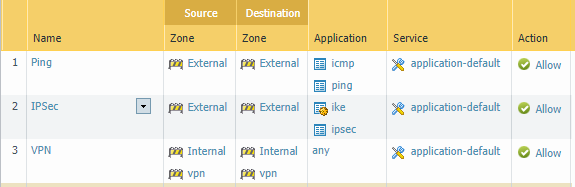

•配置网络规则

•配置网络规则为了使隧道正常工作,您需要三个规则:

- 为了使路径监视器正常工作,请在外部接口上启用ICMP。

- 对于IPSec,请在外部接口上启用ike和ipsec应用程序。

- 允许内部子网和隧道接口之间的流量。

结论

结论本文介绍了故障安全Internet连接和

站点到站点VPN的配置 。 我们希望该信息对您有所帮助,并让读者对

Palo Alto Networks中使用的技术有所了解。 如果您有关于自定义的问题以及对以后文章主题的建议-将其写在评论中,我们将很乐意回答。