正如我们在今年年初的《 2018-2019互连网络问题和可用性报告》中所写 ,TLS 1.3的到来是不可避免的。 不久前,我们成功部署了1.3版的传输层安全协议。 在收集和分析数据之后,我们现在准备突出显示此过渡中最令人兴奋的部分。

正如我们在今年年初的《 2018-2019互连网络问题和可用性报告》中所写 ,TLS 1.3的到来是不可避免的。 不久前,我们成功部署了1.3版的传输层安全协议。 在收集和分析数据之后,我们现在准备突出显示此过渡中最令人兴奋的部分。正如IETF TLS工作组主席

在文章中写道:

“简而言之,TLS 1.3有望在未来20年及以后的时间里为更安全,更高效的Internet提供基础。”

经过10年的发展,

TLS 1.3已经面世。 Qrator Labs以及整个IT行业都密切关注从初始草案到28个版本的开发过程,同时平衡和可管理的协议正在日趋成熟,我们准备在2019年提供支持。市场,我们希望与时俱进,以实施这种可靠的,经过验证的安全协议。

TLS 1.3和Firefox CTO的唯一作者Eric Rescorla

告诉The Register :

他说:“它是TLS 1.2的直接替代品,使用相同的密钥和证书,并且当客户端和服务器都支持TLS 1.3时,它们可以自动协商。” “已经有相当不错的库支持,并且Chrome和Firefox默认都启用TLS 1.3。”

GitHub上有TLS 1.3的当前实现列表,供所有正在寻找最合适的库的人使用:

https :

//github.com/tlswg/tls13-spec/wiki/Implementations 。 显然,由于现在每个人都了解现代世界中的基本加密方式,因此升级协议的采用将会并且已经在迅速且广泛地进行。

与TLS 1.2相比,发生了什么变化?

从

互联网协会的文章 :

“ TLS 1.3如何改进?

TLS 1.3提供了一些技术优势,例如简化了建立安全连接的握手过程,并允许客户端更快地恢复与服务器的会话。 这将减少设置等待时间并减少弱链接上失败连接的数量,这些弱链接通常被用作维护仅HTTP连接的理由。

同样重要的是,它还删除了对一些允许与TLS早期版本(包括SHA-1,MD5,DES,3DES和AES-)结合使用的过时和不安全的加密和哈希算法的支持(尽管不再建议使用)。 CBC,同时增加了对较新密码套件的支持。 其他增强功能包括握手的更多加密元素(例如,现在对证书信息的交换进行了加密)以减少对潜在窃听者的提示,并改进了使用特定密钥交换模式时的前向保密性,以便在给定时刻及时进行通信即使将来用于加密它们的算法受到损害,也应保持安全”。

DDoS和现代协议开发

您可能已经听说过,在协议开发期间,

甚至在此之后, IETF TLS工作组都存在

很大的紧张关系 。 现在很明显,单个企业(包括金融机构)将不得不改变其网络安全性的构建方式,以适应现在内置的

完美前向保密性 。

史蒂夫·芬特(Steve Fenter)撰写的

文档中概述了可能需

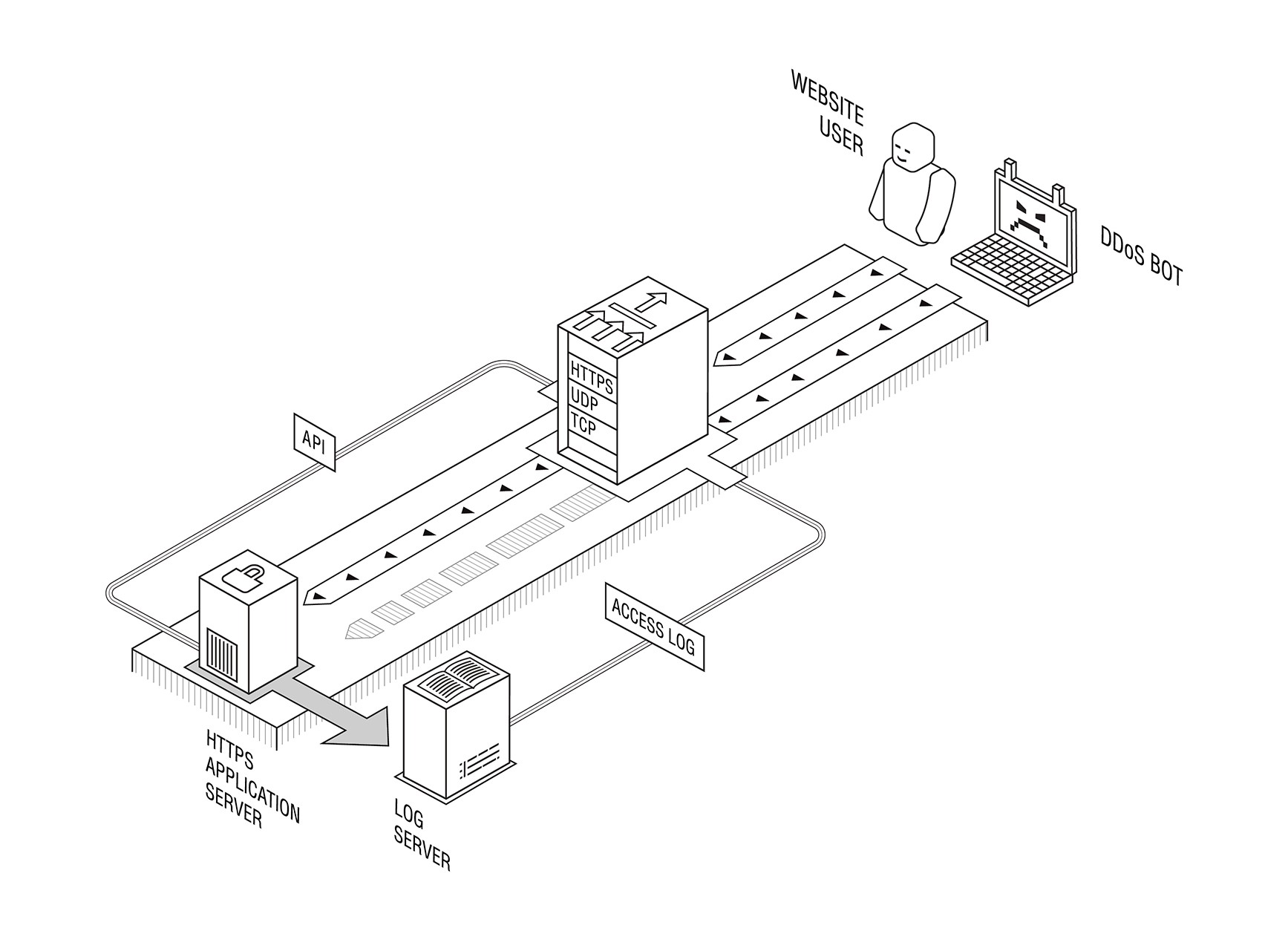

要这样做的原因 。 在长达20页的草稿中,提到了一些企业可能希望进行带外流量解密(PFS不允许您这样做)的用例,包括欺诈监视,法规要求和第7层DDoS保护。

虽然我们绝对没有权利谈论法规要求,但我们自2012年起就考虑到PFS的需求,开发了我们自己的第7层DDoS缓解产品(包括

不需要客户向我们披露任何敏感数据的解决方案)。开始,我们的客户在服务器端TLS版本升级后无需更改其基础架构。

尽管有关下一代协议套件和功能的开发的一个担忧是,它通常严重依赖于学术研究,而DDoS缓解行业的现状却很差。

IETF草案“ QUIC可管理性”的第4.4节是未来QUIC协议套件的一部分,可以看作是一个完美的例子:它指出,“检测和缓解[DDoS攻击]的当前实践通常涉及被动的”使用网络流量数据进行测量”,实际上,在现实生活中的企业环境中,这种情况很少出现(在ISP设置中,这种情况很少出现)-实际上在任何情况下都几乎不是“一般情况”,但在在大多数情况下,没有针对所有潜在DDoS攻击(包括应用层攻击)进行适当实施和真实测试的学术研究论文(由于全球TLS部署的进展,很明显不再需要任何被动测量来处理)。

同样,我们还不知道DDoS缓解硬件制造商将如何适应TLS 1.3现实。 由于带外协议支持的技术复杂性,可能会花费一些时间。

设置适当的学术研究趋势是DDoS缓解提供者在2019年面临的挑战。可以做到的一个领域是IRTF内的

SMART研究小组 ,研究人员可以与该行业合作以完善他们的问题领域知识和研究方向。 我们热忱欢迎所有想在该研究小组以及通过电子邮件

rnd@qrator.net向我们提出问题或建议的研究人员。