年初,在关于2018-2019年问题和Internet可访问性的报告中, 我们已经写道 TLS 1.3的普及是不可避免的。 不久前,我们自己部署了传输层安全协议的1.3版,在收集和分析数据之后,我们终于可以讨论此过渡的功能了。

年初,在关于2018-2019年问题和Internet可访问性的报告中, 我们已经写道 TLS 1.3的普及是不可避免的。 不久前,我们自己部署了传输层安全协议的1.3版,在收集和分析数据之后,我们终于可以讨论此过渡的功能了。IETF TLS工作组的主席

写道 :

“简而言之,TLS 1.3应该为未来20年提供更安全有效的互联网奠定基础。”

TLS 1.3的开发花费了很长时间。 我们在Qrator Labs以及整个行业中一直密切关注从初始项目创建协议的过程。 在此期间,有必要编写28个连续的草案版本,以便最终在2019年发布平衡且易于部署的协议。 市场对TLS 1.3的积极支持已经显而易见:经过验证的可靠安全协议的实现符合时代的要求。

根据Eric Rescorla(Firefox的CTO和TLS 1.3的唯一作者)

在接受The Register采访时表示 :

他说:“这是使用相同的密钥和证书完全替代TLS 1.2的,因此,如果客户端和服务器都支持TLS 1.3,则它们可以自动通过TLS 1.3进行通信。” “已经有了良好的库支持,并且Chrome和Firefox默认包含TLS 1.3。”

同时,IETF TLS工作组正在完成

RFC的

准备工作,该RFC声明旧版本的TLS(仅TLS 1.2除外)已过时且无法使用。 最终RFC最有可能在夏季结束前发布。 这是IT行业的另一个信号:不应推迟更新加密协议。

想要寻找最合适的库的人可以在Github上找到TLS 1.3的当前实现列表:

https :

//github.com/tlswg/tls13-spec/wiki/Implementations 。 显然,采用和支持更新的协议将是(并且已经在进行)快速步骤。 了解基本加密如何在现代世界中广泛传播。

与TLS 1.2相比,发生了什么变化?

来自

互联网协会注 :

“ TLS 1.3如何使世界变得更美好?”

TLS 1.3包括某些技术优势-例如简化的握手过程以建立安全连接-并允许客户端更快地恢复与服务器的会话。 这些措施旨在减少连接建立延迟和弱通道上失败连接的数量,这些经常被用作仅提供未加密HTTP连接的借口。

同样重要的是,取消了对仍然允许(尽管不建议)使用的几种旧版和不安全加密和哈希算法的支持,这些早期版本的TLS包括SHA-1,MD5,DES,3DES和AES-CBC。同时增加了对新密码套件的支持。 其他增强功能包括更多加密的握手元素(例如,现在对证书信息交换进行了加密),以减少对潜在流量拦截器的提示数量,并在使用某些密钥交换模式时改进前向保密性,以便始终保持通信“安全,即使将来用于加密的算法也会受到损害。”

开发现代协议和DDoS

您可能已经读过,在协议的开发过程中

以及之后 ,IETF TLS工作组中

出现了

严重的矛盾 。 现在很明显,单个企业(包括金融机构)将不得不改变其保护自己的网络的方式,以适应现已集成到该协议中的

完美前向保密协议。

史蒂夫·芬特(Steve Fenter)撰写的论文概述了可能需

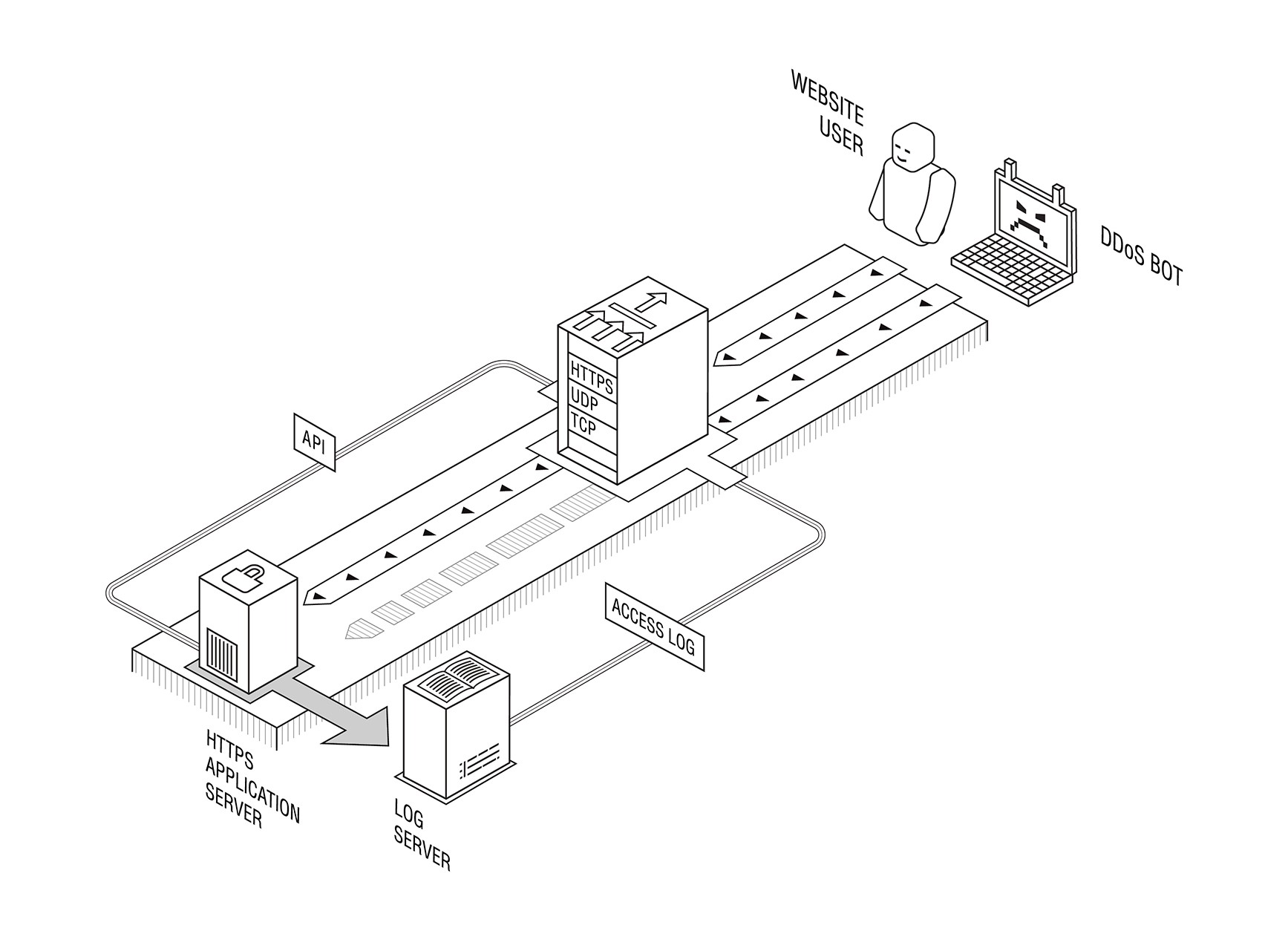

要这样做的原因 。 在长达20页的论文中,当企业可能想要解密带外流量(PFS不允许)以监视,遵守法规要求或在应用程序级别(L7)防御DDoS攻击时,提到了几个示例。

尽管我们绝对不准备谈论法规要求,但我们自家的产品用于抵消DDoS攻击(包括

不需要泄露敏感和/或机密信息的解决方案),是在2012年创建的,当时考虑了PFS,因此我们的客户和合作伙伴没有任何变化升级TLS的服务器端版本后,不需要它们的基础结构。

而且,自实施以来,尚未发现与传输加密相关的问题。 正式:TLS 1.3已准备好在生产中使用。

但是,下一代协议的开发仍然存在问题。 其原因在于,通常IETF中协议开发的进展高度依赖于科学研究的结果,而中和分布式拒绝服务攻击的行业中的学术研究状况却非常糟糕。

因此,一个很好的例子是IETF草案“ QUIC可管理性”的

第4.4节 ,它是未来QUIC协议套件的一部分:它指出“检测和消除[DDoS攻击]的现代方法通常包括使用网络流量上的数据。”

实际上,后者在实际的公司环境中很少见(并且仅部分适用于Internet提供商),在任何情况下在现实世界中都不是“普通案例”,但它经常出现在科学出版物中,通常不受测试支持所有潜在的DDoS攻击,包括应用程序级别的攻击。 至少借助于TLS的全局部署,后者显然无法通过网络数据包和流量的被动测量来检测。

同样,我们尚不知道用于中和DDoS的设备制造商将如何适应TLS 1.3的现实。 由于支持带外协议的技术复杂性,可能需要花费一些时间来升级。

设定正确的研究目标是DDoS中和服务提供商面临的主要挑战。 IRTF的

SMART研究团队是可以开始开发的

领域之一 ,研究人员可以在该领域与行业合作,以完善他们对问题行业的了解并找到新的研究方向。 我们也准备热烈欢迎所有研究人员(如果有的话)-您可以与我们联系,提出与DDoS研究有关的问题或建议,或与

rnd@qrator.net联系 SMART研究小组。