美好的一天,哈伯! 在互联网上,我看到了吉姆·费舍尔(Jim Fisher)的英文文章“盗用栏:一种新的网络钓鱼方法”。 它描述了一种有趣的网络钓鱼方式,其机制是使用Google Chrome移动版URL的显示字符串的屏幕空间。 原始文章位于实验性网络钓鱼页面上:您可以自己进行研究,并就所描述方法的危险性得出自己的结论。 任何有兴趣的人,欢迎减价!

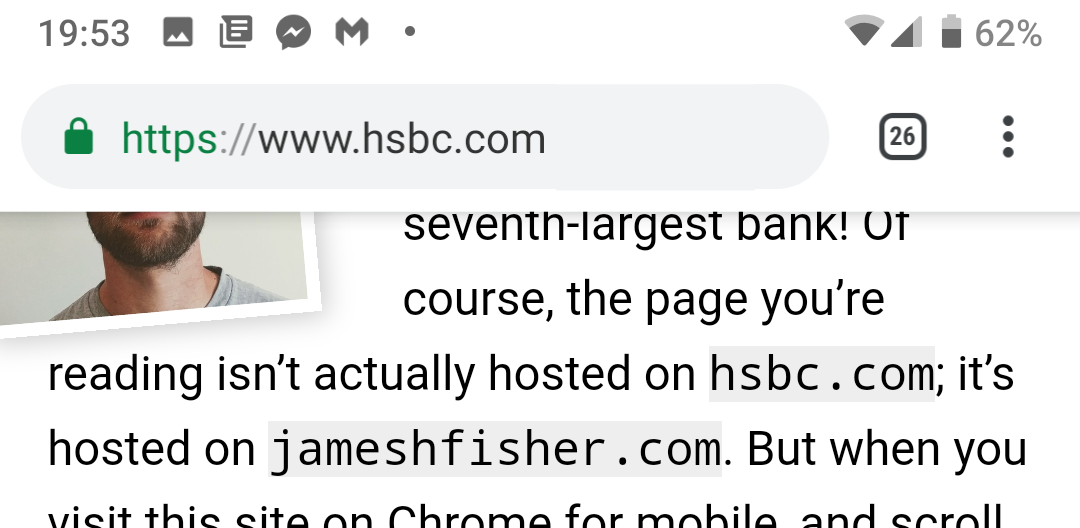

欢迎来到世界第七大汇丰银行。 当然,您当前正在阅读的页面不在hsbc.com上,而是在jameshfisher.com上。 同时,如果您使用Chrome for mobile设备访问此页面并向下滚动一点,则该页面很可能显示hsbc.com的地址栏:

(

链接到原始页面 )

在移动版本的Chrome中向下滚动时,浏览器将隐藏URL的显示字符串,并将其屏幕空间直接传输到网页。 由于用户使用可信任的UI识别此空间,因此仿冒网站使用它通过显示伪造的URL(即Inception字符串)来假冒另一个站点。

更糟的是。 通常,当您向上滚动时,Chrome会再次呈现该URL。 我们可以让他不做! 那时,当浏览器隐藏URL行时,我们将页面的全部内容移动到所谓的“滚动摄像机”(英文滚动监狱)-使用“ overflow:scroll”属性的新元素。 现在,用户认为他正在向上滚动页面,尽管实际上他正在滚动“滚动摄像机”。 就像电影《盗梦空间》(Inng。Inception)中沉睡的英雄一样,用户认为他正在浏览器中工作,尽管实际上他在浏览器内部。

影片:

所描述的机制是否是严重的安全问题? 实际上,即使是我(盗梦空间)字符串的创建者,也偶然被这个技巧(

显然,在我自己的实验中-大约是Translator )。 在这方面,我可以想象通过这种方式可以欺骗多少用户,尤其是技术能力和知识不足的用户。 用户只有在页面加载时才能检查正确的URL。 在他把它翻下来之后,得救的机会就不多了。

在研究提出的概念时,我从Google Chrome浏览器获取了汇丰银行网站上地址栏的屏幕截图,并将其放置在此页面上。 该页面可以定义您的浏览器并为其创建一个Inception字符串。 付出更多的努力,就可以使Inception字符串变得交互式。 即使您无法在此页面上欺骗用户,也可以在用户在“开始”行中输入gmail.com之类的内容后重试。

如何保护自己免受欺骗? 如果您对网页的真实性有疑问,请不要仅检查URL栏,而是刷新(甚至关闭并重新打开)您怀疑的页面。

如果Google Chrome浏览器和其他类似的浏览器存在安全问题,那么我该如何解决? 在增加屏幕空间和保持屏幕上的受信任区域之间需要权衡取舍,例如将屏幕空间的一小部分保持在“

死线 ”上方,而不是将整个空间都转移到网页上。 Chrome可以使用这少量空间来显示隐藏地址栏的事实。

对类似攻击的描述是

基于Fullscreen API的

攻击 。 此外,

自定义光标攻击

(2016)之所以有效,是因为Chrome允许网页设置其光标,该光标可以移动到浏览器视口之外。