3月下旬,母板

发布了一篇文章,介绍了对华硕基础设施的潜在入侵。 攻击者获得了对公司资源的部分访问权限,因此能够在安装Asus Live Update实用程序的客户中分发,以便及时下载新驱动程序,并使用带有恶意功能的官方证书签名的程序版本。 关于这种攻击,我们是

在4月初由卡巴斯基实验室专家发现的。

卡巴斯基实验室于4月23日发布了有关ShadowHammer的

扩展报告 。 尽管推荐阅读这份非常引人入胜的技术文档,但要全文阅读,但在这篇文章中,只会对其中一些发现做一个简短的描述。 最有趣的是,ShadowHammer可能与受感染的副本(不是有关僵尸的最佳计算机游戏)以及对软件开发人员的协同攻击有关。

卡巴斯基实验室专家总共发现了230个受感染实用程序的样本,用于在Asus设备上更新驱动程序。 在所有情况下,其原始版本均为2015年,但在攻击的后期,注入了自己的可执行代码的方法已更改-最有可能更有效地避免检测到:

引入恶意代码的方法在2018年7月至2018年12月之间进行了更改。 攻击的开始日期尚不确定,但已于2019年1月发现。 感染用户计算机并被忽视的最有效方法是使用华硕合法证书,该证书也用于签署该公司发行的“官方”无害实用程序。

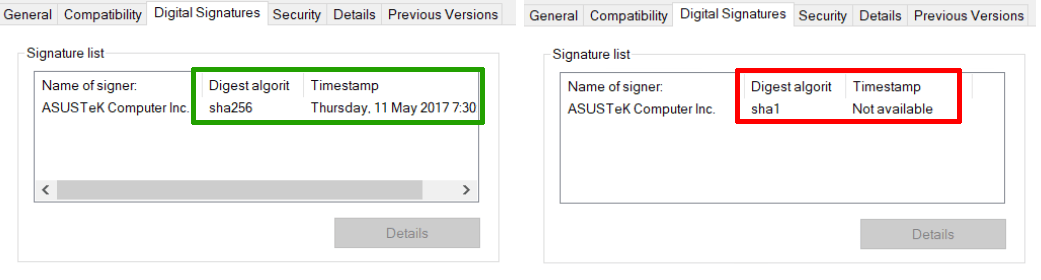

上面的屏幕截图显示了一个合法的Asus实用程序示例,该实用程序使用与恶意版本的Asus Live Update相同的证书进行了签名。 签名日期为供应商收到有关攻击和所使用证书的信息后的2019年3月。 由于第一个被盗证书于2018年8月到期,活动运营商必须在此过程中更改已修改的可执行文件的数字签名。

从使用合法程序的旧版本以及官方软件和经过修改的软件的数字签名的差异来判断,攻击的组织者对供应商内部资源的访问受到限制。 例如,可以入侵其中一位开发人员的计算机,窃取证书,但不能窃取该实用程序的实际源代码。 此外,攻击者获得了访问基础结构的权限,以交付实用程序的更新版本,以传播恶意修改。

ShadowHammer攻击的关键特征是攻击目标的数量有限。 潜在的受害者很多:卡巴斯基实验室工具仅在57,000个用户中检测到了恶意版本的Asus Live Update。 受害者的实际数量甚至可能更高,但是在大多数计算机上,该恶意软件没有做任何明显非法的事情。

在所有情况下,修改后的实用程序都会收集有关所有可用网络适配器的MAC地址的数据,并将其MD5哈希值与自己的列表进行比较。 仅当找到列表中的一个MAC地址时,该命令才与下载了另一个可执行文件的服务器联系。 每个样本的地址数量都不同:最短的列表由八个MAC地址组成,最长的是307个。总共,我们设法识别了600多个网络设备标识符,攻击者通过这些标识符找到了感兴趣的系统。 在此列表中检查自己的MAC地址是否存在。

逻辑上,列表中的大多数MAC地址都与华硕本身制造的设备有关。 但是存在覆盖大量用户的地址,例如00-50-56-C0-00-08-虚拟网络适配器VMWare的标识符。 但是,这种巧合并不总是导致攻击的发展:只有在物理网络适配器的MAC地址也与所需的适配器匹配时,它才会开始。

在实践中的样子,显示了有关Reddit

讨论的屏幕截图。 安装了Asus Live Update实用程序的用户会收到有关“关键更新”的通知,建议三年前下载该程序。 讨论不是关于这种特定攻击的事实(因为没有文件标识符),但从二进制文件的生成日期来看,是事实。 考虑到搜索提及仅给出了两个潜在问题的报告(

第二个肯定与ShadowHammer无关),我们可以说尽管有相当多的潜在受害者,但攻击并未引起注意。

MAC地址在列表中的那些发生了什么未知。 在2019年1月检测到攻击时,命令服务器已关闭,到目前为止,研究人员还无法获得下载到真实受害者计算机上的可执行文件。

链接到其他攻击僵尸在这里爆炸了!

在2019年3月,ESET专家

检查了游戏《感染:幸存者的故事》的受感染版本。 给定游戏的主题,这本身听起来像是在开玩笑,但是对于开发人员而言(可能是使用早期的《战争Z》游戏的资料)的情况并不是最有趣的。 最有可能的是,在开发人员的计算机遭到入侵后,恶意代码出现在了官方版本中。 在此以及其他与游戏工作室攻击有关的其他事件中,使用了类似于ShadowHammer的方法来注入恶意代码:

好的,这不是两个事件之间联系的可靠证据。 但是,用于在受害计算机上收集的数据的哈希算法与这些攻击的其他一些常见技术特征存在巧合。 从恶意代码中的线条来看,可以假定较早的War Z游戏的源代码可以作为特洛伊木马分发给想要使用它们的游戏开发人员。 卡巴斯基实验室的专家还发现了在PlugX

后门中重复使用ShadowHammer算法的迹象,该算法很可能是在中国开发的。

不同攻击之间的这种潜在联系使ShadowHammer故事有了新的面貌,并向开发人员发出警告。 得益于攻击者的协调一致的行动,程序员可以不知不觉地成为恶意代码的分发者。 此外,可以使用不同的“实现”工具:盗窃证书,在源中包含恶意代码,注入可执行文件(例如,在发送给客户之前)。 从本次调查和其他调查中的空白点来看,攻击者设法渗透到软件开发人员的基础架构中,将恶意代码传播给大量受害者,同时仔细选择目标,以使它们至少几个月不被察觉(就像ShadowHammer那样)。 。

免责声明:本摘要中表达的观点可能并不总是与卡巴斯基实验室的官方立场相符。 亲爱的编辑们通常建议以健康的怀疑态度对待任何观点。