PHDays的发现已经消失了,数千人通过了我们的虚拟城市,而收听报告的人数则有所减少。 大厅是空的,黑客试图破解防御者。 反过来,捍卫者则试图查看攻击以与黑客作斗争。 一切都令人感到悲伤,甚至不难过。

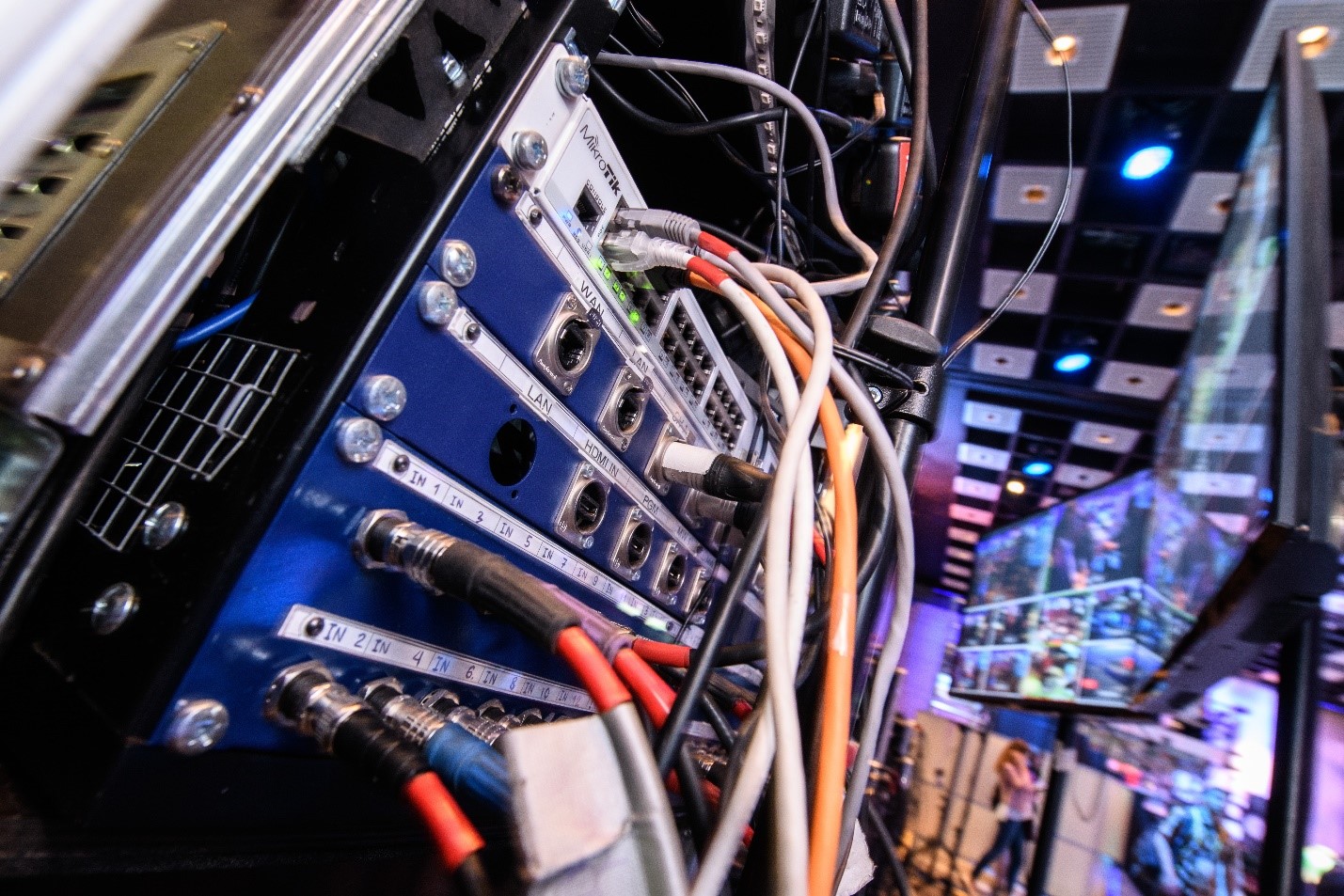

谁曾在WTC(世界贸易中心)的PHDays工作,他可能还记得那里的一切安排。 左侧的黑客表格,右侧的防御者表格。 它们之间是城市布局和几个设备机架。 在机架中,通常将没有意义的设备放置在服务器机房中,或者将它们放置在服务器机房中并不有趣。 例如,带有用于城市布局的控制器的机柜,带有用于工业控制系统的设备的机柜,一些接入点,交换机以及您在此所需的大量工具。 因为 为活动做准备对于组织者来说确实是一个很大的压力,将设备放置和连接在机架中的主要标准简化为一件事情,那就是工作。

所以在这里。 晚上10点,每个人都已经厌倦了当天的喧嚣,响亮的演讲和音乐。 最后,您可以在大厅里走来走去,舒展双腿。 攻击者很久以来一直看着带有交换机的开放式机架,然后问一个问题:“如果直接连接怎么办?” 让我们尝试将您的笔记本电脑和接入点直接连接到这些交换机之一。 幸运的是,没有组织者,也没有明确干预。

首先,我们的团队从远处看了看这些连接的尝试。 但是我们始终记得,为了确保信息的完整性,机密性和可访问性,我们需要提防物理安全性。 包括因为攻击团队在我们网络的紧邻区域中的存在根本无法取悦我们。 很快,由几个团队组成的强大防御者小组礼貌地要求不要将不安全的设备连接到控制系统网络,因为 这可能会导致紧急情况,并且我们的虚拟城市可能会发生某些事情,例如,炼油厂发生火灾。 战斗取得了不同程度的成功,但优势是捍卫者。

但是,黑客团队是体面而机智的。 当斗争在架子上进行时,攻击者将接入点直接连接到组织者的总机,这样做相对安静:总机在桌子下面,活动中的所有桌子都覆盖着如此大的桌布。 但这并没有通过防守者的团队。 我们断开了接入点的连接,开始等到所有者来之前...

那是2017年。 在组织位置方面,2018年,架子和其他事物相差无几。 因此,我们尝试考虑过去几年的经验,礼貌用武的策略,并包括一些社会工程学。 我们知道攻击者将在晚上尝试与我们联系,因此我们做好了准备。

- 我们分析了职责范围内的所有网络设备。

- 获得了管理权限(在这种情况下,最愚蠢的是晚上在MOX交换机上重设密码-当我们急于准备进行网络战时,密码丢失了)。

- 设置警报,以防交换机端口状态发生变化。

- 他们做了其他事情。

现在在2018年已经有夜间僵局。 没有组织者(完全没有)。 一切基本上都重复了。 攻击者首先尝试进行连接,然后更加积极地进行连接。 但是我们也在学习。 他们没有开始设置安全性,但是禁用了我们交换机上未使用的端口。 为了避免错误地或故意地禁用某些控制器,我们与一群热情地将某些东西连接到自由端口的人们混在一起,神秘地听着Wireshark和tcpdump。 他们帮助扎了很长的跳线,寻找了工作端口,并提出了一些建议-通常,他们试图脱颖而出,但在网络连接方面保持我们受保护的基础架构不变。 有一种情况:攻击者之一将笔记本电脑连接到端口,链接没有建立,但他固执地等待着电线电缆中的东西...

如果2018年的物理连接一切正常,那么无线网络将无法正常运行。 到了晚上,来自ACS TP机柜中访问点的密码被强行使用,并立即获得了对受保护网段的访问权限。 当我们看到一堆警报时,我们迅速找出了攻击所在的网段和端口,并断开了与接入点的上行链路连接。 也许这并不完全是诚实的,但组织者在睡觉,根本没有人协调行动以防止袭击...

在2019年,活动的组织者对PHDays的CTF格式(包括会场)进行了略微更改。 目前尚不清楚其外观的完整细节。 也许实物保护问题不会那么尖锐。 但是,他们向我们保证会举办一场更有趣,更艰难的比赛。 剩下的时间很少,我们将发现PHDays-2019给我们带来什么惊喜。

Jet Infosystems信息安全中心设计小组负责人Ilya Sapunov