你好! 我再次为您找到了一个包含医疗数据的开放式数据库。 让我提醒您,最近我有关于该主题的三篇文章: 在线医疗服务DOC +中的患者和医生个人数据泄漏, Doctor Near服务的 漏洞以及紧急医疗站的数据泄漏 。

这次,带有分子诊断中心实验室网络(CMD,www.cmd-online.ru)的医学IT系统日志的Elasticsearch服务器被证明是开放访问的。

: . . , .

服务器是在4月1日早上发现的,对我来说一点都不有趣。 问题的通知在格林尼治标准时间(GMT)上午10点左右发给CMD,大约3点时基地无法进入。

根据Shodan搜索引擎,此服务器于2019年3月9日首次开放访问。 关于如何发现开放的Elasticsearch数据库 ,我写了另一篇文章。

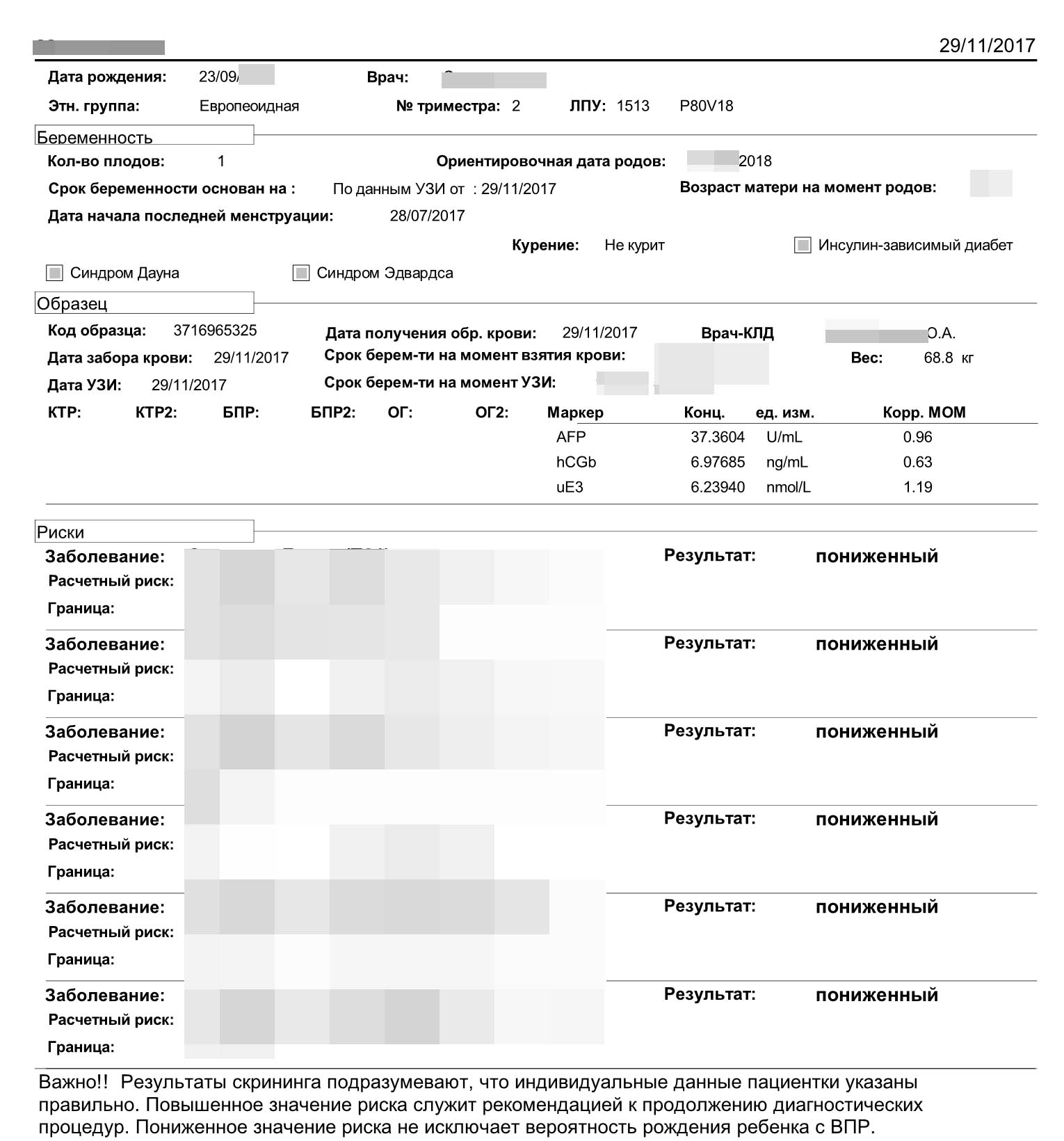

可以从日志中获取非常敏感的信息,包括姓名,性别,患者的出生日期,医生的姓名,研究费用,研究数据,筛查结果文件等等。

带有患者测试结果的日志示例:

"<Message FromSystem=\"CMDLis\" ToSystem=\"Any\" Date=\"2019-02-26T14:40:23.773\"><Patient ID=\"9663150\" Code=\"A18196930\" Family=\"XXX\" Name=\"XXX\" Patronymic=\"XXX\" BornDate=\"XXX-03-29\" SexType=\"F\"><Document></Document><Order ID=\"11616539\" Number=\"DWW9867570\" State=\"normal\" Date=\"2017-11-29T12:58:26.933\" Department=\"1513\" DepartmentAltey=\"13232\" DepartmentName=\" \" FullPrice=\"1404.0000\" Price=\"1404.0000\" Debt=\"1404.0000\" NaprOrdered=\"2\" NaprCompleted=\"2\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" Registrator=\"A759\" Doctor=\"A75619\" DoctorFamily=\"XXX\" DoctorName=\"XXX\" DoctorPatronymic=\"XXX\"><OrderInfo Name=\"TEMP_CODE\">0423BF97FA5E</OrderInfo><OrderInfo Name=\"\">-1</OrderInfo><OrderInfo Name=\"\">DWW98675708386841791</OrderInfo><OrderInfo Name=\"\">0</OrderInfo><OrderInfo Name=\"\">18.03.2019</OrderInfo><OrderInfo Name=\"\"> RU.1303.00601</OrderInfo><Serv Link=\"1\" PathologyServ=\"1\" Code=\"110101\" Name=\" (Urine test) \" Priority=\"NORMAL\" FullPrice=\"98.0000\" Price=\"98.0000\" ReadyDate=\"2017-11-30T07:30:01\" FinishDate=\"2017-11-29T20:14:22.160\" State=\"normal\"/><Serv Link=\"2\" Code=\"300024\" Name=\" II , , LifeCycle (DELFIA)\" Priority=\"NORMAL\" FullPrice=\"1306.0000\" Price=\"1306.0000\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" State=\"normal\"/><Probe ID=\"64213791\" Number=\"3716965325\" Date=\"2017-11-29T00:00:00\" OuterNumber=\"66477805\" Barcode=\"3716965325\" Biomater=\"66\" BiomaterName=\" ()\" Type=\"physical\"><Probe ID=\"64213796\" Number=\"P80V0018\" Date=\"2017-11-29T12:58:26.933\" Biomater=\"66\" BiomaterName=\" ()\" WorkList=\"80\" WorkListName=\" \" Type=\"virtual\"><Param State=\"Valid\" User=\"A872\" UserFIO=\"XXX\" UserStaff=\" \" Code=\"3005\" guid=\"7BA0745FD502A80C73C2CAD341610598\" Name=\" II , , LifeCycle (DELFIA)\" Group=\" \" GroupCode=\"80\" GroupSort=\"0\" Page=\"1\" Sort=\"2\"><LinkServ IsOptional=\"0\">2</LinkServ><Result Name=\" II , , LifeCycle (DELFIA)\" Value=\" (.)\" User=\"A872\" UserFIO=\"XXX\" Date=\"2017-11-29T20:39:03.370\" isVisible=\"1\" HidePathology=\"0\" IsNew=\"0\"><File Name=\" 2 _page1.png\" Type=\"image\" Format=\"png\" Title=\"3716965325_prenetal2_page1\" Description=\" 2 _page1\" Sort=\"1\">iVBORw0KGgoAAAANSUhEUgAABfoAAAfuCAIAAAArOR8rAAD//0lEQVR4Xuy9P7BtQ7u+/e3oECF6iRAhQoQI0SZCtIkQIdpEiBCxI0SIECFiV50qRKg6VYgQIUKEiDfiRL7rnPtXz+nqHnPMsfb6s+cc61rBqjl79Oh++uoe/eceT/c8888///

我用“ X”符号对所有敏感数据进行了评分。 实际上,所有内容都以开放形式存储。

从这样的日志中,很容易(通过从Base64进行编码)以易于理解的形式获取带有筛选结果的PNG文件:

日志的总大小超过400 MB,总共包含超过一百万个条目。 显然,并非每条记录都是唯一的患者数据。

CMD的官方回答:

我们要感谢您提供有关Elasticsearch错误日志和存储数据库中漏洞的可用性的信息,该信息已于2019年4月1日立即发送。

基于此信息,我们的员工以及相关专家将限制对该数据库的访问。 已修复将机密信息转移到技术库的错误。

在事件分析过程中,可以发现由于与人为因素相关的原因,出现了带有错误日志的指定数据库。 数据访问已于01/01/2019迅速关闭。

目前,内部和外部专家正在采取措施来额外审计IT基础架构以保护数据。

我们的组织已经制定了处理个人数据的特殊规定和人员级别责任制。

当前的软件基础架构涉及使用Elasticsearch数据库存储错误。 为了提高某些系统的可靠性,相应的服务器将被迁移到我们合作伙伴的数据中心,以及经过认证的软件和硬件环境。

感谢您的及时信息。

有关信息泄漏和内部人员的新闻总能在我的电报频道“ Information Leaks ”中找到。