无法破解的EyeDisk防生物特征USB驱动器

无法破解的EyeDisk防生物特征USB驱动器最现代的生物特征保护方法并不总是意味着安全性的提高。 eyeDisk开发人员的失败实际上揭示了更普遍的趋势。 不幸的是,在IT行业中,碰巧在“辉煌”新技术的影响下,人们忘记了安全性的基础知识。

开发者将eyeDisk称为“牢不可破”的USB驱动器,并在Kickstarter上成功

预购了超过21,000美元的产品 。

实际上,eyeDisk设备是带有集成相机的闪存卡,可以扫描虹膜。 由于小工具的处理能力不足以进行图像分析和验证,因此图像和密码会通过USB传输到带有特殊软件的计算机上。

扫描和识别大约需要0.5秒。

一个32GB的闪存驱动器售价为99美元,作为众筹活动的一部分,投资者可以订购50美元。 最昂贵的128 GB闪存驱动器的价格为178美元(合89美元)。 销售于2019年3月开始。

“牢不可破”的闪存驱动器吸引了PenTestPartners黑客的注意。 他们

写道 ,他们所做的第一件事就是将媒体连接到Windows虚拟机。 它被认为是包括USB摄像头在内的三种设备。 红外摄像机拍摄有趣的黑白照片:例如,大胡子的人看不到胡须。

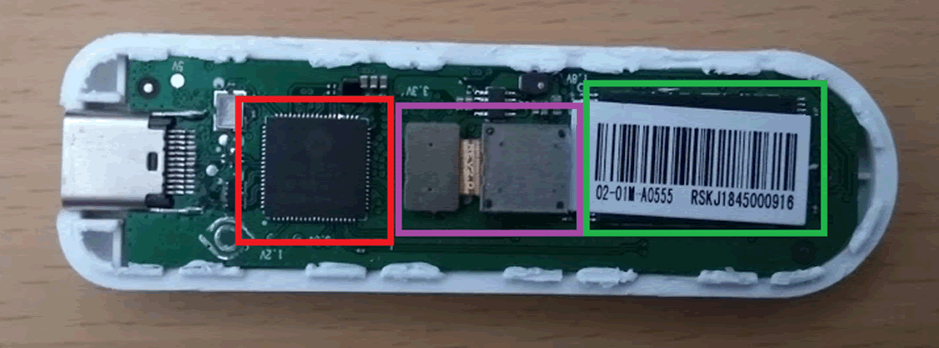

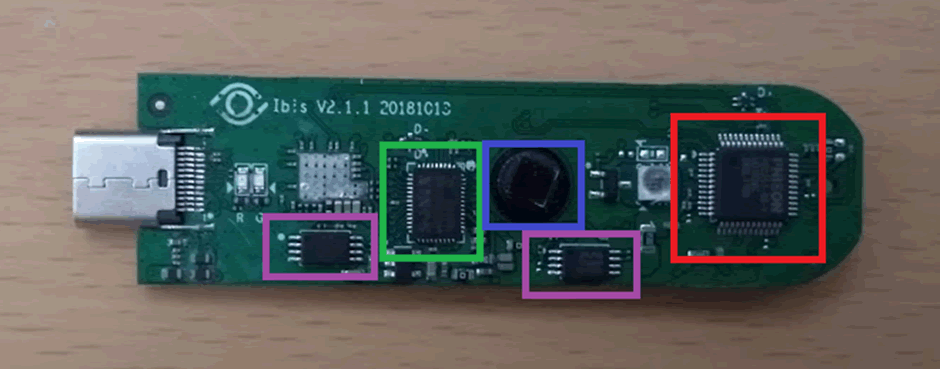

然后,渗透测试人员打开eyeDisk并检查其内部。 随后,这对于黑客攻击没有用,但这是标准过程。 他们提请注意一个奇怪的事实:板上有三个MCU(照片中以红色和绿色突出显示),但是其中没有中央控制单元,每个芯片都有自己的作用。

相机显示为蓝色,tssop8微电路显示为紫色(PUYA P25Q040H SPI NOR闪光灯)。

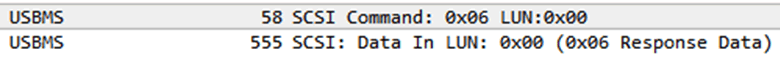

然后是软件时间。 最新版本的Wireshark数据包嗅探器能够通过USB侦听流量。 作为参考,USB大容量存储是SCSI命令的外壳,因此常规模式如下所示:

这是在其下识别设备的LUN(逻辑单元号),以及命令描述符的CDB(命令描述符块)块。 在这种情况下,顶部数据包发送带有0x06操作码的SCSI命令,并从设备接收响应。 在USB术语中,单词“ In”表示指向主机的方向,“ Out”-指向设备的方向。

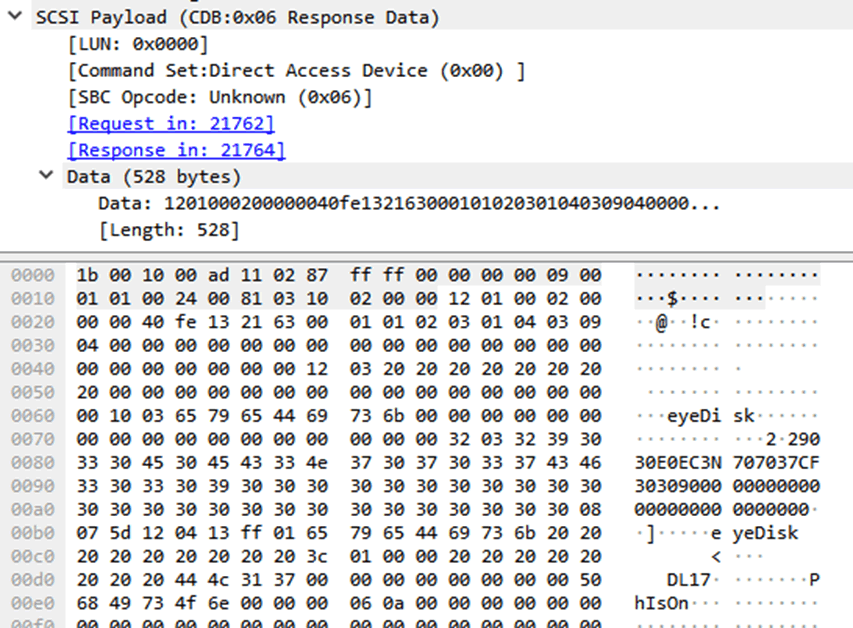

第一个包的内容:

响应包内容:

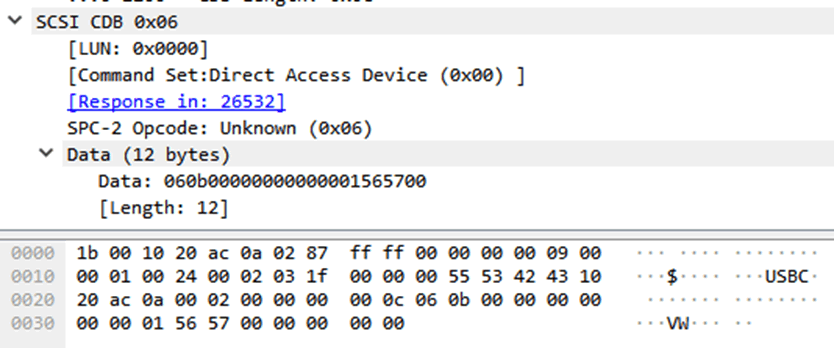

但是,成功认证后,在解锁设备时会传输哪些数据包。 首先,来自主机的SCSI命令:

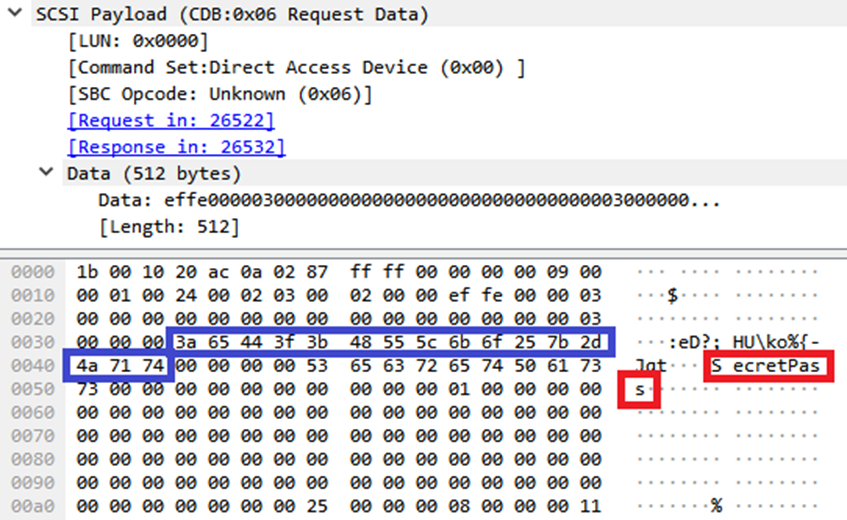

和设备响应:

红色表示为设备设置的密码。 如您所见,它以明文形式传输。 但是听USB总线并不困难,开发人员根本没有考虑过。 还是没有直接告诉自由职业者实施密码加密(请参阅文章

“ Web开发人员默认情况下编写不安全的代码” :Web上的相同问题)。

屏幕快照中虹膜哈希的16个字节以蓝色突出显示-这是双重身份验证的第二个因素。

最有趣的是,如果输入错误的密码或扫描任意虹膜,程序将向设备发送完全相同的数据包,并接收相同的答案。

这就是“牢不可破”的eyeDisk驱动器。

渗透测试人员对闪存进行了一些修改,进行了转储,并发现了存储密码的特定内存区域。 尽管原则上这已经是可选的。 主要漏洞在于,为了进行验证,该软件从设备请求密码和真实用户虹膜扫描,并以清晰的形式进行传输。 每次身份验证尝试期间都会传输信息,并且主机上会进行对帐。

该漏洞报告是在一个月前发送到eyeDisk的,制造商曾承诺修复该漏洞,但仍未给出答案,在这方面,渗透测试者决定宣布该黑客的详细信息。

收听流量经常会揭示物联网和其他外围设备的漏洞。 开发人员有时会忘记您可以收听任何传输通道。 如果您忽略加密,那么诸如扫描虹膜或其他生物识别技术之类的现代现代技术将不会增加安全性。