今年在

Exchange中发现的

漏洞允许任何域用户获得域管理员权限,并破坏Active Directory(AD)和其他连接的主机。 今天,我们将告诉您这种攻击的工作原理以及检测方法。

这种攻击的工作方式如下:

这种攻击的工作方式如下:- 攻击者拥有拥有活动邮箱的任何域用户的帐户,以便从Exchange订阅推送通知功能

- 攻击者使用NTLM中继欺骗Exchange服务器:最后,Exchange服务器使用HTTP上的NTLM方法连接到受感染用户的计算机,然后攻击者使用该方法通过LDAP并使用Exchange帐户的详细信息向域控制器进行身份验证

- 结果,攻击者使用这些Exchange帐户特权来提升他的特权。 最后的步骤也可以由敌对的管理员执行,该管理员已经具有合法访问权限以进行必要的权限更改。 通过创建检测此活动的规则,您将免受这种攻击和类似攻击。

随后,攻击者可能例如运行DCSync来获取域中所有用户的哈希密码。 这将使他能够实施各种类型的攻击-从对金票的攻击到哈希的传输。

Varonis研究团队已经详细研究了这种攻击媒介,并为我们的客户准备了指南以进行检测,同时检查他们是否已经受到攻击。

域特权升级检测

在

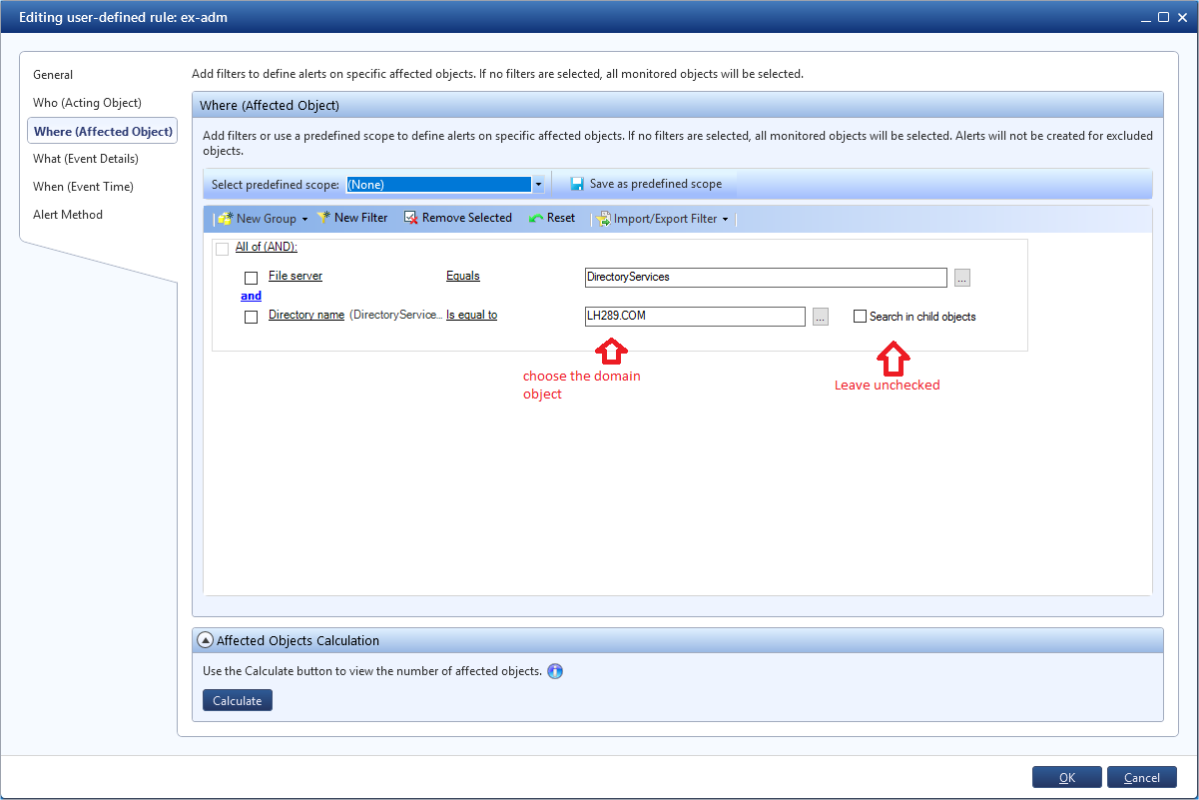

DatAlert中,创建一个自定义规则以跟踪对特定对象权限的更改。 在向域中感兴趣的对象添加权限时,它将起作用:

- 指定规则名称

- 将类别设置为“特权升级”

- 将资源类型的值设置为“所有资源类型”

- 文件服务器= DirectoryServices

- 设置您感兴趣的域,例如通过名称

- 添加过滤器以添加对AD对象的权限

- 并且不要忘记取消选中“在子对象中搜索”选项

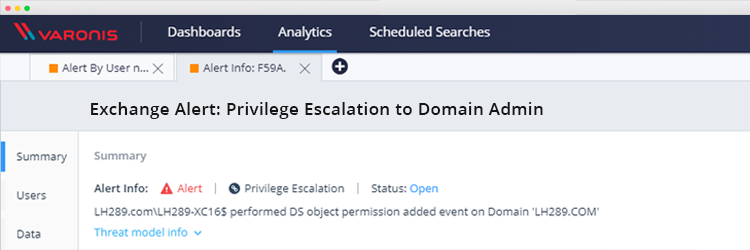

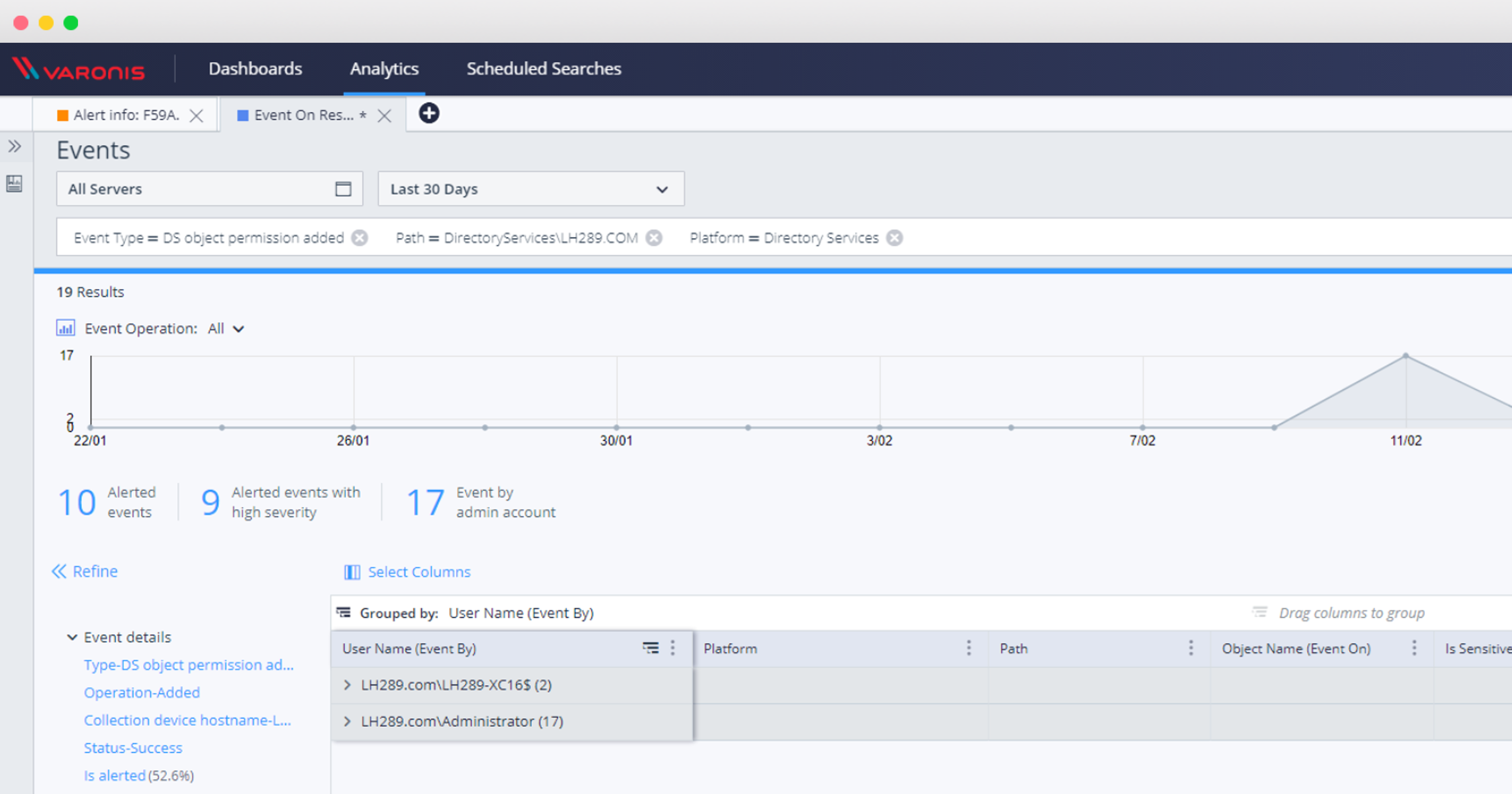

现在报告:域对象权限更改检测

对AD对象的权限更改很少发生,因此,导致此警告的任何原因都需要进行调查。 在将规则本身付诸实践之前,最好测试一下报告的外观和内容。

此报告还将显示您是否已受到此攻击的危害:

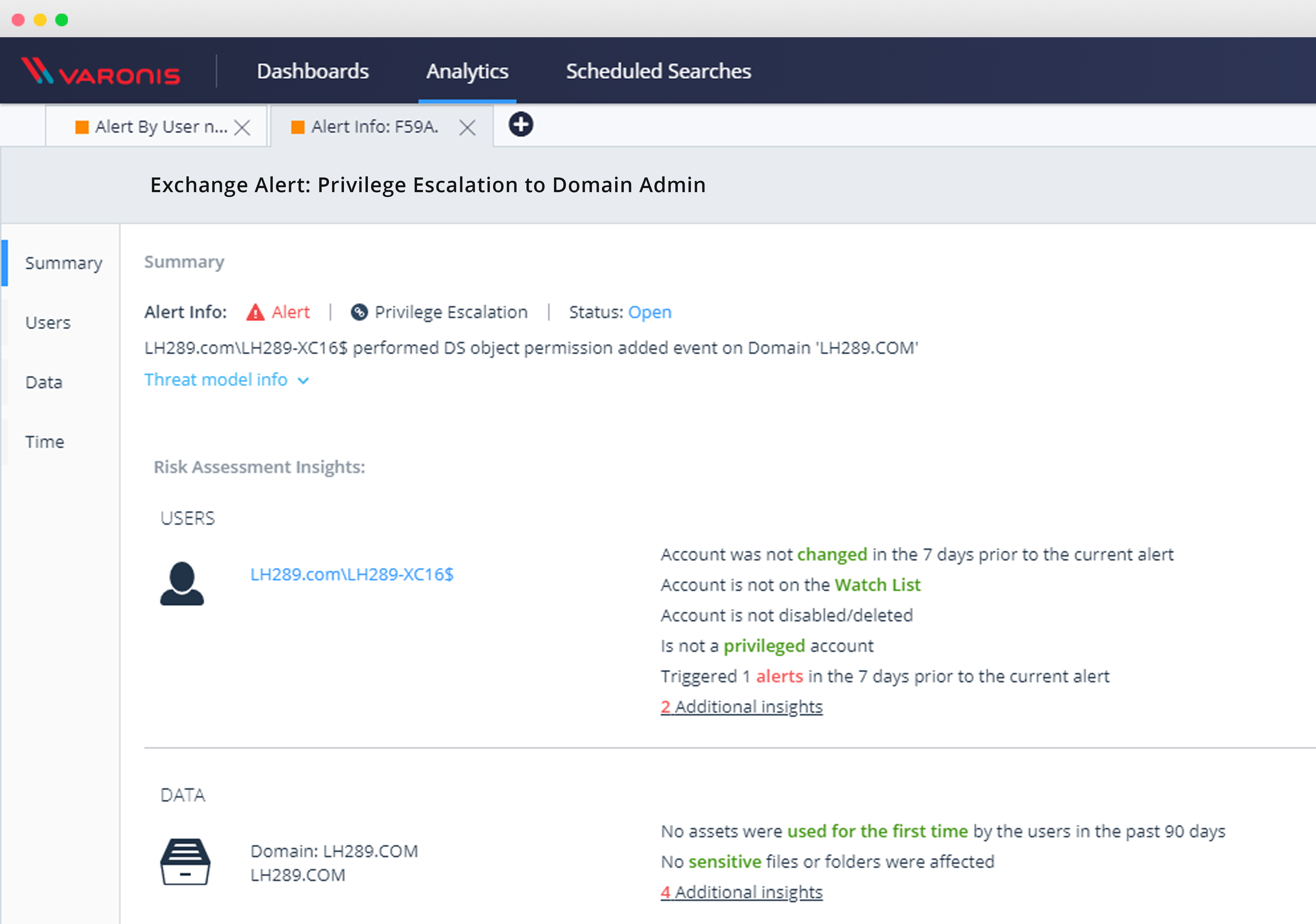

激活规则后,您可以使用DatAlert Web界面调查所有其他特权升级事件:

配置此规则后,您可以监视和保护自己免受这些和类似类型的安全漏洞的影响,调查带有AD目录服务对象的事件,并验证您是否已暴露于此严重漏洞中。