如您所知,有些人将硬币扔进喷泉或海中以求好运,或稍后返回此地。

因此,网络攻击者的行为是相同的-他们经常在IT基础架构中隐藏一些小的恶意软件代理,以保持再次出现的可能性。

您知道其中一些方法:

- 创建一个新的计划任务以定期重新运行恶意软件信标;

- 在系统注册表中创建一个新的自动运行项;

- 用autostart属性创建一个新的系统服务;

但是还有另一种方法来保存高特权权限,以进一步使用受感染的IT基础结构-更改

AdminSDholder权限。

要了解

AdminSDholder的理论部分,您可以查看Internet上的任何文章。 作为示例,请

尝试一下 。

简而言之-Active Directory服务中有一个定期运行的过程,该过程可以向用户/组授予更改安全组(例如域管理员,架构管理员等)成员资格的权限。 为此,攻击者只需将用户/组添加到AdminSDHolder ACL。

因此,如果攻击者具有足够的权限来更改AdminSDHolder ACL,则他可以创建一个新的User帐户并将此帐户名添加到AdminSDHolder ACL中。

从我上面提到的文章中,您知道如何使用Powershell检查AD是否存在此问题。

但是还有另一种使用YARA规则的方法。

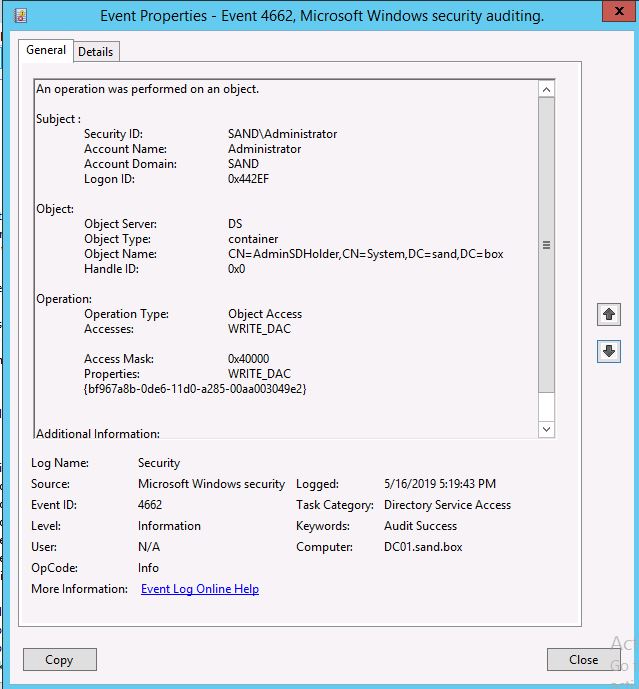

每当有人更改AdminSDHolder ACL时,都会在域控制器安全事件日志中创建特定

事件4662 :

现在,我们可以使用此事件中的信息来创建YARA规则。

就是这样:

rule adminSDholder { meta: maltype = "LuckyCoin" reference = "https://habr.com/ru/users/volnodumcev/" date = "17.05.2019" description = "YARA rule to find AdminSDholder being changed by a bad guy" strings: $hexEventID={ 36 12 00 00 00 00 00 00 20 80 } $object={ 7b 00 35 00 37 00 35 00 36 00 62 00 36 00 65 00 65 00 2d 00 65 00 62 00 61 00 31 00 2d 00 34 00 30 00 32 00 37 00 2d 00 38 00 32 00 39 00 64 00 2d 00 39 00 31 00 39 00 37 00 33 00 36 00 37 00 35 00 64 00 63 00 35 00 32 00 7d } $operation={ 7b 00 62 00 66 00 39 00 36 00 37 00 61 00 38 00 62 00 2d 00 30 00 64 00 65 00 36 00 2d 00 31 00 31 00 64 00 30 00 2d 00 61 00 32 00 38 00 35 00 2d 00 30 00 30 00 61 00 61 00 30 00 30 00 33 00 30 00 34 00 39 00 65 00 32 } condition: $hexEventID and $object and $operation }

因此,可以将此规则与Rekall / Volatility一起使用,例如,扫描内存转储。

再次感谢您的关注! 我很快就会带回新的好东西!