每年,该银行都成为PHDays中“对抗”结果的特殊实体。 在2017年,黑客能够从银行提取的资金比银行多。 在2018年,根据反欺诈行为对银行的最后一次攻击成功(根据组织者),确保了其中一支球队的胜利。

每年,虚拟城市F中的银行保护系统都会反映出数千次从“平民”居民账户中提款的尝试,但是每次这些尝试都更像是对银行API的强力攻击,而不是绕过每个攻击团队都知道的反欺诈系统。

在这篇简短的文章中,比较“僵持局”中的攻击性公民和“守法公民”时会看到什么趋势。 对攻击方来说这是一个适度的提示,尽管在为所有参与者准备的忙碌的最后几天可能不会读取它:

确定事件的合法性,无论是只是进入银行页面的入口还是尝试进行支付交易,实际上,您都需要找出是谁在执行此操作。 可以在以下三个指标中查看该对象。

- 对象的静态特征。

- 他的行为模型。

- 活动期间整个银行运作的整体情况。

静力学

攻击者始终具有优势-每个人都在NAT后面,这意味着识别对象并建立使用该IP地址的连接的机会非常小。 保护完全无法阻止可疑段。

在这里还值得注意的是,攻击者主要使用机器人取款,这与PHDays组织者的大量合法机器人一起导致根据操作特征确定合法机器人的任务。

动态性

此处隐藏了消除简单攻击银行的第一要素。 一旦出现了一系列高频率的事件,此类源的活动就会被包括在特殊控件列表中。

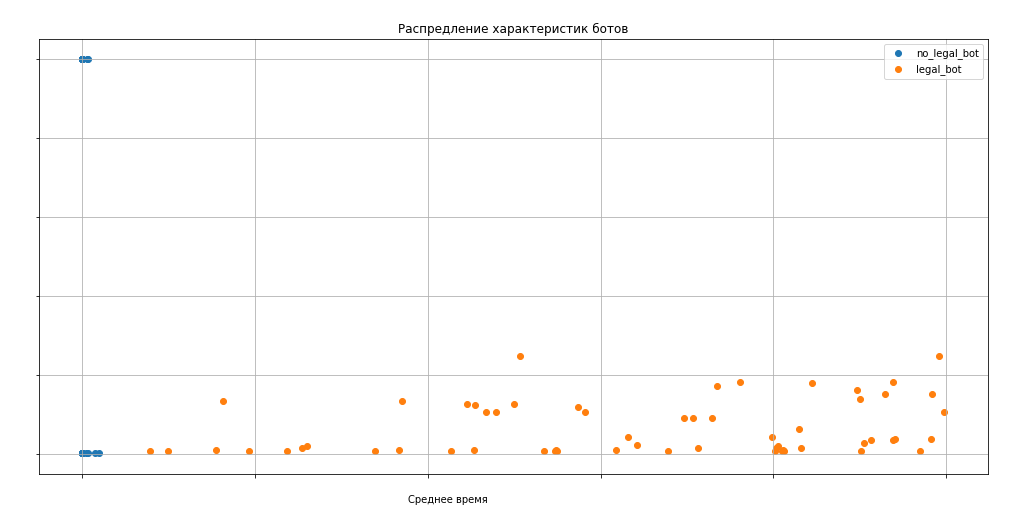

这是比较攻击和合法僵尸程序的频率响应的示例(当然,下文中的系数和部分参数会发生变化)。

该图清楚地表明,攻击者并未进行可能性评估,更不用说该人在网络界面中以这种速度执行操作的能力了。

该图显示,引入数量上的一个附加参数使识别欺诈者变得更加简单。

整体图片

现在,从整个银行的角度来看一下一切,更确切地说,普通的僵尸程序在连接性方面与攻击性僵尸程序之间的区别如何,在这种情况下,概要分析可以正常工作。

如您所见,有关链接到帐户的极其简单的统计信息可以明确识别合法和欺诈活动。

在此图中,除了一个攻击机器人以外,所有攻击机器人也都准确无误地陷入了困境,只有一个团队能够编写稍微更原始的算法,这通常也与合法活动的示例不符。

总结:考虑到PHDays银行服务的强大功能和经典信息安全组件的完全缺失,攻击者使用最简单的方案,并且对于现代分析工具而言,它们的标识非常简单。

今年,我们承诺不会在一分钟内关闭反欺诈,不屈服于挑衅和要求,并期望攻击方能提供更多的技巧。

Jet反欺诈团队的负责人,Jet信息系统应用安全系统中心反欺诈部门负责人Alexey Sizov