美好的一天,哈伯! 今天,我们要考虑有关信息安全标准要求的信息安全对象认证的各种神话。 而且,我们还将弄清楚如何正确进行此类认证。

关于这一点的神话必须广为流传,而且往往彼此矛盾。 例如,有一种意见认为,根据标准段的原则,您可以对一个国家/地区中的所有ISPD进行认证(尽管对于ISPD而言不是强制性的认证),但另一方面,有一种观点认为,您仅需要以老式的方式来认证信息系统,而所有这些“典型段”都来自狡猾。

引言

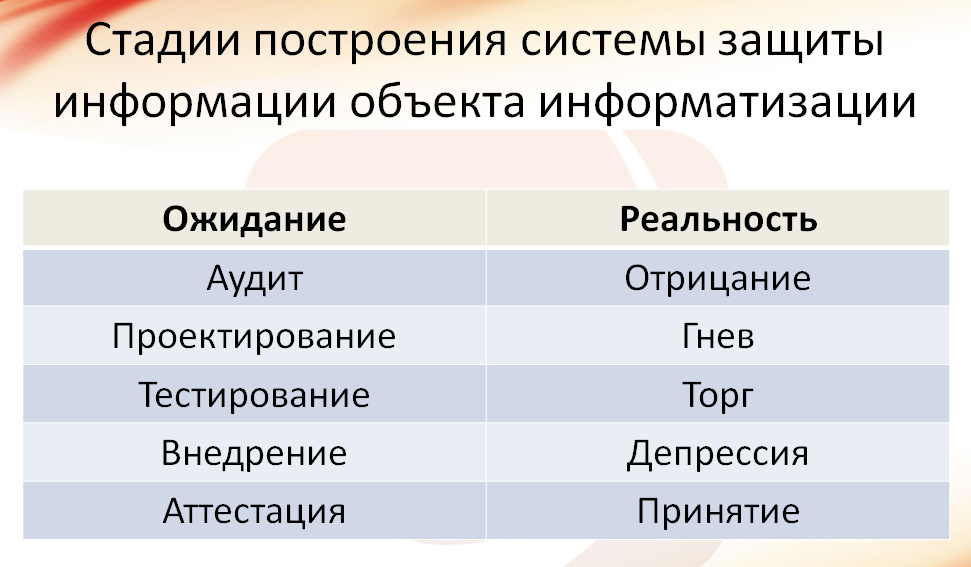

信息化对象的认证可能是信息保护系统构建中最受监管和最保守的阶段之一。

保守主义在于,认证受制于具有特定技术手段清单的特定系统,这些技术手段被整齐地重写在技术护照中,以达到信息化的目的,并被整合在合格证书本身中。 例如,从已认证的信息系统中替换掉一台破旧的计算机可能至少需要与进行认证的组织进行长期的通信,并且至少要进行额外的认证测试(即成本)。

这不是什么大问题,而信息安全要求的认证要么是处理受保护信息的独立式计算机,要么是小型专用局域网。

但是进步不会停滞不前。 现在,对于国家信息系统,FSTEC的第17号法令在调试之前确定其强制性认证。 如今,州信息系统已不是静态计算机或小型lokalka,而是大型动态变化的系统,通常具有区域或联邦规模。

那么在这种情况下该怎么办? 需要证明,但是不可能认证静态系统,因为几乎每天都会添加新元素而删除旧元素。 “典型部分”应运而生。

FSTEC的第17阶和标准GOST RO 0043-003-2012“信息保护”引入了这一概念。 信息化对象的认证。 一般规定”(2013年)。 不幸的是,与FSTEC订单不同,GOST被标记为“刨花板”,因此此处无法引用该标准。 但是,这不会造成任何损失,因为FSTEC的顺序(将合格证书扩展到典型部分的顺序)已进行了更详细的描述(第17.3节),并且标准中有两段简短的段落专门针对这一点。

有关类型细分认证的误解

关于典型细分市场,存在许多神话。 在这里,我们将分析我们自己遇到的那些。 如果您有类似神话或问题的示例(不确定是否是神话),欢迎发表评论。

神话1。 一张标准段原则证书可以证明俄罗斯联邦的所有信息系统

从理论上讲,这不是监管文件直接禁止的,但实际上这是不可能的。 FSTEC命令中有关模型段的第17条之一规定,应确保在标准段中执行组织和行政文件以保护信息。 因此,最大的问题恰恰是在开发此类文档时,它将考虑信息处理的不同技术过程,不同的受保护信息,监管机构的不同要求等。因此,为一个系统开发的文档与另一系统无关。

神话2。 仅为状态信息系统提供“典型段”

事实并非如此。 首先,FSTEC本身的第17阶允许在开发任何其他信息系统中的信息保护系统时采用其规定。 其次,GOST RO 0043-003-2012使用“信息对象”而不是“状态信息系统”的更广泛概念。

神话3。 如果他们给我们提供可以扩展到标准细分市场的证书,那么我们可以将其应用于任何

事实并非如此,在扰流板下,FSTEC第17号命令针对标准航段提供了全文,然后我们将考虑无法分发已颁发证书的情况。 在这里,我们必须保留更多细节。

文本来自FSTEC第17号命令信息系统的认证是基于对信息系统中选定的一组实现完整信息处理技术的部分进行的认证测试的结果。

在这种情况下,将合格证书分配给信息系统的其他部分,前提是它们对应于已通过认证测试的信息系统的部分。

如果为指示的部分建立了相同的安全级别,对信息安全的威胁,并且为信息系统及其信息保护系统实施了相同的设计解决方案,则认为该部分适合于进行认证测试的信息系统部分。

在信息系统的接受测试或信息系统的各部分中,确认合格证书所覆盖的部分与已对其进行了认证测试的信息系统的部分是否相符。

在适用合格证书的信息系统部分中,运营商确保遵守信息系统信息保护系统的操作文档以及信息保护的组织和行政文档。

认证测试的程序和方法,结论和符合性证书中定义了基于选定的部分组的认证测试结果的信息系统认证的功能,以及将合格证书分发到信息系统其他部分的条件和程序。

此外,我们将以具体的错误示例为例,并仅引用此规范行为中的适当引号作为无法做到这一点的理由。

示例1

仅服务器部分经过了认证,但是我想将证书扩展到工作站(AWS)。 能做到吗?

不行

不行 信息系统的认证是根据对信息系统的选定部分的一部分进行认证测试的结果来进行的,这些部分

实施了信息处理的完整技术 。

通过通信渠道进行信息传输也是一种处理技术。 另外,在此示例中,没有一个工作站经过认证,因此我们不能将证书扩展到另一个标准工作站。

示例2

在这里,我们考虑了先前的错误,并在证书中包括了数据传输通道和一个典型的工作站。 突然,我们需要为一个大老板组织一台笔记本电脑,并与认证系统连接(当然是通过安全通道)。 我们可以将符合性证书扩展到此笔记本电脑吗?

不行 如果为指示的段建立了

相同的安全级别和

对信息

安全的威胁,则认为该段适合于进行认证测试的信息系统段。

在这里,对于移动技术手段而言,出现了对信息安全的新威胁,这些威胁与固定工作站无关,并且很可能在认证系统的威胁模型中没有考虑。

示例3

好吧,我们考虑了这一障碍,并给增长模型带来了威胁,即对移动设备的威胁。 现在可以将证书扩展到大老板的笔记本电脑上吗?

不行

不行 某段

被认为与 已对其进行认证测试的信息系统段

有关 ...

尽管在信息保护系统的设计文档中描述了移动工具,并且威胁模型考虑了与移动技术手段相关的威胁,但并未对此工具进行任何认证测试。

示例4

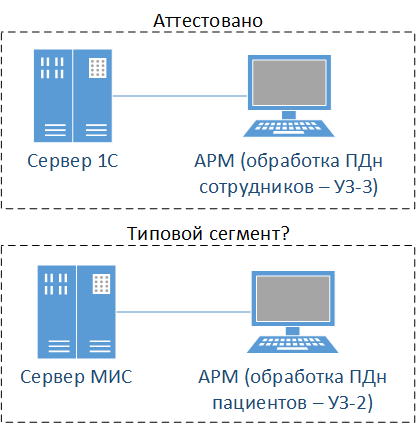

多么复杂! 但是,这种情况是:有一个医疗机构,有两个信息系统-带雇员的信息系统和带患者的医疗信息系统(MIS)。 我们可以与员工一起保存,认证信息系统,并将此证书扩展到IIA吗?

不行

不行 如果为指示的段建立了

相同的安全等级...对于信息系统采用相同的设计解决方案,则该段被认为适用于信息系统的那个段。

尽管这里似乎一切都很复杂,但实际上,您只需要考虑典型段的可能选项,即可准备建立保护系统。 但是实际上,如果您考虑了所有因素(并且没有太多要求),那么证书的分发就不会有问题。

误区4。 从威胁模型开始,必须在保护系统的设计文档中描述典型部分。

没有这样的要求。 尽管没有直接禁止这样做,但是这种方法将来可能会导致一些问题。 FSTEC第17条命令告诉我们以下内容:

认证测试的程序和方法,结论和符合性证书中定义了基于选定的部分组的认证测试结果的信息系统认证的特征,以及将合格证书分发给信息系统其他部分的条件和程序 。也就是说,我们只有在认证阶段才有权提及典型细分。 在这种情况下,如果满足FSTEC第17号订单的17.3节的条件,则默认情况下您的细分受众群将是典型的。 但是我们遇到了这样的情况:典型的段已经在威胁建模阶段尝试描述,几乎指示了这些段的设备序列号。 这种方法的问题在于,如果发生硬件更换或处理技术发生某些变化(例如,出现虚拟化环境),则已经将证书分发到的段可能变得不合法(例如,不合法)。 在这种情况下,可能有必要不进行“附加认证测试”,而应根据新的测试进行整套测试。

通常,我们的建议是完全不提及设计文档中的典型部分。 确实,根据现行法律,任何符合既定条件的细分市场都是典型的。

重要! 如果您是信息系统的运营商并计划对信息系统进行认证并具有将证书扩展到标准段的能力,请务必与您的认证机构进行讨论,以便按照FSTEC第17阶要求将这种可能性反映在认证文件中!

神话5。 FSTEC不了解“典型细分”,如果我们通过了此类认证,我们将受到惩罚

鉴于FSTEC的法规文档中对典型部分进行了更详细的描述,这个神话听起来很奇怪。 这个想法最经常从所谓的“老派”的保安那里听到。

一般而言,除了“这不是事实”之外,我们在这里无话可说。 相反,监管机构正在以各种可能的方式促进信息系统认证体系的发展,最近,我们甚至遇到了FSTEC的说法,即巨大的区域级信息系统未经标准段原则认证。 我不得不在那儿解释说,这不是最佳选择。

神话6。 仅当经过认证的部分和部门属于一个组织的财产时,典型部门才起作用

这是不对的。 立法中没有明确规定,但是所有不被禁止的事物都是允许的。 但是,当然,当认证零件和模型段属于一个组织的财产时,并且当模型段属于第三方法人时,也存在某些差异。

如果一切都属于一个组织,则该组织可以独立地采取措施来保护标准段上的信息,任命委员会并将证书扩展到标准段。

如果存在国家信息系统的中央运营商(例如,区域信息技术中心)和其他法律实体的部门(例如,国家机构的区域文件管理系统),则一切都将变得更加复杂。 困难在于以下事实:依法,这些GIS的运营商负责保护状态信息系统中的信息。 因此,为了使下一个测试不会使操作员感到厌倦,因为该事实是在距区域中心400公里的学校某处未采取信息保护措施,因此他至少需要在连接典型网段的阶段记录该过程。 首先,创建连接到信息系统的规则,操作员在其中清晰明确地描述了在连接网段上必须满足的信息保护要求。 这通常包括任命负责人员,批准用于信息保护的内部文档(尤其是混淆的操作员甚至可以制定并提供标准集),购买,安装和配置必要的信息保护工具,漏洞分析等。此外,希望进行连接的组织可以执行所有要求以及法规中规定的方式均证实了这一点。

另一方面,所描述的所有困难都是我们已经与其中一名操作员一起发明的近似行动计划。 如果分布式GIS的操作员不害怕承担至少在连接阶段不满足满足保护远程段信息要求的事实的责任,那么他可以走一条简化的道路(该操作员还应决定如何“简化”)。

不幸的是,一些运营商这样做是因为他们真诚地相信以下神话。

神话7。 证书颁发机构负责将证书扩展到不符合要求的部分。

作为认证机构,对我们而言,了解责任范围非常重要。 由于法律并未明确回答“谁负责将证书扩展到不合格的部分”这一问题,因此我们写了一封信给FSTEC。

FSTEC答复说,认证机构仅对认证测试本身的质量负责。 信息系统的组织运营商负责将证书正确分配给典型的部门。

误区8。 典型的细分市场不会给我们任何收益。 无论如何,您必须吸引被许可人并付钱给他

事实并非如此。 至少在信息系统操作员的工作人员具有能够执行上述所有活动的专家的情况下。

另一方面,我们经常遇到这样的事实,要求我们帮助连接标准段。 无论如何,至少在此类细分市场中,您需要制定内部文档,安装并正确配置信息安全工具。 另外,许多信息系统运营商对第三方组织撰写的典型段的符合性的结论比对与系统连接的申请人的报告更为信任。

但是即使在这种情况下,由于至少不需要为可连接元素的信息保护系统开发单独的威胁模型和设计文档,典型的分段仍可以使操作员节省资金。 也无需进行全面的认证测试。

神话9。 在典型的细分市场中,仅应使用相同的技术手段(例如,具有相同主板,相同处理器,相同RAM,类型,制造商和型号的计算机)

立法中也没有明确指出这个问题。 从直觉上看,很明显,不需要完全符合认证和连接部分的要求,否则整个事情就一文不值。

当我们需要澄清类似的问题时,我们该怎么办?没错-我们正在写信给监管机构。FSTEC预计会回答,在典型细分市场中不应使用相同的(一家制造商,一种型号等)技术解决方案。为了使某段适用于经认证的段,有必要为其建立相同的安全级别,识别对信息安全的相同威胁,并对系统本身和信息保护系统实施相同的设计解决方案。实际写成第17阶。神话十 对于每个可连接类型段,您需要创建自己的威胁模型。

不行

在典型的网段中,与信息系统认证部分相同的威胁也应具有相关性。因此,威胁模型是整个系统的一种。如果认证信息系统中发生任何重大技术变化,可能导致出现对信息安全的新威胁,则有必要修改通用威胁模型,并在必要时对整个系统进行附加认证测试。神话11 附加标准段的数据无需在信息系统的技术护照中反映出来

关于这个问题,我们还询问了FSTEC。答案是必须将新段的数据输入技术护照。但是,是将新数据输入系统的通用数据表还是为该段创建单独的文档,取决于操作员。我们认为,为典型细分市场单独制作技术护照更为方便。仅此而已。如果您仍然对该主题有疑问-欢迎发表评论。我们希望我们的出版物会有所帮助,并使经认证的信息系统的运营商的生活更轻松。