在2019年4月,Forrester Research发布了Forrester Wave™季度报告:软件构成分析,2019年第二季度,对十个软件构成分析(SCA)类解决方案提供商进行了评估和比较。 本文是对报告关键条款的改编译文。

主要发现

- WhiteSource和Synopsys 位居市场领导者(领导者)之首。

- Snyk和Sonatype被称为强效表演者;

- WhiteHat Security , Flexera和Veracode被称为竞争者。

- GitLab , FOSSA和JFrog是挑战者。

译者注

什么是软件组成分析? 软件组成分析过程是网络供应链风险管理框架( 请参阅NIST网站 )的更广泛的组件分析过程的一个子类,旨在识别使用第三方和开源软件的潜在风险。

分别诸如软件组成分析(SCA)之类的软件解决方案旨在自动检测风险并消除代码中的漏洞,控制外部(现成的)库的使用。

特别是对于组件分析和软件组成分析的总体思路,我们建议您熟悉OWASP项目网站上的材料。

软件组成分析(SCA)类解决方案在实施现代方法以创建安全的应用程序开发环境中的重要性

在需要在保持代码质量的同时快速向应用程序中添加新功能的情况下,开发人员越来越多地依靠公共开源组件来使用位于公共存储库中的已创建软件模块,以及自定义和自动化其代码。 最新的一项

源研究表明,该研究中分析的代码库中的开放源代码组件逐年增加了21%。

重要的是要了解这些第三方开放源代码组件可能包含严重漏洞,这些漏洞本身已经对业务构成风险。 最近的一项研究表明,每八个开源组件都包含一个已知的

源安全漏洞。 所有这些使事实更加复杂,因为从漏洞发布到被利用之间的时间从45天减少到3天,信息安全专家识别和消除最近发现的漏洞的时间越来越少。

鉴于这些趋势,SCA解决方案的消费者应仔细研究以下供应商解决方案:

- 向开发人员提供有关如何修复漏洞的建议。

为了显着降低漏洞和许可条件所带来的风险,需要通过SDLC(软件交付生命周期)流程尽快通知开发人员有关安全风险和在许可证清洁度方面使用他人代码的信息,并且还必须收到有关其开发建议的建议。消除。 SCA解决方案不仅应该提供消除风险的高质量建议,而且某些产品还提供纠正代码的解决方案,提供有关开源组件安全版本的可用性的信息,或者在没有固定版本的情况下创建补丁(补丁)。 - 允许您创建与不同业务部门和应用程序类型一致的策略。

为了提高发布发布的速度,IS专家应从使用SCA工具进行手动测试转变为在使用SCA功能的组织中开发和实施安全开发标准。 信息安全专家维护公司中所有应用程序都必须满足的安全开发策略(例如,不应释放任何已知的关键漏洞),并控制更关键的应用程序的最低安全要求。 为了发挥作用,信息安全专家需要灵活地管理所采用的策略,包括使用SCA提供的工具。 - 为安全专业人员和CISO提供战略风险报告。

CISO应当组织流程,以减少修复已发现漏洞所花费的时间。 过去,信息安全专家从各种来源收集有关风险和漏洞的信息,或者什么也没做。 今天,信息安全专家可以为CISO和开发团队接收现成的报告(“现成的”),描述已识别的风险。

将供应商纳入审核的标准

Forrester在此基准分析中包括10个供应商:Flexera,FOSSA,GitLab,JFrog,Snyk,Sonatype,Synopsys,Veracode,WhiteHat Security和WhiteSource。

这些供应商均具有:

- 企业级的成熟SCA工具。 所有列出的供应商都提供了适合信息安全专业人员的一系列SCA功能。 要求制造商“开箱即用”提供以下大多数功能:

- 提供有关消除开源软件(开源)中的许可风险和漏洞的建议的能力,

- 集成到SDLC自动化工具中的能力,

- 提供主动的漏洞管理

- 编辑和创建策略的能力,

- 在开源软件中提供清晰的风险报告的能力。

- 仅SCA提供的年收入就超过1000万美元。

- 来自Forrester客户的兴趣或建议。 在其他情况下,根据Forrester的决定,由于其产品的技术特性和在市场上的显着地位,参与的供应商可以保证将其列入清单。

Forrester Wave™报告重点介绍了领导者,出色的执行者,竞争者和挑战者。 该报告是对市场领先供应商的评估,并不构成供应商的完整情况。 有关市场的更多信息,可以从SCA

链接上的其他Forrester报告中获得。

Forrester Wave方法论

Forrester Wave报告是供购买者考虑在技术市场中购买软件的指南。 为了向所有比较参与者提供平等的流程,Forrester在评估参与的供应商时遵循《 Forrester Wave™方法指南》。

该报告进行了初步研究,以形成经过评估的制造商清单。 根据选择标准缩小了供应商的初始库,并将其包括在最终列表中。 然后,通过问卷,演示/简报,评论/与客户的访谈收集有关产品和策略的详细信息。 这些输入数据以及专家的研究和他的市场知识,用于通过评估系统对供应商进行评估,在评估系统中,每个参与者与其他参与者进行比较。

Forrester在每个报告的标题中清楚地指出了Forrester Wave的出版日期(季度和年份)。 直到2019年1月28日,才根据Forrester提供的材料对参与此Forrester Wave研究的供应商进行评估,此后不再接受其他材料。

在发布报告之前,Forrester要求供应商研究研究结果以评估研究的准确性。 在Forrester波形图中标记为未参与的制造商符合标准,可以包含在报告中,但拒绝参与或仅部分参与了研究。 根据Forrester Wave™和Forrester New Wave™非参与和不完全参与的供应商政策对它们进行评估,并与参与的供应商一起发布他们的立场。

比较概述

- 当前供应商报价

每个供应商在Forrester波形图的垂直轴上的位置表明当前报价的吸引力。 此类解决方案的关键标准是许可证风险管理,漏洞确定措施,主动漏洞管理,策略管理,SDLC集成,容器扫描和无服务器扫描以及内置的战略报告功能。 - 策略策略

水平轴上的位置指示供应商策略的稳定性。 Forrester评估了产品策略,市场推广方法,路线图以及对用户和分销商的培训可用性。 - 市场占有率

市场中供应商的存在状况的评估由图中圆圈的大小表示,并反映了每个供应商的产品安装量,公司的增长率和盈利能力。

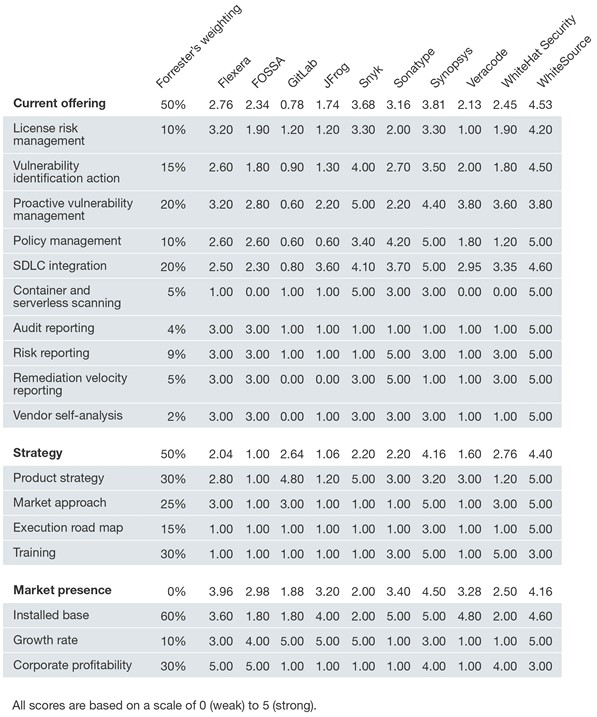

译者注:下表总结了Forrester专家的评分和权重,在此基础上,比较的SCA提供者位于Forrester的“浪潮”中。 我们找不到估计指标的详细解释,但是,重要的是要注意该方法的以下特征:

- Forrester权重的确定是根据其对该分析机构的订户(客户)的重要性进行的,因此,对于那些首先对SCA解决方案的特定功能感兴趣的公司,供应商的评级可能与所提供的评级大不相同。

- 市场存在指标的系数等于零,仅作参考之用,这意味着该指标的最终编号仅影响卖方点(圆)的大小,而不影响其垂直和水平位置,即 不要影响评级和成为领导者。

供应商资料

分析显示了每个供应商的以下优点和缺点。

领导者

WhiteSource减少了通过优先级消除风险所需的时间。 WhiteSource最近引入了通过静态扫描对漏洞进行优先级排序的功能,以查看组件的易受攻击的部分是否由应用程序直接调用。 如果不是,则降低该漏洞的优先级。 另一个相对较新的可能性是,通过创建请求(拉动请求)来自动删除漏洞,以将组件更新为符合公司政策的版本。

用户欣赏多种语言的支持以及客户支持的质量,但是请注意,该产品可以更好地可视化可传递依赖项。 WhiteSource解决方案具有很少的缺点,但是用于编译项目中使用的组件列表(物料清单或BOM)的功能没有达到期望。 WhiteSource非常适合需要在SDLC的早期阶段进行扫描并且正在寻找一种解决方案来确定优先级并自动消除威胁的公司。

Synopsys通过二进制扫描和报告利用Black Duck。 Synopsys将其解决方案的功能与Black Duck(Black Duck Hub和Protecode SC)的功能结合在一起。 但是,要对许可要求的合规性进行更全面的分析,用户还可以使用Black Duck Protex和Black Duck。 例如,您可以分析声称的发现许可证之间的差异,但是您需要为此使用两种不同的工具。 Synopsys还具有交互式和静态扫描的另一功能-该公司最近发布了Polaris平台,该平台旨在合并来自预发布扫描工具的所有数据。

用户信任Synopsys代码扫描产品,这些产品快速可靠,为消除威胁提供了详细的建议,但认为误报结果的级别很高。 Synopsys提供了良好的策略管理,与SDLC解决方案集成,可靠的主动漏洞管理(包括比较项目规范(BOM))功能的机会,其中突出显示了组件更改。 但是,在自动修复其他领先供应商提供的漏洞的功能方面,Synopsys并没有达到期望。 Synopsys非常适合其应用程序开发团队具有明确的SDLC集成要求并且需要针对不同类型的应用程序使用不同策略的公司。

表现出色

Snyk专注于开发人员脚本以更新版本并提供修复程序。 该公司的目标是允许开发人员修复漏洞,因此,不仅可以通过创建更新请求来修复漏洞,而且还可以在存储库中没有可接受的组件版本时使用自定义修复程序。 Snyk还以图形的形式为开发人员提供了可视化的请求,该图形显示了关系和相关的漏洞,这有助于开发人员了解为什么需要进行某些更正。

用户赞赏Snyk专注于开发人员的需求,包括简单的SDLC集成,自动漏洞修复(包括无需手动代码修复的自定义补丁程序以及依赖关系可视化)。 但是,为了使该解决方案完全满足开发人员的需求,Snyk不仅应检测程序代码中的漏洞,还必须提供有关程序代码中所用软件组件的所有版本的信息。 Snyk十分关注开发人员的需求,而不是信息安全专家的需求,因此,作为建议,应该指出的是,有必要扩展Snyk的内置审核和报告生成功能。 对于需要在开发阶段自动消除软件代码漏洞的公司,Snyk是理想的选择。

Sonatype继续开发Nexus平台以提高性能。 Sonatype使用Nexus存储库来丰富其漏洞数据库。 Sonatype研究团队进一步补充了与发现的新漏洞相关的数据,有关如何解决这些漏洞的信息以及更改设置,更新组件的建议以及更改程序代码的建议。 Nexus平台具有多种功能的多个许可证-DepShield,IQ Server,Nexus审核器,Nexus防火墙,Nexus生命周期,Nexus存储库和Nexus漏洞扫描程序。要充分利用Nexus平台产品,您需要选择适当的这些组件组合。

使用该解决方案的用户注意,误报率低,与Nexus存储库集成以及用户支持水平高。 尽管如此,还需要强调的是,Sonatype解决方案需要更多地关注跟踪传递依存关系的功能的完善,以及基于扫描结果提供报告表格。 此外,从众多公司产品中选择正确的解决方案时,价格和许可政策给产品用户带来了困难。

该解决方案将对已经使用Nexus产品或要求假阳性扫描结果水平非常低的公司感兴趣。

竞争者

WhiteHat Security提供了SCA解决方案,无需人工干预即可达到最高速度。 WhiteHat Security以其专家为减少误报扫描结果的水平而著称,在将判决发送给用户之前先分析扫描结果。 除了具有安全团队验证结果的WhiteHat Sentinel SCA Standard,WhiteHat现在能够使用Sentinel SCA Essentials提供全自动解决方案。

WhiteHat Sentinel Essentials是一个新解决方案,因此用户可能会遇到较小的缺陷。 注意到了基于角色的访问系统的弱点,难以识别易受攻击的依赖关系,但是高度赞赏了易受攻击信息的细节。 WhiteHat Security , (SCA, SAST, DAST).

WhiteHat Security , : , .

Flexera . Secunia, Flexera, , Flexera , National Vulnerability Database (NVD). , NVD . , Secunia, Flexera FlexNet Code Insight Secunia.

Flexera . , – , , , API .

Veracode . 2018 Veracode SourceClear, Veracode Software Composition Analysis. SourceClear Software Composition Analysis , Veracode Software Composition Analysis SaaS . — , SCA SaaS , — . Veracode SCA-.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

:

, « »

, Web Control