大家好! 我叫Vitaliy Malkin。 我是Informzashchita安全分析部门的负责人,还是True0xA3团队的兼职队长。 在本文中,我们开始了3种材料的循环,这些材料专门用于我们在PHDays IX Standoff上的表现。 在本文中,我们将解释为什么有能力的准备会成功一半,为什么及时获取“水果”如此重要,以及如何在一个项目的框架内组织渗透测试团队的互动。

TL; DR文章包含大量英语主义和复杂的技术术语,对此我深表歉意。

一,输入

我们有16名入选的测试员,4名受训者,6名服务器,我们自己的CUDA站以及对胜利的渴望。

我们在“对峙”开始前8天就开始了积极的准备阶段。 这是我们作为攻击者的第三次尝试,我们许多人已经有足够的经验来了解今年的目标。 我们看到了5个优先领域需要详细阐述:

- 有效的协调;

- 低挂水果的收集;

- 利用非典型(对我们而言)技术(ACS TP,IoT,GSM)的漏洞;

- 准备外部基础设施和设备;

- 开发添加。 持久性和强化方法。

让我们尝试按顺序解析这些项目。

1.有效协调

关于这一点,我最容易谈论,因为我要负责执行该决定。 我认为,在对峙期间,初学者最常见的问题是协调不力。 团队成员解决相同的任务,对已经观察到的和未观察到的没有清楚的了解。 接收到的有关该任务的信息不会彼此传输,结果,工作效率大大降低。 参与者越多,效率下降越多。 而且,非常了解基础架构的一般情况并且可以将各个漏洞与成熟的攻击媒介联系起来的人非常有用。

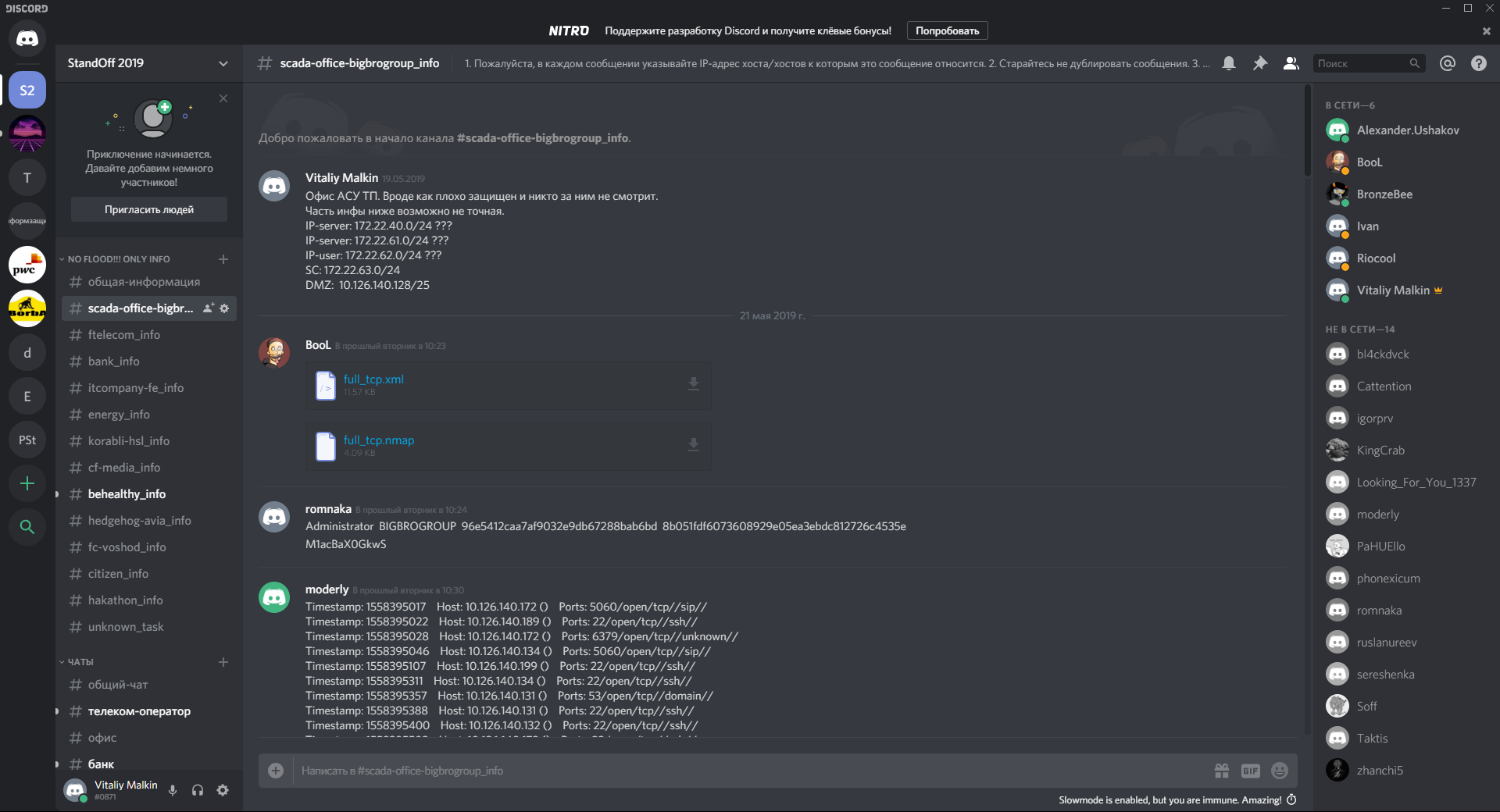

今年选择Discord平台进行团队互动。 通常,它与旧的IRC聊天非常相似,并具有文件上传-a和语音通信等其他功能。 我们对Agend竞赛中的所有对象进行了描述,并为每个对象创建了一个通道,在该通道中发布了信息。 因此,与该任务相关的任何人都可以看到出现在他身上的所有内容,包括启动各种工具和手动搜索的结果。 在所有信息频道上,每分钟设置一条消息的限制,以防止泛滥。 整个讨论是在单独的聊天中进行的,也为每个对象创建了聊天。

还做出了一些组织决策来改善协调。 通常,在团队中使用“ NECESSARY”一词来设置任务不是惯例。 我们尝试讨论为什么要设置此任务或任务,其实现将导致什么以及如何更有效地完成任务。 但是在StandOff的框架内,这种模型可能导致不必要的争吵,因此我们决定委托协调员对该过程具有完全的权限。 在比赛的28小时内,几乎没有讨论他的决定,这无疑为我们节省了很多时间。 尽管这可能已经影响了通信质量。 除此之外,我们决定非常清楚地划定责任领域:尽管事实上,一些团队成员并未完成最激动人心的任务。

2.低挂水果的收集

我认为,我们成功的主要秘诀是:丰富的项目日常经验和正确的任务优先级。 去年,由于快速入侵了简单的漏洞,我们能够占领整个办公室并保留整个游戏。 今年,我们集中解决了该问题,并汇总了此类漏洞列表。

ms17-010; ms08-67; SMBCRY LibSSH RCE; HP DATA保护器; 惠普iLo; ipmi 思科智能安装 Java RMI JDWP; JBOSS; drupalgeddon2; 网络逻辑 伤心欲绝 轰击 ibm Websphere iis-webdav; 服务 vnc; ftp-anon; NFS smb-null; 雄猫

接下来,编写了两个检查程序和穿透程序服务,使用公共漏洞利用和metasploit,以自动化模式自动检查漏洞,然后尝试利用它们。 该实用程序在输入时收到了nmap报告,最终加快了该过程。

3.利用非典型(对于我们)技术(ACS TP,IoT,GSM)的漏洞

我们最经常为银行和其他金融组织做项目。 如果确实如此,那么SCADA系统的风格应为:“如果您能够通过网络访问scada,则将其修复并将其视为项目成功的标准之一。” 因此,我们在分析过程控制系统的安全性方面没有良好的应用经验。 这反过来导致了一个事实,即在StandOff的一周前,我们紧急坐下来研究典型的漏洞。 使用IoT和GSM,情况甚至更糟:如果有时在项目中发现IoT,那么我们只能在以前的僵局中看到GSM。

因此,在准备过程中,我们在自动化过程控制系统上确定了两个独立的人员,另外两个人则在GSM和IoT上。 在准备周中,第1小组撰写了SCADA系统渗透测试的典型方法,并详细研究了有关去年ICS基础架构的视频。 他们还抽出了大约200 GB的各种HMI,驱动程序和其他与控制器直接相关的软件。 至于GSM和IoT,我们在这里准备了几块铁,阅读了有关GSM的所有可用文章,并希望这足够了。 (笑声:不是!)

4.外部基础设施和设备的准备

了解到我们的团队今年将足够大后,我们立即决定需要更多设备。 以下是我们在团队内部收集的建议列表,“ +”号表示我们最终采纳了:

-咖啡机;

+-CUDA服务器(他们没有带它,但是他们使用了它);

+备用笔记本电脑;

+ WIFI路由器;

+管理型交换机;

+各种长度的网络电缆(20条);

+飞行员(3个);

+ Wi-fi Alfa(3个);

+橡皮鸭(2个);

-代理商标;

-相机

至于基础架构,这是一首单独的歌。 去年,我们意识到使用CUDA工作站很有用,打破了几次握手,因此毫无疑问地需要使用它。 重要的是,今年和过去,所有攻击者都落后于NATth,而NATth普遍拒绝了DMZ进行反向连接的可能性。 但是,除了ICS节点外,绝对所有主机都应该可以访问Internet。 在这方面,我们决定增加三个可从Internet访问的侦听器服务器。 另外,为了简化转换和合并,我们使用了启用客户端到客户端模式的自己的OpenVpn服务器。 不幸的是,不可能自动化连接网关的过程,因此28个团队中大约有12个小时一直在使用网关。

5.开发添加。 持久性和强化方法

我们过去使用StandOff的经验非常清楚地表明,仅仅成功地破解服务器是不够的:重要的是不要让其他人站稳脚跟。 因此,对带有新签名和脚本的RAT给予了足够的重视,以加强Windows的保护。 我们使用了标准RAT,略微改变了混淆方法。 规则有点复杂。 通常,我们为自己确定了以下脚本集:

- 关闭SMB和RPC;

- 将RDP移植到非标准端口;

- 从安全基准禁用可逆加密,来宾帐户和其他设置。

对于Linux,开发了一种特殊的初始化脚本,该脚本关闭所有端口,在非标准端口上打开SSH,并注册用于访问SSH的命令的公钥。

二。 简报

5月17日,即StandOff的前5天,向攻击者进行了简报。 在此过程中,许多信息浮出水面,影响了我们的培训。

首先,组织者发布了网络地图,这已成为我们的极大帮助。 我们能够预先划分责任范围,更新网络部分,最重要的是,了解网络的本质。 我认为,简报中最重要的声明是短语ICS网络只能从一个网段访问,而这一网段将不受保护。 此外,将为ICS和安全办公室提供最多的积分,组织者直接鼓励黑客之间的网络斗争。

我们这样获取信息:“抓住bigbrogroup的人很可能会赢得比赛。” 问题是,我们的经验告诉我们:无论组织者对简单的服务提出什么惩罚,维护者如果无法修补它们,都会放弃脆弱的服务。 毕竟,当他们从最大的信息安全会议的舞台上宣布您宠坏了黑客时,要比他们从您手中夺走一些游戏要点更加糟糕。 我们的理论得到了证实,但是我们将在第二篇文章中详细讨论。

因此,我们决定将整个团队分为四个部分:

1. Bigbrogroup。 这是我们分配给最高优先级的任务。 该团队由经验最丰富的人员组成,他们擅长打入不同客户的内部基础架构。 这个小型团队总共由5人组成。 他们的目标是尽快在该领域立足,并切断其他团队访问ICS的权限。

2.无线网络。 负责监视Wi-Fi,跟踪新点,拦截握手并将其残酷对待的团队。 GSM也参与了他们的任务,但是首先必须捕获Wi-Fi并切断其中的其他命令。

3.未受保护的网络。 前四个小时的团队选择了所有不受保护的网络来检测漏洞。 我们了解到,在这四个小时内,受保护网段不会发生任何超重要的事情,如果确实如此,则防御者会将其撤消。 因此,他们专注于可能发生的不可逆转的变化。 事实证明-没有白费。 四小时后,同一小组开始分析受保护的网段。

4.扫描程序组。 组织者直接表示网络将发生变化,因此我们有两个人不断扫描网络以查找变化。 自动化并非易事,因为在不同的网络下,在不同的时间需要不同的设置。 例如,在fe.phd网络的第一个小时,nmap在T3模式下对我们来说运行良好,而在12小时后,它在T1模式下几乎无法运行。

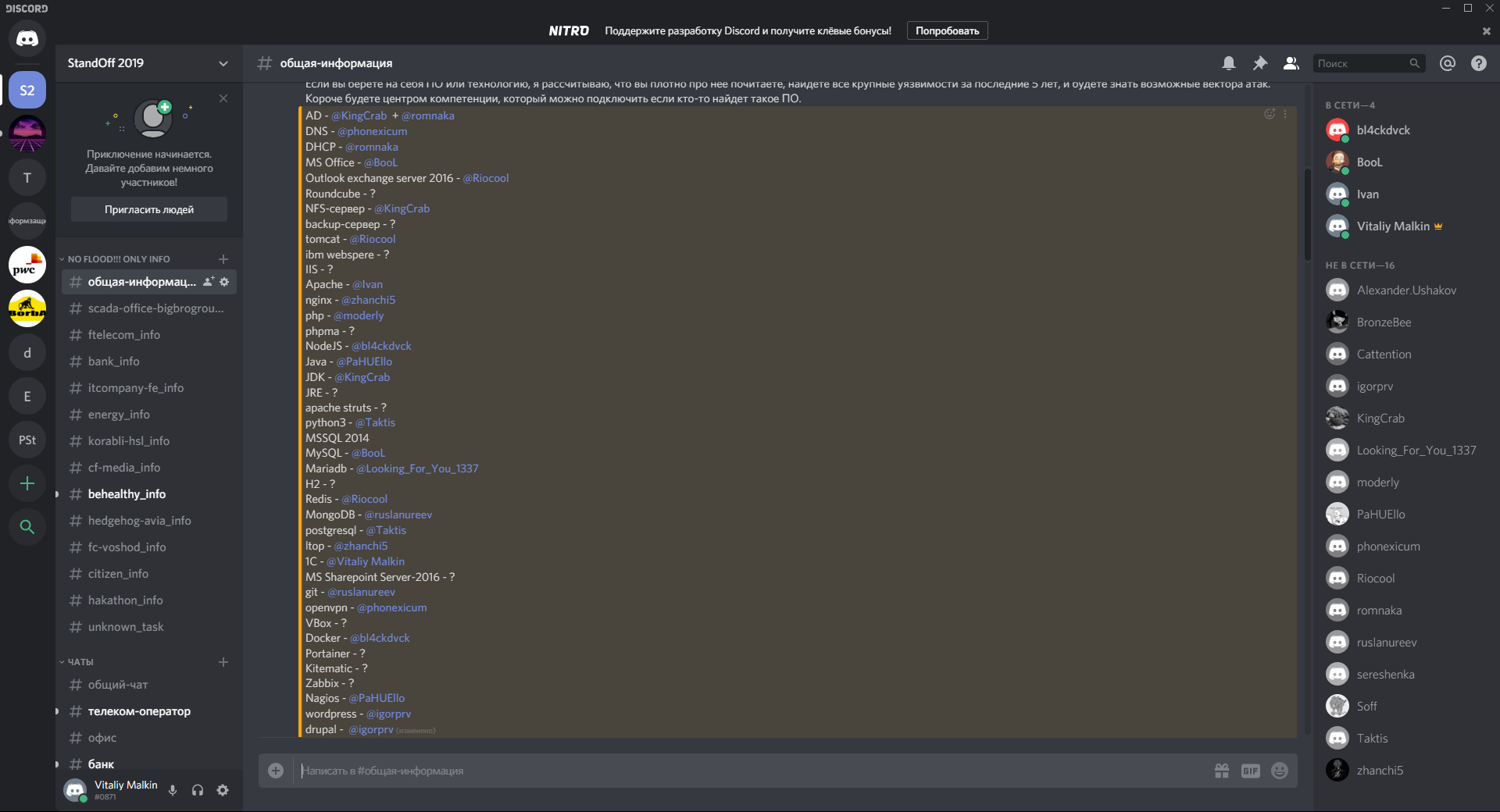

对我们来说,另一个重要的推动因素是组织者发布的软件和技术清单。 对于每种技术,我们都尝试创建自己的能力中心,该中心可以非常迅速地帮助您发现典型的漏洞。

对于某些服务,我们发现了非常有趣的漏洞,但没有公开利用。 例如,Redis开发后RCE就是这样。 我们确信此漏洞会出现在游戏基础架构中,因此我们决定编写自己的1天漏洞利用程序。 不可能专门为该漏洞编写1天的日志,但是总体上我们准备使用大约五种非公开漏洞。

不幸的是,我们没有共享所有技术,但并不是那么可怕。 我们涵盖了主要场景,这就足够了。 还有一个过程控制器列表,我们也进行了整理,并试图为此做准备。

在准备战斗时,我们准备了几种工具以无缝连接到ICS物理网络。 例如,我们使用覆盆子实现了菠萝-a的廉价类似物。 该模块通过以太网连接到工业网络,并通过GSM连接到管理服务。 接下来,我们可以远程配置以太网连接,并使用内置的Wi-Fi模块就地分发它。 不幸的是,在简报会上,组织者清楚地表明您无法物理连接到ICS,因此我们把这个模块留到了更好的时候。

有关银行,离岸银行和反欺诈工作的很多信息。 但是了解到其中没有很多钱后,我们决定不为此事做准备,而是在此过程中提出一些建议。

总结起来,我们已经做了大量的准备工作。 重要的是要注意,除了在StandOff上成功表演的明显优势外,还没有明显的优势。

- 这样的准备是分散注意力和做我一直想尝试探索的事情的好方法,而且在项目活动的框架中根本没有时间。

- 我们没有一个涉及整个团队的项目作为一项任务的一部分,因此我们建立了良好的团队建设,追求特定的目标。

- 我们所做的大部分工作都可以在实际项目中使用,因此,除了扩大我们的能力之外,我们还提供了现成的工具。

现在,在描述完所有这些内容之后,我了解到我们没有像以前那样完成任何宏伟的工作。 总的来说,在我看来,正确组织的准备工作成为了我们团队获胜的主要原因。 而在StandOff本身直接发生了什么-我将在周期的第二篇文章中讲述。