互联网审查正在全球范围内变得越来越重要。 这导致“军备竞赛”的增加-不同国家的国家机构和私人公司试图阻止各种内容,并努力规避此类限制,而开发人员和研究人员则寻求创建有效的工具来对抗审查制度。

卡耐基梅隆大学,斯坦福大学和SRI国际大学的科学家进行了一项

实验 ,他们开发了一项特殊服务来掩盖Tor的使用,Tor是绕过锁的最受欢迎的工具之一。 我们向您介绍有关研究人员所做工作的故事。

Tor与锁

Tor通过使用特殊的中继(即用户和他需要的站点之间的中间服务器)为用户提供匿名性。 通常,用户与站点之间存在多个中继,每个中继只能解密转发的数据包中的少量数据-足以找到链中的下一个点并将其发送到该位置。 结果,即使将中继添加到由入侵者或检查员控制的链中,它们也将无法找出流量的目的地和目的地。

作为一种反审查工具,Tor可以有效地工作,但是审查员可以选择完全阻止它。 伊朗和中国已成功阻止了竞选活动。 他们能够通过扫描TLS握手和Tor的其他独特功能来识别Tor流量。

随后,开发人员设法使系统适应旁路锁。 审查人员通过阻止HTTPS连接到许多站点(包括Tor)来进行响应。 项目开发人员创建了obfsproxy程序,该程序还可以对流量进行加密。 这项比赛正在进行中。

初始实验数据

研究人员决定开发一种工具,该工具可以屏蔽Tor的使用,即使在系统完全锁定的区域也可以使用Tor。

- 作为最初的假设,科学家们提出了以下内容:

- 检查器控制连接到外部未经审查的Internet的网络的隔离内部段。

- 参与阻止的机构控制着被检查的网段内的整个网络基础结构,而不是最终用户计算机上的软件。

- 审查者试图阻止用户访问他认为不受欢迎的资料,假设所有此类资料都位于受控网络段之外的服务器上。

- 该网段外围的路由器会分析所有数据包的未加密数据,以阻止不需要的内容并防止相应数据包渗透到外围。

- 所有Tor继电器均位于外围。

如何运作

为了掩盖Tor的使用,研究人员创建了StegoTorus工具。 其主要目标是提高Tor抵抗自动协议分析的能力。 该工具位于客户端和链中的第一个中继之间,使用其自己的加密协议和隐写模块使识别Tor交通变得困难。

第一步,一个名为chopper的模块开始运行-将流量转换成一系列不同长度的块,然后按顺序发送。

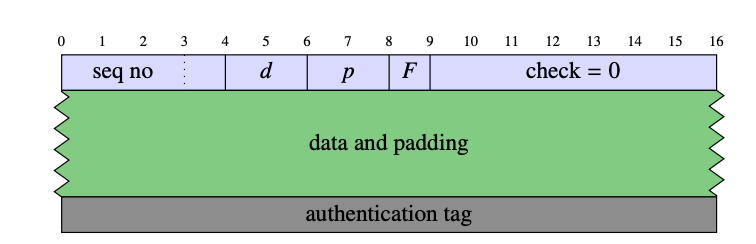

在GCM模式下使用AES加密数据。 块头包含一个32位序列号,两个长度字段(d和p)-它们指示数据量,一个特殊字段F和一个56位验证字段,其值必须为零。 最小块长度为32字节,最大为217 + 32字节。 长度由隐写模块控制。

建立连接后,信息的前几个字节是握手消息,借助它的帮助,服务器可以了解它是在处理现有连接还是新连接。 如果连接属于新链接,则服务器使用握手进行响应,并且交换中的每个参与者都从中分配会话密钥。 此外,系统实现了密钥更新机制-类似于突出显示会话密钥,但是使用块代替了握手消息。 此机制更改序列号,但不涉及链接ID。

数据交换的两个参与者都发送并接收了fin块之后,链接关闭。 为了防止重放攻击或阻止传送延迟,两个参与者都必须记住该ID在关闭后多长时间。

内置的隐写术模块将Tor流量隐藏在p2p协议中-类似于使用安全VoIP通信进行Skype的操作。 HTTP隐写模块可模拟未加密的HTTP流量。 系统使用普通浏览器模拟真实用户。

耐攻击性

为了测试所提出的方法如何提高Tor的效率,研究人员开发了两种类型的攻击。

第一个方法是基于Tor协议的基本特征将Tor流与TCP流隔离开来-这是用于阻塞中国电力系统的方法。 第二种攻击是研究已知的Tor流,以检索有关用户访问了哪些站点的信息。

研究人员证实了针对“香草Tor”的第一类攻击的有效性-为此,他们使用HTTP隐写模块通过常用的Tor,obfsproxy和StegoTorus收集了来自Alexa.com排名前10位的网站的访问记录,共二十次。 CAIDA数据集的端口80上的数据被用作比较的参考-几乎可以肯定,所有这些都是HTTP连接。

实验表明,计算规则的Tor很容易。 Tor协议过于具体,具有许多易于计算的特征-例如,使用TCP协议时,其持续时间为20-30秒。 Obfsproxy工具几乎也不会隐藏这些明显的要点。 反过来,StegoTorus产生的流量更接近CAIDA的参考。

在计算访问站点的攻击情况下,研究人员比较了“ Vanilla Tor”及其解决方案StegoTorus情况下此类数据泄露的可能性。 为了进行评估,使用了

AUC (曲线

下面积)标度。 根据分析结果,结果表明,在没有附加保护的通常Tor情况下,泄露有关访问站点数据的可能性要高得多。

结论

在互联网上实行审查制度的国家当局与封锁绕行系统的开发商之间的对抗历史表明,只有全面的保护措施才有效。 仅使用一种工具不能保证访问必要的数据,并且审查员不会知道有关绕过锁的信息。

因此,在使用任何工具来确保隐私和对内容的访问时,重要的是不要忘记没有理想的解决方案,并且在可能的情况下,结合使用不同的方法以实现最大的效率。