问候! 在PHDays 9的防御者队伍中,对“僵持局”发生的事情有了足够的兴趣之后,我们决定通过Jet CSIRT(作为Jet安全团队的一员)讨论如何进行准备和“僵持”。

郭对峙,我创造了

像这样的同事报告说,我们再次参加了对峙,我们自然同意。

值得一提的是,对于今年的捍卫者来说,比赛的形式已经有所改变。 所有团队都获得了非常相似的办公基础设施,这使组织者可以输入某些鹦鹉的防御者等级。 对于喷气机安全团队来说,这是第一个“对抗”,在这里对办公室进行保卫,而不是对工业基础设施进行保卫。

我们可以使用基础设施来为四月下旬的网络战做准备。 在对基础架构进行审核之后,组装了一系列缺陷,这里只是其中的一些缺陷。 整个基础架构中绝对没有任何实际补丁。 可以通过Ntds.dit以明文形式获取所有用户的密码。 此外,某些用户具有TOP-500列表中的密码或带有易于逆的哈希值的密码。 系统强化几乎没有或根本没有。 DMZ中的某些主机在服务器子网中具有接口。

根据审核的结果,我们制定了某些安全措施,然后,组织者在事先获得批准后才允许我们应用所需的策略,并带来可以在虚拟环境中部署的所有安全工具和工具。 由于时间紧迫,一些有关保护措施的想法一开始就消失了。 SPI的主要设置和配置是在五月假期期间进行的(向所有从野餐中扔出照片的人打招呼,我们也爱您),并且必须在现场开始之前对一些保护设备进行调整。 另外,禁止对许多服务进行修补和强烈重新配置。 例如,其中之一是带有CVE-2019-2725的Oracle Weblogic,该PoC于2019年5月的早期发布。

好,以及我们带来的清单:

- 防火墙(由组织者提供的已被替换);

- 防病毒解决方案;

- WAF;

- EDR

- 几种欺骗方法;

- 一对漏洞扫描器;

- ELK堆栈用于附加的Netflow分析;

- SIEM。

我们还应该讨论SIEM的发展。 作为事件的来源,我们可以使用Windows日志,Sysmon,Auditd日志以及SZI本身的事件。 如果前两个没有特别的问题,我们很快就Sysmon策略和配置的更改达成了一致,那么我们就必须与组织者一起为Audited配置进行角力。

与此同时,我们确定了主要的攻击媒介,并在此基础上选择并调整了相关方案和相关规则-总共约160个相关规则。 此外,还为关键节点,SZI和游戏基础架构中需要特别注意的组件组装了一套杂色仪表板。

僵持

对于“僵局”,我们决定坚持将事件分为外部事件和内部事件的概念,因为有一个确切的了解,我们将积极尝试从外部爬网和操作Web。 与扫描有关的事件和企图规避WAF的事件被分别监视,并且优先级较低,这使我们可以集中精力处理内部事件。 SPI的仪表板在负责人之间分配给负责人,每个工具至少分配了2个人-以便轮换和休息。

一切都如我们所料。 对抗大约在上午10点开始,一旦开始,SIEM系统就开始发出一系列与外部扫描有关的事件,攻击者企图利用网络进行攻击。 在某些情况下,即使是小组也没有保存。 同时,组织者的检查人员开始工作,检查办公室中各种服务的状态,这迫使我们在某种程度上重新进行了分析,以消除与之相关的误报。

在游戏的最初几个小时,Hack.ERS团队设法从管理员(admin / admin)的一种资源的CMS上找到标准凭据,并检测到潜在的LFI漏洞。 这些尝试并没有被忽视,我们的防御者进行了行动反应,最终攻击者无法进一步前进。

直到比赛的第一天结束,方法一直没有改变,WAF仍然阻止了所有尝试将有趣的内容上传到公司网站的尝试,并且在不停止的情况下,相同的“外部地址”试图扫描我们的资源。

在整个事件中,总计记录了3000次与扫描尝试有关的事件,而没有考虑事件中事件的分组。

约有2500个尝试绕开WAF的事件,也没有考虑事件中事件的分组。

到了晚上,所有活动的强度都降低了–原因有很多。 捍卫者和攻击者的一部分无法抗拒音乐会的声音检查和排练,而音乐会本应在第二天举行。 一些攻击小组决定稍事休息,并在接近早上的时候继续进行攻击,以期使防御者和监视者减少监视资源并减轻疲劳。

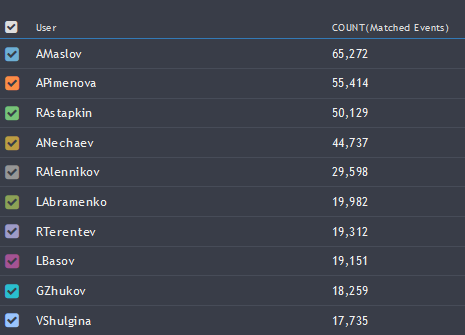

第二天早上,攻击者改变了战术。 有关其部分员工的信息已发布在公司的一个网站上。 黑客利用了这些信息,并开始通过Exchange(屏幕快照中的尝试统计信息)积极收集用户帐户。

不久之后,尝试在VPN网关上选择密码的不安全尝试,我们基础架构中没有的帐户参与了暴力攻击。 攻击者极有可能尝试使用已经被黑客入侵的基础架构中的帐户,以希望组织者在各处都使用相同的帐户。 结果,整个情况充满了蛮力,导致我们根据用户身份验证趋势创建了一组仪表板。 此外,我们加强了对与成功暴力行为有关的事件的监控,但幸运的是,没有发现此类案件。

在游戏结束大约一个小时之前,这种趋势是成功地对包括Exchange上的用户在内的多个用户进行身份验证的一次尝试,操作分析表明,源直接是用户计算机,大多数事件表明组织者是从VMware控制台登录的。 Vcenter。

同时,我们记录了来自通过VPN成功连接的节点的内部扫描。 在对与事件相关的事件进行操作分析之后,很明显,攻击者能够破坏几个用户的凭据,并且根据是否存在未成功的身份验证尝试来判断,很可能是用户数据被“泄露”。

信息已传递给防御者。 在受损用户的个人计算机上的整个响应时间内,将端点解决方案置于预防性保护模式下,以减慢在系统中立足的能力。 VPN网关上的攻击会话被强行丢弃,攻击者被踢出受保护的边界。 在受感染的UZ中,密码会立即更改。

那时,True0xA3团队的成员登上舞台,成功使用OSINT并报告了Behealthy办公室的妥协,该办公室正受到另一团队的保护。 攻击者设法破坏了域管理员。 组织者被告知我们的事件并提供了证据。

由于OSINT的突然出现,最后一个小时特别热,每个人都在等待组织者的更多准备。 监视小组反过来监视了所有可疑的异常和事件,但是在尝试侵入新的黑客尝试失败之后,它没有跟上。 因此,经过了最后几分钟的上班时间,并没有成功入侵受Jet Security团队保护的办公室。

还有两个游戏日的最终统计数据:

- 平均1200 EPS,高峰时略低于3000 EPS;

- 约7000起事件;

- 超过1.2亿个事件。

帮助我们获胜的因素

- 胜任的角色分配。 每个人都成立并从事他在日常项目中所做的大部分工作。 没有人需要研究“傻瓜防火墙”类别的材料。

- 相关规则的操作概要。 处理所有误报,并进行与游戏基础架构功能相关的更正。

- 迅速回应。 由于为每种类型的SZI和系统分配了几个人,因此,负责人休息一下或走了几分钟就没有问题。 监控中的所有信息均已尽快处理。

- 在强化和监控各种基础架构方面的经验。

PS特别感谢大家来问问题,我们向无法在此过程中说出一些信息的人致歉-团队正在等待攻击者的“哥萨克人处理不当”,无法透露所有细节。

Dmitry Lifanov,信息安全事件监视和响应中心专家Jet CSIRT