大家好! 我叫Vitaliy Malkin。 我是Informzashchita安全分析部门的负责人,还是True0xA3团队的兼职队长。 一周多一点之前,我们赢得了独联体最负盛名的白人黑客竞赛之一。 在上一篇文章(如果您错过了它,可以

在这里阅读)中,我们谈到了初步准备的重要性。 在此-我将讨论比赛本身直接发生的情况,解释为什么有时在比赛期间对现有计划进行调整很重要,以及我认为为什么没有一个受保护的办公室被黑。

第一天

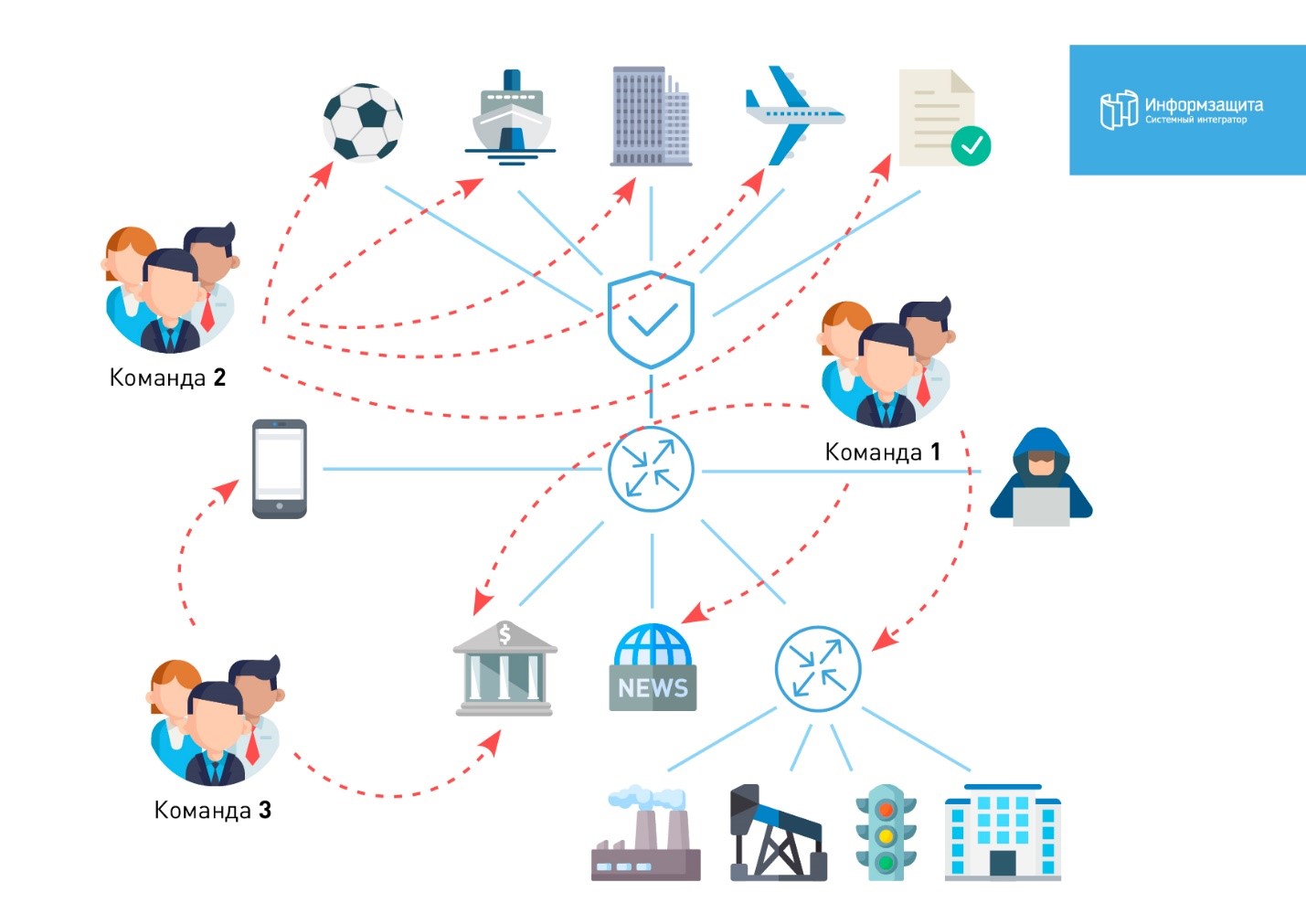

9:45 MSK一天开始于我们获得了MassScan-a发射结果的事实。 首先,我们立即用开放的445端口写出所有主机,并在恰好10.00时启动了现成的MS17-010元拆分检查器。 在我们的计划的指导下,第一个任务是捕获bigbrogroup领域,因此同时被我们团队的两个人同时破坏了。 在下图中,您可以按团队查看我们团队成员的初始分布。

从图中可以看出,我们涵盖了几乎所有办公室。 团队中只有20个人的事实为我们提供了很大帮助。

10:15此时,Team-1成员之一在bigbrogroup.phd中找到了容易受到MS17-010攻击的主机。 我们以惊人的速度利用了该漏洞。 几年前,我们已经处于一种将抄表器外壳连接到重要节点的情况,而在10秒钟之后,我们被抛弃了,同时关闭了端口。 今年没有发生这种情况:我们成功地抢占了该节点,关闭了SMB端口,并将RDP端口更改为50002。我们对维护访问权限问题持非常负责的态度,因此我们增加了一些本地管理员,并建立了自己的RAT。 之后,我们继续。

10:25我们继续处理发现的问题。 除了该节点可以访问内部网络和域控制器之外,还可以在其上找到域管理员令牌。 这是大奖! 我们立即检查他是否“烂”了,我们的喜悦没有任何限制。 第一个域名已经下降。 骇客时间-27分52秒。

最终,在比赛开始半小时后,我们仍然进入黑客门户,并尝试了解为获得公众所需要采取的行动。 我们看到一个标准集:域管理员的凭据,工作站的管理员,交换以及几个顶级站点。 我们从ntds.dit域下载,同时发现CUDA工作站。 想象一下,当我们看到域启用了可逆加密模式时,我们感到惊讶,它使我们能够以明文形式获取所有用户密码。 为了了解哪些用户对我们感兴趣,我们邀请了来自Team-1的两个人来分析AD及其小组的结构。 五分钟后,我们得到了所有答案。 我们将它们发送到门户并开始等待。 老实说-那时我真的很想流血以保持士气,可以这么说,但是只有一个小时后,我们才能了解检查程序的工作原理:

a)检查器是自动化的;

b)检查器具有硬格式;

c)检查者在发送答案后几秒钟未接受我们的答案,因为 格式错误。

掌握了格式之后,大约在11.00,我们得到了令人垂涎的First Blood。 是的

11:15Team-1分为两个部分。 一个子命令的参与者继续在域中立足:接收krbtgt,加强域,更改帐户密码。 甚至在简报会上,PHDays的组织者都明确指出,谁先站起来就穿拖鞋。 因此,我们将更改帐户密码,以确保:如果有人将我们踢出局,他们将获得最少的积分。

第2小组继续研究该领域,并找到另一项任务的答案。 在财务主管的桌面上找到了财务报告,这对于某人来说是必要的。 但是麻烦在于它在存档中,该存档受密码保护。 嗯,我们发现CUDA工作站并不是没有目的的。 轻拂一下手腕,我们就将存档变成了哈希,然后将其发送给hashcat。

目前,Team-2在RCE中发现了一些有趣的服务,并开始“扭曲”它们。 这是在以Nagios为基础的CF媒体中进行的监视。 这是船舶公司的制图系统,它建立在我们第一次看到的技术上。 还有其他一些潜在有趣的服务,例如从DOC到PDF的转换器。

与此同时,Team-1的第二个子命令正在银行工作,并在MongoDB上找到了一个有趣的基础,MongoDB尤其具有我们团队的名称及其在某些系统中的余额。 我们“扭曲”我们的5000万余额,然后继续前进。

下午2点我们被最初的挫折所超越。 首先,我们在受保护网段中收到RCE的两个服务不可用。 防守者只是将他们拒之门外。 当然,我们要向组织者投诉。 这不会导致任何结果。 好吧,是的,可惜的是,在Standoff中,没有哪家公司可以提供这样的上限。 此外,我们找不到客户列表。 我们假设它隐藏在1C深度的某个位置,但是没有基础或工作配置。 这是一个死胡同。

我们正在尝试增加远程服务器和ICS网络之间的VPN通道。 出于未知原因,我们在bigbrogroup域控制器上执行此操作,并且在建立接口之间的网桥时,连接已断开。 域控制器不可用。 捕获bigbrogroup的团队部分几乎心脏病发作:第一次争吵开始,总体紧张局势在加剧。

突然,我们意识到服务器上仍然可以使用域控制器,但是通道非常不稳定。 与基于回合策略一样-我们通过RDP禁用桥接模式,域控制器再次可用。 h! 每个人都冷静下来。 最终,我们从另一台服务器提出了VPN,我们珍惜并珍惜域控制器。 所有团队的得分均为零,这令人放心。

16:50组织者最终发布了该矿机,我们使用psexec将其安装在我们控制的所有节点上。 我们获得了额外的稳定收入。

Team-2正在解决Nagios漏洞。 漏洞版本<= 5.5.6 CVE-2018-15710 CVE-2018-15708安装在此处。 存在公共漏洞利用,但是使用反向连接下载Web Shell。 我们支持NAT,因此我们必须重写漏洞利用程序并将其分为两部分。 第一个强制Nagios通过Internet连接到我们的远程服务器,第二个强制直接位于服务器上的Nagios提供了Web Shell。 收到Web Shell后,下载了WSO,并删除了易受攻击的PHP脚本“ magpie_debug.php”。 这使我们可以访问CF媒体域。 连接不稳定,很难使用,我们决定将漏洞发送给漏洞赏金,这时我们正尝试“升级”到Root。

18:07这是组织者所承诺的惊喜:BigBroGroup购买CF-media! 总的来说,我们假设了类似的转折。 在研究bigbrogroup域控制器的过程中,我们注意到该域与cf-media域之间的信任。

不幸的是,那时没有网络访问。 但是在宣布合并时,他出现了。 这使我们摆脱了与通过nagios进行分页有关的头痛。 Bigbrogroup凭据在cf-media上运行,但是用户没有特权。 没有容易利用的漏洞,但我们并不绝望。 一定有。

18:30我们被淘汰出域控制器BigBroGroup。 谁啊 在哪 好像是一个CARK团队。 他们更改了域管理员的密码,但是我们有四个备份。 改回来,重设所有密码。 这没有帮助,他们再次击败了我们。 同时,我们在CF-media中找到矢量。 其中一台服务器使用与bigbrogroup域相同的本地管理员密码。 好吧,密码重用,剩下的就是去捡哈希! 使用hashkiller,我们找到密码-“ P @ ssw0rd”。 我们进一步突破。

19:00bigbrogroup的战斗不会停止。 TSARKA将密码两次更改为krbtgt,我们失去了所有管理员。 这是结束吗?

19:30我们得到了CF-media的管理域,开始传递标志。 尽管似乎似乎已尽可能安全地配置了域,但再次启用了反向加密。 我们收到外观,登录名和密码。 我们像以前的域中一样重复所有操作:我们修复,强化,更改密码,通过VPN。 我们找到第二份财务报告。 顺便问一下,第一个是怎么回事? 第一个已经被扭曲,但是未被组织所接受。 事实证明,您需要交出加密的7z !!! 没必要白白地浪费任何东西,三个小时!!!

结果,我们将两者都交给了。 我们约有100万积分,约125,000捷克克朗,其余均为零。 CARKA开始向Bigbrogroup交旗。 我们知道这需要紧急停止,但是如何?

19:45有一个解决方案! 我们仍然具有本地管理员的凭据。 我们建立联系,拿起票并决定简单地删除域。 发送域电源关闭,关闭服务器上除RDP之外的所有端口,更改本地管理员的密码。 现在我们是我们自己,他们是我们自己。 尽管如此,要实现稳定的VPN操作,一般而言一切都会很好。 呼气...

我们将矿工分散在CF媒体域中的所有节点上。 TsARKA总体上超越了我们,但我们显然正在追赶他们,因为我们拥有更大的力量。

夜晚

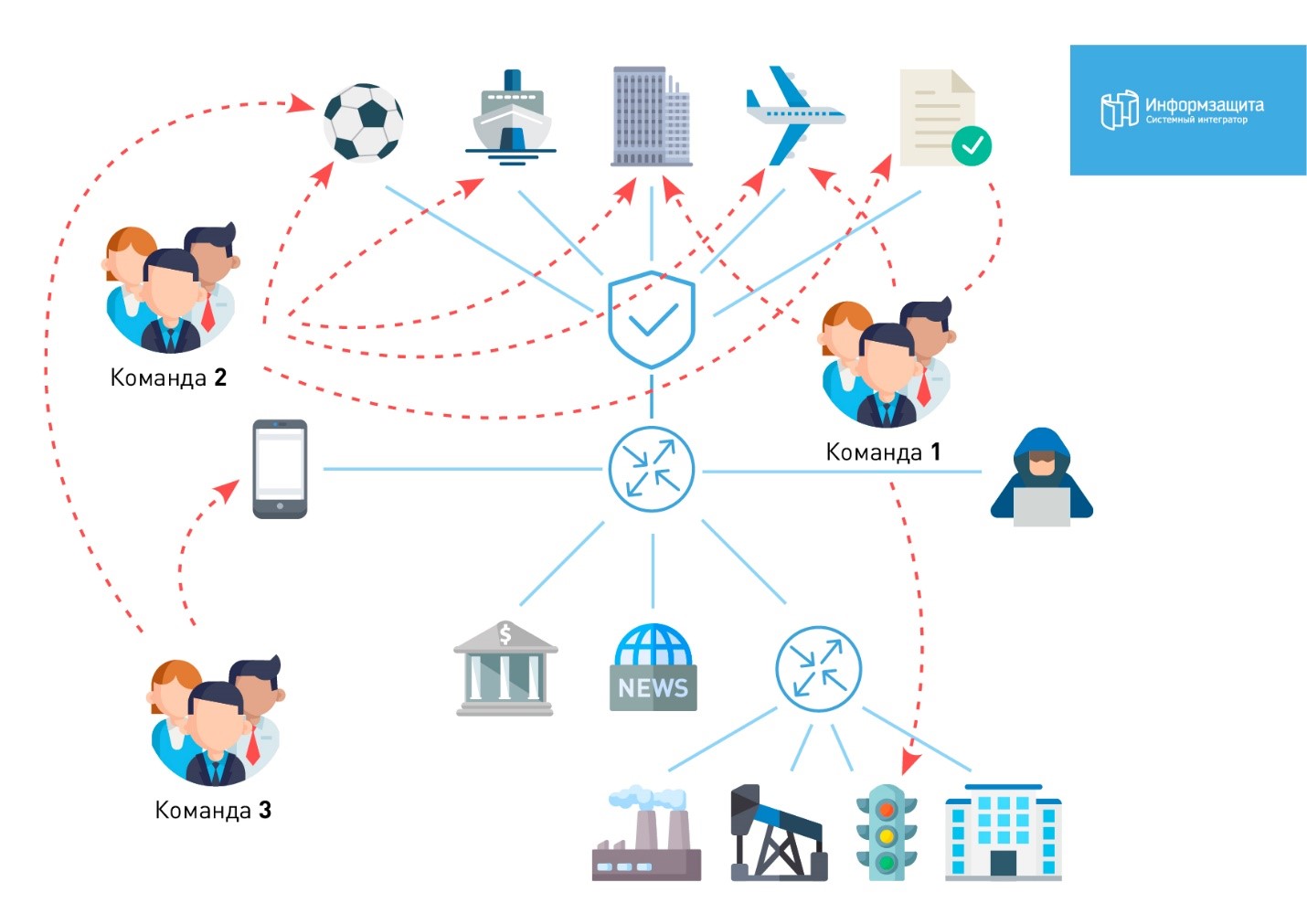

在图片中,您可以看到团队的夜间分布。

伙计们逐渐开始回家。 到午夜,九个人仍然存在。 效率大大降低。 我们每个小时都去洗漱和呼吸,以免入睡。

到达ACS TP。

02:00晚上很辛苦。 我们多次找到向量,但是它们已经关闭。 目前尚不清楚它们是最初关闭的,还是CARKA已经在这里访问过我们并关闭了它们。 逐渐习惯于自动化过程控制系统,我们发现一个控制器容易受到NetBus的攻击。 使用metasplit模块,我们做一些事情,而没有完全了解什么。 城市的灯光熄灭了。 如果我们可以打开灯,组织者准备开始这项任务。 此时,VPN连接再次断开。 部署VPN的服务器在CARK的控制之下。 再一次,这似乎是终点:我们讨论的ICS过于嘈杂,他们能够以某种方式断开我们的联系。

上午3:30最持久的“割伤”一个梦想。 只有七个保持清醒。 突然(没有明显的原因)VPN重新开始工作。 我们迅速用光重复聚焦。 有+200.000个发布!

团队的一部分继续寻找其他媒介,一部分继续与ICS积极合作。 我们发现了另外两个潜在漏洞。 我们设法利用其中之一。 结果可能是覆盖控制器固件。 我们同意组织者的意见,我们将等到早晨再共同决定要做什么。

05:30VPN每小时工作10分钟,其余时间将消失。 我们正在尝试至少找到一些东西。 我们的表现几乎为零。 我们决定睡至少一个小时。 窒息:一个坏主意。

五个人继续打破ACS TP。

清晨

到了早上,我们意识到与其他人相比,我们的差距已经大大减少了,将近100万。 他们已经开采了很多东西,但是根据我们的估计,他们有尚未出售的库存。 以目前的速度,它达到了200-300吨的公共量。 这使我们感到恐惧:感觉他们在zashashnik中可能还有更多标志,可以将它们保存下来以备不时之需。 在我们团到达。 现场早上进行声音检查有点烦人,但令人振奋。

我们仍在努力打破ACS TP,但是希望不高。 申请第一和第二名的团队之间的差距很大,其余的差距太大。 我们认为组织者不会保留一切。

在与CARK共同演出之后,我们将范式从“您需要获得更多积分”更改为“您需要防止CARK获得更多积分”。

在我们的其中一台服务器上,启动Cain&Abel并将所有流量传输到我们的服务器。 我们找到了多个哈萨克斯坦VPN,我们将它们“砍掉”了。 因此,我们决定入侵所有流量,在网关上设置本地防火墙以禁止ICS网络中的所有流量(这是保护ICS的方法)。 组织者开始运行,并说他们无权访问ACS TP。 我们看到了他们对其IP地址的访问(这是您不需要保护ICS的方式)。

12:47难怪他们很紧张。 组织者又一次感到惊讶。 突然,每个域都会弹出四个域帐户。 我们动员团队。

Team-1的任务是尽可能深入和迅速地进入受保护的网段。 Team-2的任务是使用Outlook Web Access更改帐户密码。 一些防御者,看到一些东西后,只是关闭了VPN。 有些人做起来比较棘手-他们将系统翻译成中文。 功能正常,但无法使用(糟糕,哎!)。 通过VPN,我们连接到三个网络。 在一分钟之内将我们甩开了头。

12:52

12:52我们在网络上找到了一个健康的服务器,该服务器容易受到MS17-010(受保护!网段)的攻击。 我们的运作没有遇到阻力,我们获得了域管理员的哈希值,然后通过Pth进入域控制器。 猜猜我们在那里找到了什么? 可逆加密!

捍卫这一部分的人似乎功课不佳。 我们获得了任务的所有信息,除了与1C有关的部分。 您可以选择将其恢复40到50分钟,但我们决定删除该域。 我们不需要竞争对手。

13:20我们交出任务:我们获得了290万点积分和几个无法接受的错误赏金。 CARK的数量略多于100万,他们交出了加密货币并筹集了200吨资金,我们不再非常害怕,几乎赶不上我们了。

13:55人们来了,恭喜。 我们仍然害怕某种设置,但似乎没有,我们真的是冠军!

这是从True0xA3开始的28小时的纪事。 许多事情仍然在幕后。 例如,上台,折磨Wi-Fi和GSM,与记者交谈,但是在我看来,这并不是最有趣的事情。

对于我们所有人来说,这是一次非常酷的经历,我希望我能够传达出至少这段时间一直包围着我们的氛围,并表明独自参与是多么有趣。 在最后一篇文章中,还有另一篇文章,我们将评估错误,并尝试制定纠正错误的计划。 毕竟,没有什么比从别人的错误中学习更好的了。