我之前曾争论过,为什么信息安全处于

认知危机状态,并且情况变得越来越糟。 尽管有大量免费的可用信息,但是我们无法很好地应对和培训各种可用专业中信息安全领域的实践技能。 大多数新来的专家大多是自学成才的,而大学无法派出专家为工作做好准备。

这种情况不是我们专业所独有的。 以前,医学,法律,会计和其他领域也遇到过类似的问题。 使用他们的示例,可以识别出确定认知危机的几种迹象:

对专家的需求远远超过了供应 。 对于经验丰富的专业人士,有大量的职位空缺。 由于许多组织需要经验,因此他们无法在员工培训方面进行适当的投资。 赤字极大地夸大了具有相关技能的从业人员的薪水,并且出现了超专业化现象。

大多数信息是不可靠且不可验证的 。 关于关键组件和过程的权威知识很少。 从业者严重依赖未经验证和客观未经验证的个人经验和观察。 这使得可靠地学习新信息变得困难,并且使开发最佳实践和衡量成功变得更加困难。

仍然无法系统解决的主要行业问题 。 该行业无法组织或有效解决其面临的最大问题。 在医学上,这是流行病和危机,在会计上,是通过伪造报告进行的大规模失控失窃。 而且2000年代的蠕虫仍在计算机网络上肆虐:Internet上有成千上万个具有脆弱SMB端口的主机,并且没有迹象表明加密勒索软件的流行正在下降。 我们二十年前面临的许多主要问题都已经存在,甚至变得更加严重。

随着其他领域从认知危机中脱颖而出和更加有效,信息安全也有了希望。 我们可以向他们学习,并进行自己的

认知革命 。 必须发生三件事:

- 我们必须透彻理解得出结论的过程。

- 专家应开发可靠,可重复的教学方法和技术。

- 教师应建立和促进实践思维。

认知革命的所有三个支柱的核心是心理模型的概念。

心理模型

心理模型只是一种看待世界的方式。 我们被复杂的系统所包围,因此大脑会创建简化的模型。

您一直在使用思维模型。 以下是一些示例:

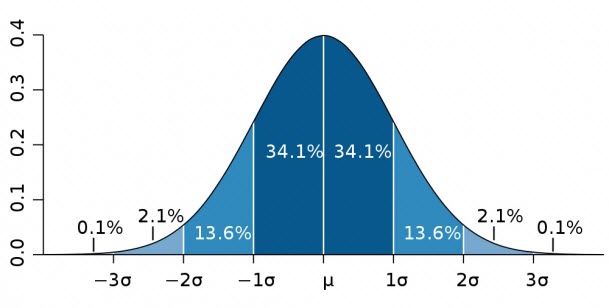

分布和钟形曲线

分布和钟形曲线 。 在正态分布的数据中,大多数点围绕中间分组。 因此,大多数人具有中等智能,只有极少数人处于极低或极高的状态。

操作条件

操作条件 。 在许多情况下,反射不是由于先前的刺激而产生,而是由于其后果。 如果鼠标每当按下操纵杆时都收到食物,则更有可能按下它。 如果每次吃菠萝都会生病,则不太可能继续食用菠萝。

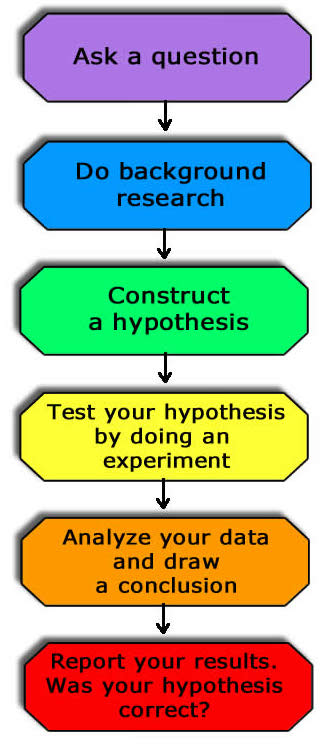

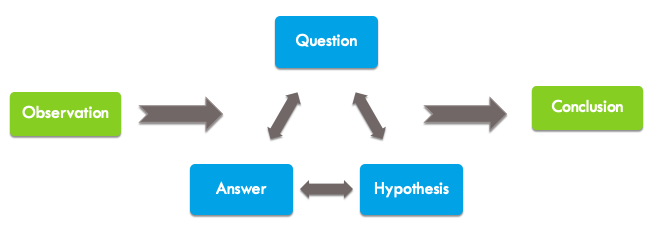

科学的方法

科学的方法 。 科学发现通常遵循标准过程:提出问题,形成假设,进行实验以检验该假设并报告结果。 我们不仅在研究中使用此方法,而且通过评估关键问题,假设,实验步骤和结论之间的对应关系来测试其他人的研究。

这些模型中的每一个都以某种方式简化了一些复杂的事情,从而对从业者和老师都有用。 这种思想集中在对问题的解释和决策上。 另一方面,模型是工具。 您拥有的工具越多,就为解决许多问题做好了充分的准备。

应用模型

心理模型是特定行业的特殊工具。 在过去的一百年里,医学经历了认知革命,创造了先进的心理模型。 即使有60,000种可能的诊断和4,000种程序,医生也有效地使用了以下简单模型:

13个器官系统

13个器官系统 。 人体中有许多组件,但是可以将它们视为独立的,主要是自治系统。 专家通常专注于对这些系统之一的深入研究。 这使学习更易于管理。

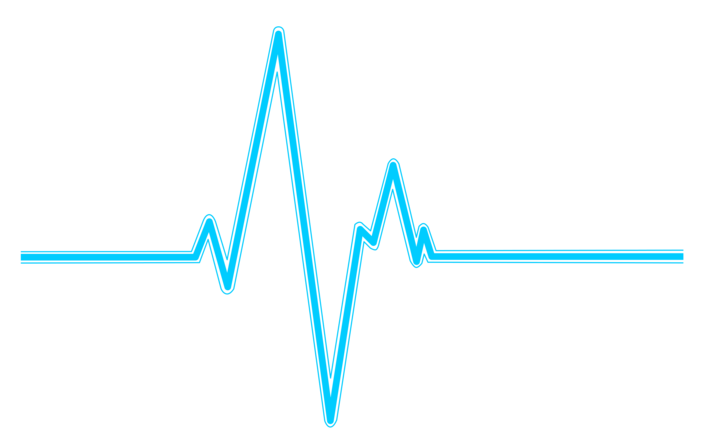

四个重要指标

四个重要指标 。 人体的熵是巨大的。 有四个用于检测重大变化的基本生命体征:温度,呼吸频率,血压和心率。 各级医务人员都可以不断收集这些信息,作为初步诊断评估的永久手段。

十分制的疼痛程度

十分制的疼痛程度 。 疼痛是一项重要的诊断指标,因为它表明治疗或疗法的有效性。 但是,很难客观地衡量疼痛。 同时,简单的图形疼痛量表可帮助医生与患者进行有效沟通,并注意基线疼痛的变化。

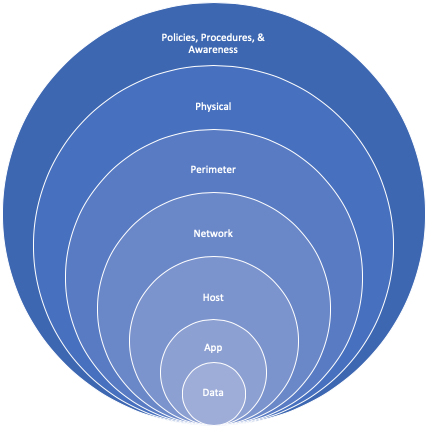

尽管我们通常不将其称为心理模型,但在计算机行业中也存在很多我们依赖的心理模型。 举个例子

纵深防御(DID)。 一种安全体系结构的方法,其中将其他类别(调查,防御,响应等)分层以提供广泛的综合位置。

OSI模型

OSI模型 。 网络通信功能的分层分类,用于开发和分析通信协议及其交互。 操作系统和应用程序开发人员使用OSI模型来开发功能并设置边界。 管理员和分析人员使用它来对网络问题和事件进行故障排除和调查。

调查过程

调查过程 。 对安全威胁的调查通常遵循以下过程:检测可疑的输入数据,提出问题,形成假设,开始寻找答案-重复该过程直至得出结论。 安全分析师使用此过程来记录事件并决定要分析的证据。

您会不断使用各种思维模型,但是它们并不是凭空存在的。 我们每个人都是在生活经验的影响下,通过自己独特的感知棱镜来感知世界的。 尽管棱镜不断变化,但这些模型并没有一一应用。 相反,

感知包括分层许多模型 。

有时,这些是辅助无关模型。 例如,Occam剃刀模型假定最简单的解释通常是正确的。 医生可以将此原理与心理模型一起用于演绎推理和心理状态评估。 例如,快速的体重减轻可能不是由于胰腺癌或数百种其他疾病引起的,而仅仅是因为一个人饮食不足,可能是由于抑郁。 听起来很简单,但是要得出这样的结论,则需要深思熟虑和觉悟。

在其他情况下,我们会考虑相互矛盾的竞争心理模型:例如,宗教和国家公民身份。 基督教规定“不要杀人”,但民主国家要让公民参加战争以维护其自由。 这些冲突引起内部冲突,在此期间常常需要妥协。

当遇到新的合适的心理模型时,我们会将其包括在我们的个人背景中。 我们所考虑的一切,每个动作都经过这些心理模型的过滤器,这些过滤器推向动作或彼此矛盾。绝望的模特

信息安全从业人员迫切需要新的模型,从而进一步强调了认知危机。 实际上,我们经常采用好的模型并滥用它们,或者将它们扩展到超出其实际目的。MITER ATT&CK攻击知识库是描述网络攻击的常用方法的列表。 这是一个很好的模型,可以在许多方面使用,并且坦率地说,在某些时候,这是必需的。

但是由于缺乏模型,因此一些组织开始放弃其他安全原则和成功的计划,将自己局限于检查MITER ATT&CK列表。 同样,我看到了新的安全组织如何仅在ATT&CK的基础上集中所有检测和预防策略,而无需首先制定威胁模型,不了解有价值的资产和评估风险。 这是通往无处可去的道路。 这不是MITRE的错:该框架的开发人员自己正在积极尝试解释何时以及何时不使用ATT&CK,强调了框架的局限性。

问题在于我们缺乏模型,因此我们会在模型出现后立即使用和滥用任何合理的模型。 最终,需要好的模型。 需要强大的工具箱。 但是并非在任何地方都可以使用锤子,而且我们不需要十四把圆锯。

什么定义了好的模型?

我已经提到了几种有助于简化IT教育和实践的模型,但是有用的和普遍接受的模型仍然不够。 什么决定了好的模型?

好的模型很简单 。 模型有助于处理问题的复杂性。 如果它们本身比问题更复杂,那么收益就会减少。 措词的简洁性很重要。 对模型的目的和应用进行20页的描述是有用的,但是传达本质的简单图形极大地简化了感知和使用。 该模型可以以图表,表格甚至简单列表的形式表示。

一个好的模型是有用的 。 该模型应足够广泛,以适用于知名人士和情况,但又应足够具体,以将其用于对特定情况的实际理解。 想象一下它是公路交界处的出口。 出口清晰可见,很容易以低速驶向出口。 一旦进入,轨道应提供最大的加速度,以便您以方便的速度移动。 优秀的模型为人们提供了一条从现有知识到复杂概念的道路。

一个好的模型是不完美的 。 大多数模型是归纳推理创建的概括。 总是有边界情况,这些异常很重要,因为它们提供了一种反驳模型的机制。 理解理论或系统的关键是知道什么时候不起作用。 由于模型不完善,因此无法将其应用于任何情况。 该模型应有明确的使用条件,以免在不适当的情况下使用。

模型制作

大多数模型是通过

归纳推理创建的。 归纳推理是根据生活经验,观察或收集的数据形成概括的过程。 如果遇到几个恶意混淆的PowerShell脚本,则可以将混淆概括化为恶意脚本的标志。 这不是模型,而是在研究中可能有用的启发式(经验法则)。 它与其他几个要素组合在一起,形成了研究,证据或其他东西的模型。

归纳推理的强度取决于结论的数量和种类 。 我曾经与一位分析师合作过,他曾几次看到攻击者如何在其基础架构中使用Nginx Web服务器。 但是,他从未见过Nginx被用于合法目的,因此他得出了一个归纳结论,即该网络服务器通常由网络罪犯使用。 当然,每个人都使用Nginx,并且这种归纳启发式方法并非基于相应的模式,这会导致结论不正确和时间浪费。

创建模型时,证据的标准更高。 该模型应基于广泛测量中的大量观察结果。

我相信大多数模型都从正确的问题开始。 例如,热狗是三明治吗?

这是错误的问题。 但是,它可以让您提出正确的问题。 不管您的意见如何,即使进行简短的讨论,最终也会引出正确的问题:“三明治的定义是什么?”

这是正确的问题。 在答案中,列出了三明治的属性以及这些属性之间的关系。

三明治有几层,外层通常基于碳水化合物等。考虑到边界情况的讨论,您将通过突出显示三明治和非三明治的清晰示例来完善这些属性。

意大利英雄绝对是一个三明治。 披萨-显然不是。 有什么区别? 如何将其应用于热狗?为了获得独特的观点,讨论必须丰富多样。 它们揭示了许多您没有想到的边界情况和文化差异。

炸玉米饼怎么样? 这是特定文化中三明治的一种变体。 如何在模型中应用它?讨论创造价值。 正确的问题和答案是建立有用模型的许多工作。顺便说一句,

立方体法则是确定热狗是否是三明治的一种方法。 只是不发誓,这只是一个选择。

结论

心理模型可让您做出更好的决策并更快地学习。 这些工具可简化复杂性,并且在任何行业中都至关重要。 为了使信息安全克服认知危机,我们必须变得更加熟练于开发,使用和教授好的模型。 如果您想了解有关特定信息安全模型的更多信息,下面列出其中一些。

参考文献

信息安全的不同模式