在不断发展的过程中,Windows上的记事本是一个稳定的孤岛。 永不失败的应用程序。 记事本的功能在其存在的34年中没有太大变化(除了增加了打开的文档的大小限制),并且当前版本的设计与Windows 3.0的版本没有太大不同。 微软大型办公套件功能的扩展导致了许多漏洞,在这种背景下,简约的记事本似乎是安全性的体现。

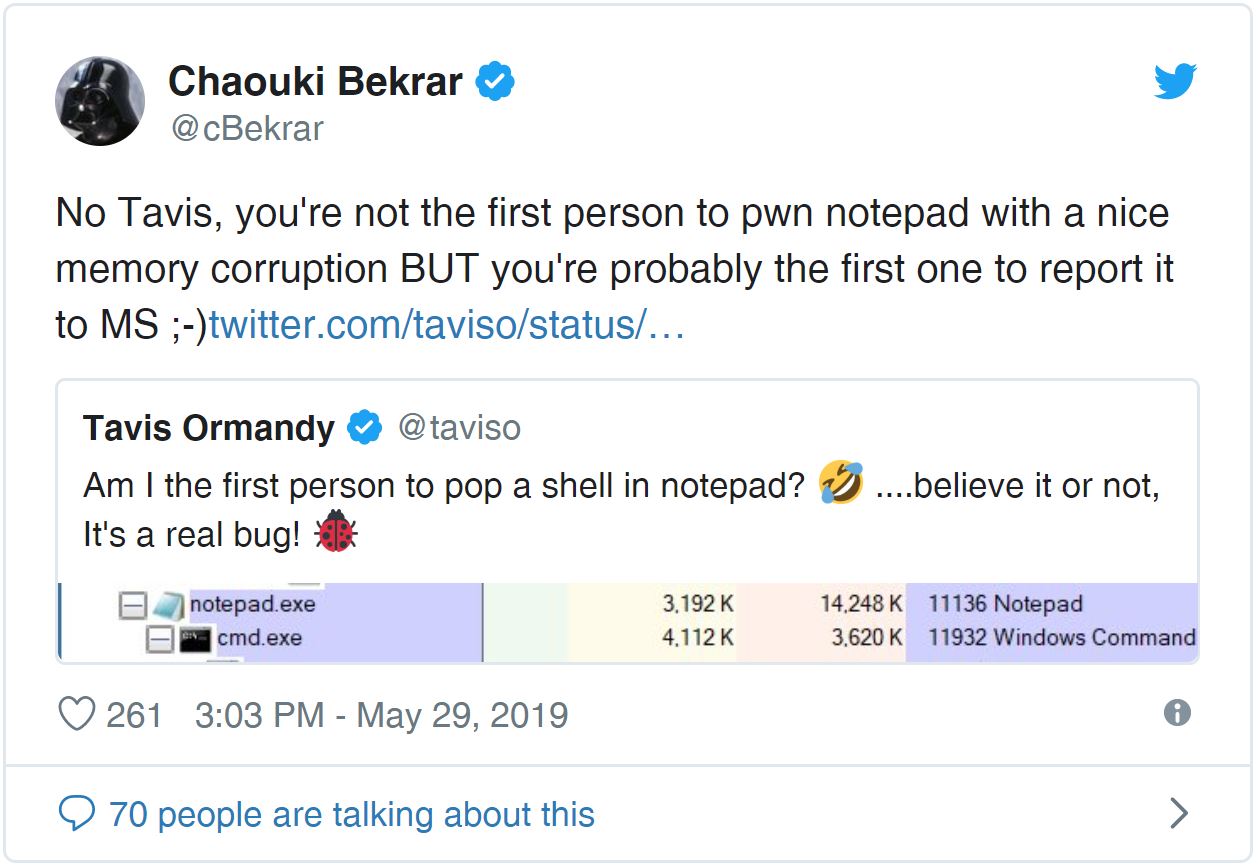

不再。 Google Project Zero小组的研究员Tavis Ormandy在记事本中

发现了一个漏洞,该漏洞可能导致任意代码执行。 问题的真正危险仍然难以评估:在补丁发布之前,不会披露细节。 Ormandy本人认为该错误很严重,其他专家则怀疑是否存在真正的威胁。 没错,他们的评估是基于Thevis提供的唯一屏幕截图,因此您仍然应该等待完整的描述。 但是事实本身!

研究人员能够在记事本中实现内存损坏的情况,从而导致执行任意代码。 可以假设真正的攻击涉及发送需要使用该程序打开的准备好的文本文件。 尚不清楚此代码将具有什么权限以及以后如何发展攻击。 Tavis建议他是第一个从记事本成功打开控制台的人。 漏洞转售公司Zerodium的创始人Chaouki Bekrar声称Notepad的漏洞已经存在,但尚未发布有关它们的信息。

该漏洞有可能在6月11日得到修复,届时Microsoft将发布下一个每月的补丁集。 顺便说一下,以前的补丁涵盖了远程桌面服务(称为

BlueKeep)中一个更为严重的漏洞。 在

本摘要和新闻中,我们写了更多有关它的内容。 如果满足三个条件,则该漏洞允许使用Windows完全访问设备:建立RDP连接的能力,不存在补丁程序和关闭

网络级别身份验证的能力 。

Errata Security的Rob Gram能够估计可从Internet访问的易受攻击的系统的数量:已获得超过一百万(

新闻 ,Rob

文章 )。 为了进行扫描,使用了samopisny实用程序,该实用程序找到具有开放RDP端口(3389)的网络节点并评估了它们的属性。

总共发现了760万个开放端口系统。 其中,大多数(53%)要么不响应请求,要么使用HTTP协议响应,要么断开连接。 34%的系统已打补丁或使用网络身份验证。 16%的计算机(即120万台)最容易受到攻击。 无需管理员操作Bluekeep即可获得对它们的访问权。 不幸的是,网络罪犯肯定会利用(如果他们尚未利用)如此庞大的易受攻击设备数据库。 如果您的计算机由于某种原因可从外部访问,则绝对值得启用NLA或更新系统(已发行修补程序,适用于Windows XP以下的所有操作系统)。 建议同时进行一次和再次评估:确实需要访问受保护范围之外的计算机。

免责声明:本摘要中表达的观点可能与卡巴斯基实验室的官方立场不符。 亲爱的编辑们通常建议以健康的怀疑态度对待任何观点。