在上一篇文章中,我们谈到了一个国际科学家团队的研究

在上一篇文章中,我们谈到了一个国际科学家团队的研究

5G网络的安全架构,他们正在寻找一种保护第五代网络的方法。 研究人员正在为此提出一种新的安全体系结构。 为了更好地理解与研究相关的术语和概念,您应该熟悉第一篇文章或全文 。 在这里,我们将重点关注安全体系结构的实际应用,并立即关注诸如“智能”城市之类的巨大对象的示例。智慧城市中的5G“智能”城市生态系统的重要特征之一就是其中包含的大量物联网设备。 这些物联网设备收集数据,然后对其进行分析并用于提高智慧城市各个元素的管理效率(包括自动化)。 此外,面向智慧城市的5G技术是一种经济高效且易于扩展的解决方案,可让您创建专用逻辑网络(片),从而能够完全配置安全规则和工具,而无需依赖于物理网络(Wi-Fi)。

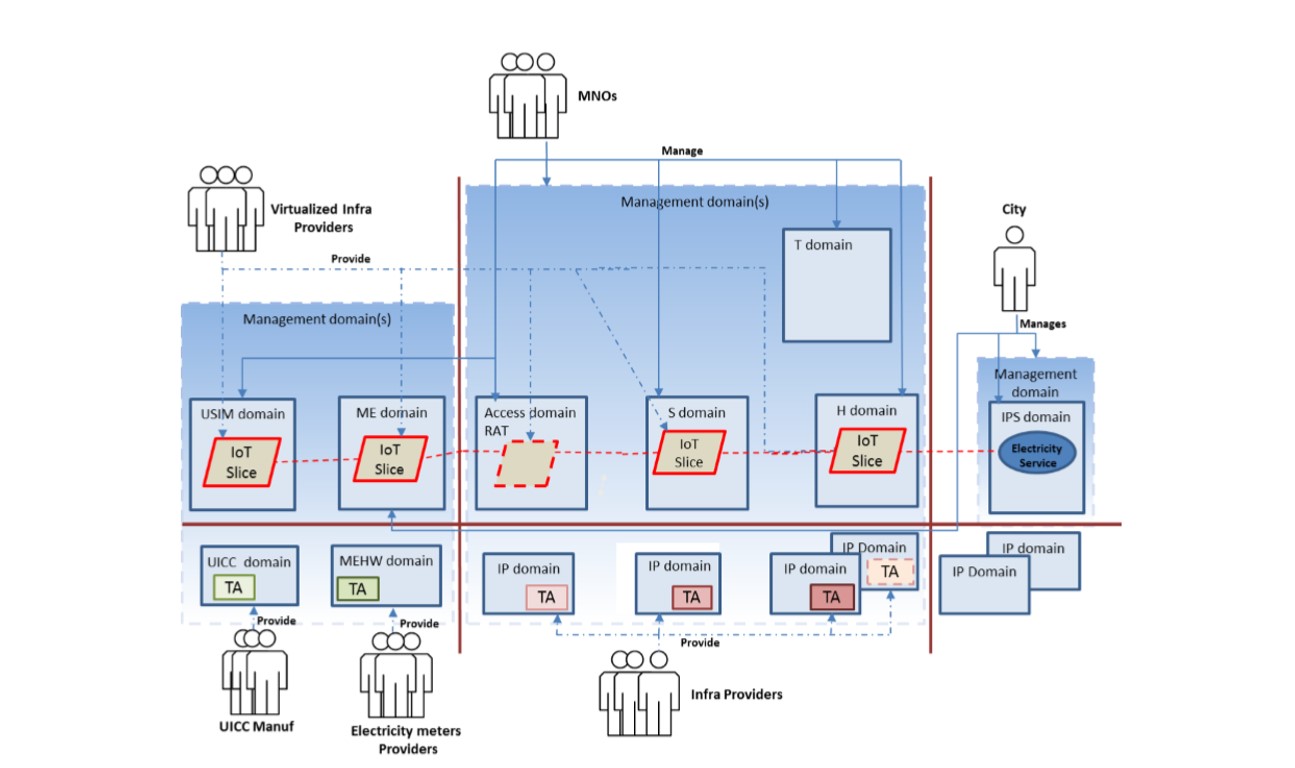

由于5G网络中的数据传输速度快,从各种传感器和设备接收到的信息几乎可以立即在生态系统的各个部分之间传输,并且可以让您优化例如城市的电力生产和消耗量,并快速响应网络中的事故或故障。 但是,要使智慧城市安全运行,就必须保护5G网络免受外部影响和故障。 这种网络的基本安全要求与通信方法,机密性和完整性以及访问它们的能力有关。 下图以智能电表为例更详细地描述了5G网络安全架构。

图1.智慧城市安全架构

图1.智慧城市安全架构图1显示了智慧城市安全体系结构域中包含的参与者,流程和资源之间的关系。 在这种情况下,它是:

·

UICC模块的制造商·

电表的供应商5G和虚拟化基础架构提供商·

MNO(移动运营商)·

城市本身,负责电力供应。专用切片涵盖了IoT小工具之间的所有数据传输过程(图1中的红色虚线),完全由移动运营商控制。

图中的电表属于UE(用户设备)的公用域,它由UICC模块,USIM模块,MEHW(用于移动通信的硬件)和ME(移动设备)的域组成。 运营商网络硬件是基础架构提供商(IP)域的宿主。 该城市的电源是公共外部网络域的一部分,其中包括基础设施提供商域和Internet连接协议(IPS)。 IoT切片使用虚拟化网络功能(VNF)创建。 体系结构的参与者要么管理域(蓝线),要么是他们的供应商(蓝虚线)。

此外,通常,体系结构中参与者之间的关系可以描述如下:

1. 城市“信任”移动运营商以限制对特定网络切片的访问,并将其仅提供给授权的计量器。

2. 同样,该市“信任”移动运营商在将这些电表传输到供电服务的过程中保护从这些电表收到的数据。

3. 用户“信任”城市和移动运营商,以安全地收集和传输信息。

4. 移动运营商“信任” UUIC模块的制造商将网络密钥安全地存储在这些模块中。智慧城市网络架构中的安全管理领域和类别在下表中,研究的作者收集了与电表的正常运行和智能城市的电源系统有关的安全管理类别和安全区域。 他们为每个领域选择了适当的课程,并为课程选择了潜在的问题和解决方案。 对于使用该架构的选定方案,主要问题是由于设备本身的局限性以及这些设备之间的数据传输的独特模式所致。

为了克服这些限制,有必要实施与应用程序域,网络和访问网络相关的有效协议和解决方案。 物联网设备的过时软件和数据传输模式会在某些网络中造成访问问题,而在其他网络域中造成安全问题。 为了解决这些问题,例如,作者建议使用将网络“切片”为切片的技术,这将隔离各个应用程序,并使用硬件来监视网络状态。

网络攻击及其后果的示例

网络攻击及其后果的示例上述用于运行智能电源系统的两个最重要的技术是NFV(网络功能的虚拟化)和SDN(软件配置的网络)。 这些技术使运营商可以创建经济高效的工具,将网络“分割”为单独的切片以进行数据传输。 在这种情况下,移动网络的功能已虚拟化,它们之间的数据流由SDN控制器控制。 此外,借助SDN技术,您可以对网络设置和网络策略进行编程,从而使您可以将控制和数据区域彼此分开。

对任何移动网络的主要威胁之一是失去连接。 此外,当攻击者使“家”,“服务”或“访问”域中的SDN控制器超载时,这种损失可能是由DoS攻击(拒绝服务)引起的。 这种类型的攻击通过控制层中的功能(例如,通过路由表的重新配置功能)影响传输层中的功能之一(更确切地说是转发功能)。 在这种情况下,黑客可以测量网络的响应时间,并确定如何开始更改路由表的配置。 由于这种指纹攻击(来自“指纹”)以及在此过程中获得的信息,黑客随后进行的DoS攻击(在此期间,他们将不断调用此功能以使SDN控制器过载)将变得更加有效。

此类攻击的后果将是:

1.网络上的“客户”(在这种情况下是电表)与供电服务之间失去通信。

2.网络总体状况的恶化以及对虚拟化网络功能实施的负面影响。 移动运营商可以独立承担消除威胁的责任,也可以将该任务转移给基础设施提供商。

3.用户对移动运营商的信心下降。 在这种情况下,操作员应对电表的操作并消除此类威胁负责。此示例中的安全体系结构用于标识受特定威胁影响的所有安全区域和域,因此必须对其应用某些安全管理类。 指纹攻击与基础架构和虚拟化中的可访问性管理类有关。 针对它们的潜在保护机制之一可能是每个数据流的第一个数据包的延迟,因此,隐藏了可供黑客使用的定时信息。

结论在有关5G安全架构的两篇文章中,我们试图介绍5G网络安全架构研究的作者提供的主要工具和方法,以保护5G网络免受可能的攻击,同时考虑其思想的实际应用。 这项研究中描述的方法以及域,层,领域和安全管理类的概念或在部署阶段必须评估和确保网络安全的逻辑思想可能很快就会在全球范围内应用。 这真的很重要,因为在我们眼前,当今世界正在部署第五代网络。

随着5G的到来,基础架构中将出现新的元素和工具,例如,将网络“切片”成片,网络功能的虚拟化和软件配置的网络,以及系统的规模(及其安全性要求)将大大增加。 上一代网络的安全方法无法涵盖5G基础架构的所有攻击媒介。 至少,他们没有为新的用例做好准备,因为新的用例有大量具有不同权限并同时可以访问此基础结构的参与者。 这在大型5G生态系统(例如智慧城市)的示例中尤其明显。 因此,诸如5G网络安全架构之类的新概念的出现对于已建立的方法提供了替代方法,并准备保护第五代网络,这对于将来5G技术的正常实施和发展至关重要。 已经到了。